ハードウェアの力を借りて見えない脅威に対策せよ:ここまで来ている、ルートキットの危険性

ここ数年、情報を盗み出していることを気付かせない「ステルス型マルウェア」が増加している。こうしたステルスマルウェアはPCへの感染に成功すると、ユーザーやセキュリティ対策ソフトに見つからないようこっそりと活動する。それを見つけ出すには、OSの外側から改ざんされていないかどうかをチェックする新しい仕組みが必要だ。

見える脅威から見えない、気付きにくい脅威へ

「何だかPCの挙動がおかしい。もしかしたらウイルスに感染してしまったのではないだろうか?」と、自分自身で気付くことのできる人はどれだけいるだろう?

10年前ならば、それは珍しいことではなかった。ウイルスに感染すると、これ見よがしに画面が書き換えられたり、短時間のうちに自分のPCから大量にパケットが送信されたりして、明らかに不審な動きに気付くことが可能だったからだ。

しかし今、状況は大きく様変わりしている。感染し、情報を盗み出していることを気付かせない「ステルス型マルウェア」が増加しているのだ。こうしたステルスマルウェアはPCへの感染に成功すると、ユーザーやセキュリティ対策ソフトに見つからないようこっそりと活動する。そして時がくれば、攻撃者の命令に応じて重要な情報を外部に送信し、さらに攻撃を広げていく。

作成ツールの登場で激増した「ルートキット」

代表的なステルスマルウェアが「ルートキット」である。ルートキットは、自分自身のプロセスやレジストリ、ログを隠蔽し、不正な行為に気付かせないようにするとともに、外部から接続可能な「バックドア」を作成したり、システムファイルを改ざんするといった機能を備えており、非常に厄介な存在だ。

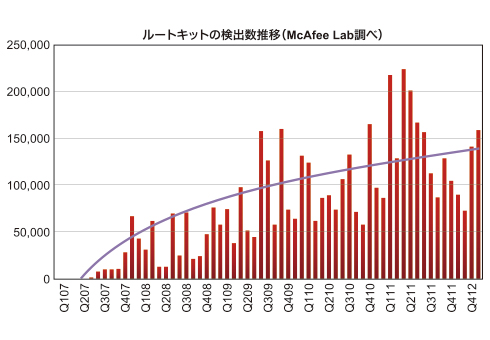

マカフィーによると、ルートキットをはじめとするステルスマルウェアの検出数は、年々確実に増加している。特に2007年後半を境にして急増が見られるといい、いまでは亜種も含め、1日に数千種類ものルートキットが検出されているという。

その理由は「それほどスキルがなくても簡単にルートキットを作成できる『Zeus』や『SpyEye』といったツールが登場し、ルートキット作成のハードルが下がったからだ」と、マカフィーのテクニカルエンジニア、宮本浩二氏は説明する。

システム管理者権限である「ルート」という名前が付いていることからも分かるように、当初、ルートキットの作成は、OSの仕組みについて深い知識と理解を持たねば難しかった。しかしルートキット作成ツールの登場により、いくつかの項目を設定するだけで、誰でも「自分オリジナルのルートキットの亜種」を作成できる環境が整ってしまっている。

こうして作成されたルートキットは、ユーザーがオンラインバンクなどにアクセスしたタイミングでIDやパスワード、クレジットカード情報を盗み出すサイバー犯罪などに悪用されている。実際にヨーロッパでは数億円規模の被害が発生している上に、国内でも情報処理推進機構(IPA)が注意を呼びかけている。

ルートキットのもう1つの用途は、昨年以降、日本国内でも多数の被害が報告されている標的型攻撃だ。企業内のPCに気付かれないように感染し、そこを足がかりにして管理者権限のパスワード情報などを次から次へと盗み取ることで、最終的には組織や企業の機密情報を盗み取る、危険性の高い攻撃である。

数も巧妙さも増す「カーネルモードルートキット」

ならば、こうした攻撃を食い止めるためにも、ルートキットの潜伏状態を何とか検出できないものだろうか? その取り組みは、ルートキットの存在が話題になり始めた2006年頃からすでに始まっていた。

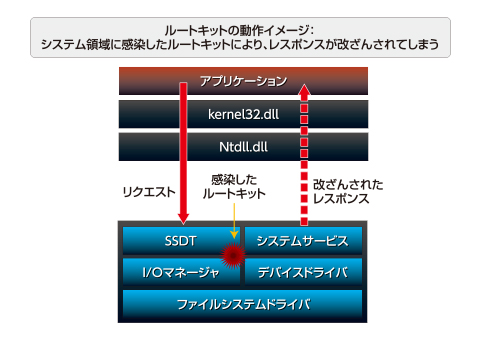

ここで、ルートキットの種類について確認しておこう。一口にルートキットといっても、その性質によって「ユーザーモード」(アプリケーションモードとも呼ぶ)と、「カーネルモード」の2つに大別できる。

OSのより深い層、場合によってはOSの下で活動するカーネルモードに対し、ユーザーモードルートキットはアプリケーションレベルで改ざんを行うもので、比較的検出が容易だ。2006年から2007年にかけていくつか登場した「ルートキット対策ツール」は主に、このユーザーモードルートキットを対象にしていた。

しかし「近年は、ユーザーモードルートキットはまったくといっていいほど見かけない。代わりに増加しているのがカーネルモードルートキットだ。それも、デバイスドライバなど複数の箇所に感染したり、時にはマスターブートレコードやハードディスクドライブのセクタまで無理やり書き換えてしまうような、非常に手の込んだタイプが増えてきている」(宮本氏)。

問題をいっそう困難にしているのは、セキュリティ対策がどうしても「いたちごっこ」になってしまうことだ。ルートキット対策機能が提供されても、最初のうちは効果があるかもしれないが、ルートキット作成者側はすぐにそれを分析し、その裏をかいて、より下の層で改ざんするといった手を打ってきてしまう。

「より深い場所に潜伏する手の込んだルートキットが増えていること、作成ツールの普及によってますます数が増加ししていること、そして、セキュリティ対策製品の弱点を突いてくること、この3点が課題になっている」(宮本氏)。

巧妙さが増すルートキット、アプリでの対策は困難?

カーネルモードルートキットに感染してしまうと、OSそのもの、あるいはその上で動作するウイルス対策ソフトをはじめとするアプリケーションまでも改ざんされてしまう可能性がある。従って、後からいくらウイルススキャンを実施しても意味がない。汚れているかもしれない手で顔を洗おうとしているようなものだからだ。

「感染『後』にスキャンして見つけ出すというコンセプトのツールでは、根本的な対策は難しい」(宮本氏)。

では、根本的に対策するにはどうすればいいのだろうか。例えば、改ざんされていないことが明らかな、外側のクリーンな環境からスキャンするというのが1つの手だ。ただ、この方法はセキュリティは確認できても、現実には運用が難しい。社内すべてのPCに対してハードディスクを抜き出して、毎日スキャンさせるなどというやり方は、管理者からすればとても許容できないだろう。

OSを超えてCPUから監視する新たなテクノロジ

そこで注目されているのが、マカフィーがインテルとともに共同開発した技術「DeepSAFE」を下敷きにした「McAfee Deep Defender」である。インテルのハードウェアの力を借りて、OSよりも下の層からシステムを監視し、改ざんが加えられていないかどうかをチェックする。

「CPU、つまりOSの外側から動きを見てチェックするため、ルートキットにだまされることなく検出、駆除ができる。しかも感染した後にスキャンするのではなく、感染しようとする瞬間にリアルタイムにブロックする」(同社マーケティング本部 プロダクトマーケティング部 スペシャリスト 松久育紀氏)という特徴を持つ。

ますます巧妙化するステルスマルウェアには、OSへの依存が避けられないアプリケーションレベルの対策で太刀打ちするのは困難だ。これに対し、「OSを超えたセキュリティ」と表現できるMcAfee Deep Defenderは、カーネルレベルのルートキットを確実に検出できる、この状況の打開策といえるだろう。

(続く記事では、McAfee Deep Defenderがどのようにしてルートキットを検出するか、より詳しく解説します)

■この記事に関連するホワイトペーパー

ルートキットの手口と対策総まとめ 適切なエンドポイントセキュリティ実現のために

ルートキットは、深い層での動作によって潜伏が可能になること、複雑な脅威を隠す役割を担うという2つの特徴がある。その手口および、適切なエンドポイントセキュリティを実現するための対策をまとめたホワイトペーパー。

■この記事に関連するホワイトペーパー

2007年以降急増しているルートキット。ステルス化されたマルウェアの脅威を防ぐには、OSを超えた対策が必要だ。既知だけでなく「未知」のルートキットをも検出するために必要な機能とは。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

OSを超えたセキュリティを実現する「McAfee Deep Defender」

OSを超えたセキュリティを実現する「McAfee Deep Defender」

ウイルス対策ソフトを導入していても長年気付けないこともあるステルス型マルウェア、「ルートキット」。マカフィーはインテルとの密接な協力により、CPUというハードウェアの力を借りてルートキット侵入の試みを瞬時に見つけ出す技術を開発した。これまでのウイルス作者と対策の「いたちごっこ」という構図を変えてしまう可能性も秘めている。

提供:マカフィー株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2012年12月31日