HTTPSはもはや安全ではない? 刺激的な討論もなされたヨーロッパのセキュリティ祭り:29th Chaos Communication Congress(29C3)レポート(1/2 ページ)

2012年12月27日から30日にかけてドイツ・ハンブルグで開催された、カンファレンスという名のお祭り、「29th Chaos Communication Congress(29C3)」。ヨーロッパのセキュリティ界隈ではどういった話題がホットなのか、その模様を紹介します。

29回目も盛大に開催!

技術、政治、料理……何でもありのカンファレンス「CCC」が、ドイツ最大の港町ハンブルクに場所を移し、2012年の年の瀬に開催されました。

CCCは「Chaos Communication Congress」の略称です。詳しくは前回のレポートをご覧いただければと思います。盛大なお祭りの様相はそのままに、前回の倍以上の収容能力を持つ「コングレスセンター・ハンブルク」を貸し切って、4日間に渡ってさまざまなテーマでセッションが開かれました。

来場者は独・英・米の方々が大半を占めており、総数は何と6600人。地元メディアのクルーが撮影に来てインタビューするなど欧州での関心は高かったのですが、会場を見回すと、アジアからはまだなかなか注目されていないことが分かります(1人だけ日本人にお会いできました)。ですが今年も胸を躍らせ、欧州の技術動向の収集と交流を目的に参加してきました。

熱気も倍以上パワーアップ!

会場では、最大600人を収容できる大ホールを含め、3つのホールをタイムラインで区切り、スピーカーが代わる代わるセッションを展開していきます。2時間のセッションであっても途中に休憩は設けられていない代わりに、入退場は自由で、飲み物の持ち込みもOK(もちろんお酒もOK)。参加者は席を取り、それぞれ楽な姿勢でくつろぎながらも、セッションの内容に真剣に耳を傾けていました。600人が埋まるセッションともなると、時々起こる驚嘆の声や拍手は盛大なものでした。

とはいえ、運営は有志で行われているため、参加者の誘導や入場処理に追われたり、セッションごとのスクリーンの準備をしたりと、スタッフが走り回っている姿もよく見かけました。なおCCCでは開催前にボランティアも募集しているので、設営に参加してみるのも面白いかもしれません。

そんな有志で盛り上げる風潮もあってか、会場のところどころには「手作り感」が見られ、半ば文化祭のような造りもまた暖かい気持ちになります。特に子供用プレイブースが手作り感満載でした。

今回これだけの参加者が集まったのは、セッション聴講者に加え、同時に開催されたCTF(Capture The Flag)にチャレンジするためチームで集まった参加者もいたためだと推察されます。さまざまな目的で集まった参加者が全員で会場を盛り上げ、国境の壁を感じさせない素晴らしいカンファレンスでした。

やはり主役はセキュリティ

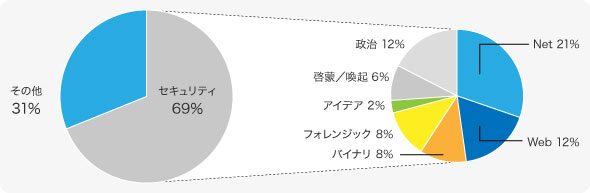

「何でもあり」のカンファレンスとはいえ、やはり時代の流れを汲み、セキュリティに言及するセッションが7割を占めています。中でもネットワークやWebの問題、さらにはセキュリティの対策を整備する法規に関する話題が大きな割合を占めていました。

その他にも、セキュリティといえば常連のバイナリ解析やフォレンジックなども、新たな視点やテクニックを披露するセッションが展開されていました。

いくつも面白いセッションがあり、できればすべてご紹介したいところですが、ページの関係もありますので、その中から1つ、印象的なセッションをご紹介しましょう。

新たな対策でHTTPSの穴をカバーする〜とある事件の教訓から

「Certificate Authority Collapse」

A.M. Arnbak(アムステルダム大学、情報法研究所(IViR))

ちょうど1年半前、CA(電子証明書認証局)と認証ビジネス全体を震撼させる大事件が発生しました。

セキュリティ業界に従事されている方なら、2011年8月に起きた「DigiNotar事件」と聞けばピンとくるかもしれません。まだ記憶に新しいこの事件は、HTTPSの安全性を証明する基盤である「信頼できる機関からの証明ツリー」を脅かすものでした。

事件の概略

まずは、この事件の経緯を簡単に説明しましょう。

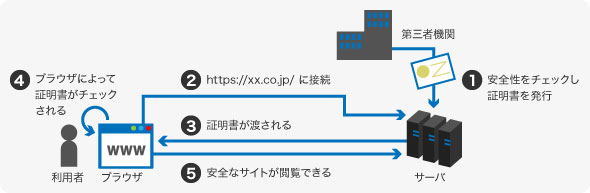

ご存じの通りHTTPSは「HTTP on SSL」の略で、SSLの持つRSAによる暗号化や電子証明書により改ざんを検出する機能をHTTPに応用したプロトコルです。そのプロトコルを用いてサイトにアクセスする、いわゆる"https://"から始まるサイトにブラウザからアクセスすると、HTTPS通信を行うため、以下のようなチェックが行われます。

- 接続しようとしているサイト(サーバ)は安全かどうか?

- 電子証明書を持っているか? 有効期限は切れていないか?

- そのサイト(サーバ)の「安全だよ」という主張は本当かどうか?

- 第三者(ブラウザの開発元が認めた機関)がサーバの存在や運営元をしっかり確認し、電子証明書を発行しているか?

厳密にいうと順序やチェック工程は異なりますが、この事件を読み解くには上記のポイントを押さえていれば十分です。

ここで特に大事なのは2.の工程。サーバの持つ電子証明書を第三者機関が発行しているかをチェックする、という部分です。

サーバが持つ「電子証明書」とは、即ち、「あなたがつなごうとしているサーバは、AAA株式会社が運営しているaaa.co.jpというサイトで、安全です。第三者機関BBBが、安全性について信用できるかどうかチェックしたことを証明していますよ」という意味を示す1つのデータです。この証明書は、第三者機関が発行する決まりとなっています。

要するに、ブラウザの開発元が信頼のおける機関として登録している第三者機関(Webブラウザの設定にある「ルート証明書」の欄で確認できます)が、「このサーバは安全ですよ」と太鼓判を押して証明書を発行すれば、その証明書を受け取ったブラウザは「このWebサイトは安全だ」と認識し、表示してくれる仕組みになっているのです。

そのため、証明書を取得しようとする企業や団体は、第三者機関からしかるべき審査を受け、運営者(運営団体)の存在を証明する資料を提示し、信頼してもらうことで証明書を発行してもらいます(図2、(1))。

このしかるべき審査を行うことにより、悪意のある者が実在する銀行などになりすまして正式な証明書を発行してもらおうとする企みを、未然に防ぐことができます。つまり、偽の銀行サイトを本物だと思い込んだ利用者が口座番号やクレジットカード番号などを入力してしまう「フィッシング攻撃」などへの悪用も防げるのです。

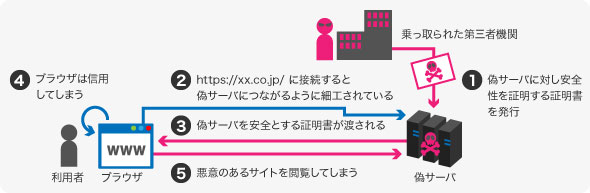

しかし、この仕組みを巧みに利用した事件が、「DigiNotar事件」です。その手口は意外にも単純かつ大胆なものでした。

事件を起こした攻撃者は、第三者機関であるDigiNotar自体をハッキングして乗っ取るという行動に出て、google.comやtwitter.com、www.facebook.comなどを含む、500以上の偽サーバ用に偽の証明書を発行していました。

さらに、一部地域では、上記のドメインにアクセスすると偽のサーバに接続されるように仕込まれていました。例えば、何かをツイートするためにtwitter.comへアクセスした利用者は、偽の証明書が付与された偽サーバへ接続されてしまいます。しかも、偽の証明書には「信頼できる第三者機関(ここでは、DigiNotar)が発行したもの」と署名されているため、ブラウザ側でも、証明書が偽物であることに気付きません(仕組み上、当然といえば当然です)。こうして偽サーバを信頼してしまった結果、通信内容がすべて攻撃者に筒抜けになってしまったのです。

真の問題は……

この事件の裏には、さらに信じがたい事実が隠れていました。

状況を把握したDigiNotarは事態が悪化することを恐れ、ハッキングの事実をしばらくの間公表しなかったのです。さらにはオランダの公的機関の不正な介入により、Microsoftによるブラウザの更新が遅れるといった問題が重なり、最終的には90日間もの間、ハッキングされたDigiNotarの証明書を信用し続けてしまうという事態に発展してしまったのです。

この事件において大事なポイントの1つは、まず、第三者機関のセキュリティは強固であるべきであるという点です。今回の事件も、DigiNotarが常に不正アクセスを監視し、適切に対処できていれば十分防げたといわれています。

それ以上に重要なもう1つのポイントは、なぜ対応にこれほど時間がかかってしまったのかということでした。繰り返しになりますが、不正アクセスの事実をしばらく公表しなかったり、公的機関の介入が原因でブラウザの更新が遅れたことにより、事態は悪化しました。それを食い止めることはできなかったのか――セッションではそこが焦点となりました。

このセッションは論文を基に行われましたが、その論文では、「HTTPSのシステム全体を含め、セキュリティガバナンスのパラダイムシフトを行うべき」と訴えています。

EU(欧州連合)の提案は、利害関係を持たない中立的な立場として公的な“トラストサービスプロバイダ”(証明を受ける側、発行する側を当事者とした時の、さらなる第三者機関)を設け、電子署名細則などのガバナンスに関する一切を定義し、それにのっとり証明書が発行されるシステムにすべきである、というものです。すべての権利に対して中立的であることを基本とするため、利害によって信頼が脅かされることを回避するのが最も重要なポイントです。

さらには、現在は明確な規則のないグレーゾーンの部分についても十分協議し、ガイドラインを制定すべきとしています。信頼度が低い安価な証明書の是非や、万が一の際のブラウザなどソフトウエアへのパッチ適用の責任の所在、損害賠償や保険等の整備なども含まれていました。

これらEUの活動を紹介するとともに、HTTPSの認証機構が破たんしかけている現状を改善する必要がある昨今、「官公庁の策定を待つのではなく、専門家の活動・助言が必要である」といったメッセージを訴え、セッションが締めくくられました。

インターネットが本格的に普及してからおよそ20年がたちますが、まだまだこのような課題は山積みです。専門家による議論すらまだまだ十分に行われているとはいえず、EUでも新しい試みが提案されてからまだ日が浅いというのが現状のようです。

この問題は、EUだけでなくインターネット全体に波及する問題となります。このような活動に参加して意見を述べるのも、安全な未来を切り拓いていく大事な一歩になっていくと強く感じさせられました。

Copyright © ITmedia, Inc. All Rights Reserved.