NICTが目指す「安全」で「プライバシー」が保てるIT世界:NICTオープンハウスレポート

独立行政法人 情報通信研究機構(NICT)は2013年11月28日、29日、「NICTオープンハウス2013」を開催した。そこで気になった展示をレポートしよう。

独立行政法人 情報通信研究機構(NICT)は2013年11月28日、29日、「NICTオープンハウス2013」を開催した。このイベントはNICTの最新の研究成果を講演、デモンストレーション、パネル展示を通して紹介するものだ。普段接するITに比べ、未来を指向した展示が多いことが特徴だが、その中でも気になる展示を2つレポートしよう。

視覚化でRSA公開鍵問題に注目を 脆弱性検証システム「XPIA」

NICTの成果物といえば、インシデント分析センター「nicter」や、対サイバー攻撃アラートシステム「DAEDALUS」のビジュアルを思い出す読者も多いだろう(参考:2012年のNICTオープンハウスレポート)。現在ではこれらのツールは展開のステータスにあり、多くの自治体や企業の協力を得て、観測範囲を広げているという。

展開に大きく寄与したのは、その「見せ方」だった。今回のNICTオープンハウスでは見せ方に力を入れた、新たなプロジェクトが登場していた。それがセキュリティ基盤研究室によるSSLの脆弱性を検証するシステム「XPIA」だ。

なかなか注目されないRSA公開鍵の脆弱性をどう見せるか

XPIA(X.509 certificate Public-key Investigation and Analysis system)は、インターネット上で公開されているSSLサーバの公開鍵証明書から抽出したRSA公開鍵の脆弱性を検証するシステムだ。X.509公開鍵証明書からRSA公開鍵を抽出し解析、それを可視化する部分に力を入れている。

RSA公開鍵については、2012年にヘニンガーとレンストラのチームにより、RSA公開鍵作成時に利用される乱数の偏りから、同じ秘密鍵を持つ公開鍵が多数生成され、SSLサーバ証明書に組み込まれて利用されている問題が報告されている。2つのRSA公開鍵に同じ秘密鍵が含まれていた場合、容易に秘密鍵を特定できることから、SSLサーバ証明書の偽造も可能となる。

XPIAではこの「同じ秘密鍵が含まれるSSLサーバ証明書」のペアが世界にどの程度あるか、IPアドレスのペアを赤い線で結び、可視化を行っている。

XPIAによる可視化の狙いは「この問題を多くのサーバ管理者に知ってもらうこと」だという。SSLサーバ証明書のメンテナンスが行き届いているか、いま一度確認しておきたい。

証明書への署名に伏せ字、それでも「署名をいかす」仕組み

NICTオープンハウスで気になった展示をもう1つ紹介しよう。セキュリティアーキテクチャ研究室によるパネル展示「プライバシー保護プロトコル」のデモンストレーションだ。

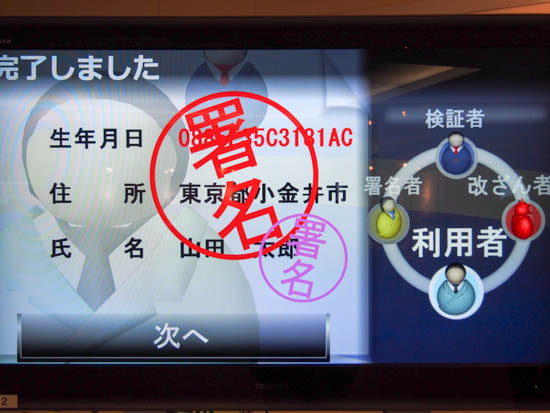

例えば自動車を購入するとき、住民票のような情報をディーラーに渡すというシナリオを考えてみよう。住民票は署名者である役所が署名を行い、正当性を証明する。しかしディーラーである検証者に対して、生年月日などの情報は渡す必要はない。プライバシー保護プロトコルでは、住民票自体の署名を生かしつつ、不要な部分を利用者自身が暗号化し、部分暗号化したことを証明する署名が追加される。

これまでの仕組みでは、一度署名が行われたものに対する改変は「改ざん」と判断されてしまう。利用者自身により、一部の情報を伏せ字にできる仕組みを目指したのがこのプロトコルだ。

これにより、立場が異なるサービス間、データベース間で大容量のデータを利用する場面を考慮した、利用者の要求に応じたプライバシーが提供できるとしている。主な利用シーンとしては上記のような住民基本データのほか、投票権を持つことは証明しなくてはならないが、記名内容はプライバシーを保たなければならない電子投票にも応用できるという。

プライバシー保護プロトコルは現在も研究中で、これが実現すれば同様の機能を実現するために個別にプログラムを作り込む必要がなくなるという。

Copyright © ITmedia, Inc. All Rights Reserved.