なぜ僕らはまだパスワードリスト攻撃に悩まされ続けるのか:Japan Identity & Cloud Summit 2014レポート

2014年1月14日と15日の2日間にわたって、「アイデンティティ」という切り口からビッグデータや番号制度、セキュリティなどの問題について議論するカンファレンス「Japan Identity&Cloud Summit」が開催された。その初日の模様をレポートする。

2014年1月14〜15日の2日間にわたって、「アイデンティティ」という切り口からビッグデータや番号制度、セキュリティなどの問題について議論するカンファレンス「Japan Identity&Cloud Summit」が開催された。

ユーザーデータの活用には透明性の確保が前提

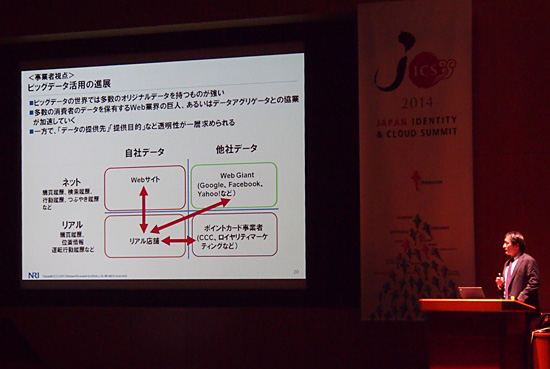

1日目、最初のプログラムでは「ビッグデータとアイデンティティ〜ビッグデータ活用の高度化にあたり、われわれは『利用者のID』とどう向き合うべきか?」と題し、野村総合研究所 情報技術本部 先端ITイノベーション部 上級研究員 城田真琴氏が講演。ネット上のアイデンティティと現実世界のアイデンティティの連携が進む中、サービスやマーケティングに個人情報を活用しようと考える企業(事業者)には、透明性の確保や説明責任が求められるだろうと述べた。

城田氏は、個人情報を収集してサービスに活用している一例として、米フロリダにあるディズニーワールドの「MyMagic+」を紹介した。この取り組みでは、RFIDチップを埋め込んだリストバンドを使って、「どんなアトラクションに乗ったか」「何を購入したか」など、来場者のさまざまな情報を収集する。

それだけならば情報を取られて終わりだが、MyMagic+では、収集した情報に基づいて来場者それぞれの嗜好を把握し、好みのキャラクターを類推し、「誕生日おめでとう」と呼び掛ける仕掛けを用意したり、アトラクションを予約できるようにするなど、収集した情報に基づいてさまざまなメリットも提供するという。

ポイントは「MyMagic+でどういった情報を収集するか、その目的は何で、オプトアウトはどうやるのか、裏側の仕組みはどうなっているかといった情報をFAQとしてまとめ、公開している。包み隠さず情報を公開し、最終的な決定は利用者に委ねている。透明性に気を遣うことで、ユーザーからの反発を防ぐ仕掛けだ」(城田氏)。

ただ近年、サービスを提供する事業者は単独で利用者の情報を収集するだけでなく、複数の企業と手を結んでデータを連携させ、得られる価値を「最大化」しようとする方向に向かっている。「ソーシャルメディアやECサイト、ポータルサイトなど、あらゆるチャネルを活用した、真の『Custmer 360° View』を目指している」(城田氏)。

その中で、現実世界で使われてきたIDと、ネットサービス上のIDとが紐付けられるケースが増えてきた。ヤフーとクレディセゾンが2012年8月に東京・池袋で実施した「O2O実証実験」や、クックパッドとアイディーズの連携、楽天カードなどがその一例だ。こうしたネットと現実を連携させるサービスにおいても、透明性を確保していく取り組みが求められる。

利用者が選べる仕組みを

一方、利用者側の観点からはさらに何が必要だろうか。「消費者に情報を公開し、それに基づいて選べる仕組み」だと城田氏は言う。

例えば欧州では、EU指令に基づきCookieによる情報収集は「オプトイン」が原則だ。細かな文字ではなく、嫌でも目に入るような形式で情報収集の目的を説明し、同意を得る仕組みを取っている。

また米カリフォルニア州では、第三者によるネット閲覧履歴のトラッキングを防ぐ「Do Not Track」が、本当にユーザーの意図した通りに機能していることを法的側面から担保するために、オンラインプライバシー保護法(California Online Privacy Protection Act(CalOPPA)を改正した。この法律では、Do Not Trackへの対応方針を表示し、トラッキングを行っているならばその旨を明記するよう求めている。これまで業界の自主規制に委ねられ、ユーザーが拒否してもこっそりトラッキングを行っていたような行為が、明確に禁じられることになる。

こうした流れを踏まえて城田氏は、将来的には、ユーザー自身が自分のパーソナルデータを管理し、どの事業者に提供するかを自分の意志でコントロールできる枠組みが求められるだろうと述べた。事実、「あなたの行動を追跡し、興味や関心事に合うと思われる広告やコンテンツを表示することに対し、どう思うか」というアンケートに対し、ほぼ4割が「追跡してほしくない」と回答し多数を占めたのと同時に、「自分自身で興味や関心事を登録して、広告やコンテンツの内容をコントロールできればよい」とする回答者も2〜3割に上ったという。

ただ、現状では、いったん情報を渡すと、自分の情報であるにもかかわらず、全くコントロールできない状態だ。「『ここはいいけれど、ここは嫌』という具合に、ユーザー自身がコントロールできるコンセプトが求められる」(城田氏)。そしてその実現には、事業者側の説明と透明性の確保、ユーザー自身が選択できる仕組みが不可欠といえるだろう。

セキュリティの観点から語る「IDとパスワード」

午後に行われたセキュリティトラックでは、@ITでも記事を執筆するHASHコンサルティング代表取締役の徳丸浩氏(「本当は怖いパスワードの話」)、NTTデータ先端技術セキュリティ事業部の辻伸弘氏(「セキュリティ・ダークナイト」)、インターネットイニシアティブ サービスオペレーション本部セキュリティ情報統括室シニアエンジニアの根岸征史氏(「再考・APT〜Mandiantレポートを基に〜」)が順に登壇した。

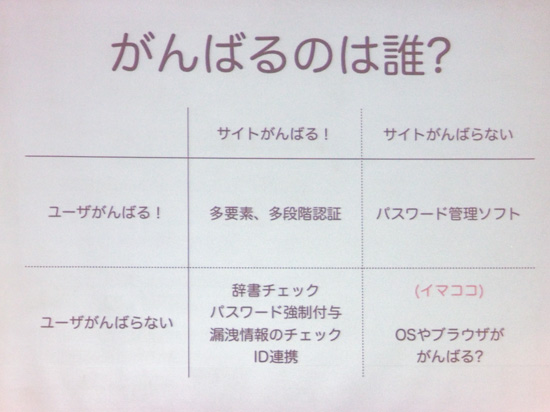

ID、パスワードを巡っては「ユーザーの立場」「攻撃者の立場」「サイト運営者の立場」でそれぞれ異なる問題が存在しており、解決策を得るには三者それぞれが納得できる落としどころを考えなくてはならない。

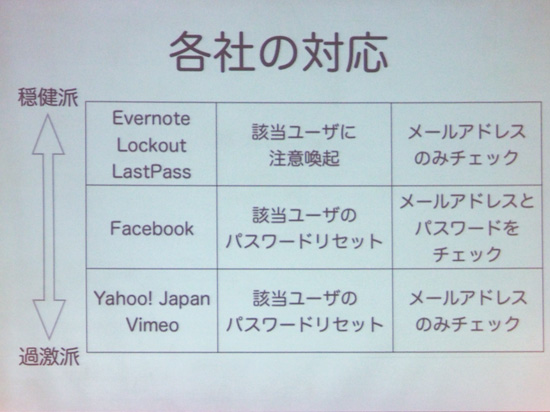

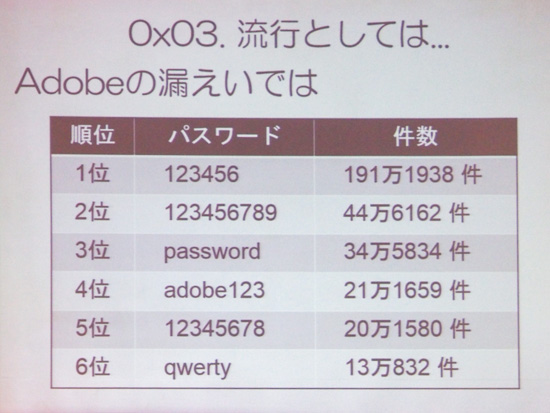

まず根岸氏はユーザーの視点から、アドビシステムズの情報漏えい(関連記事)をきっかけとし、パスワード変更の注意喚起やパスワードの強制リセットを行った事例について「面白い動き」だと指摘し、「このようなことが起きたのは、パスワードを使い回す人が多いため」と述べた。

現実問題として「一般のユーザーは弱いパスワードを使い、パスワードは使い回されるということを認識しなくてはならない」(根岸氏)。

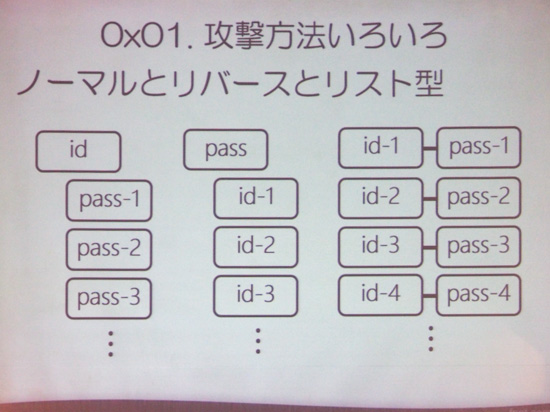

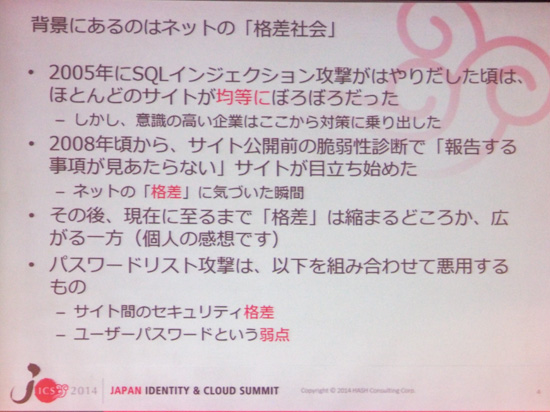

辻氏は攻撃者の視点として、ツールを利用すれば簡単に攻撃を行えてしまう現状を紹介した。脆弱性が存在する弱いサイトから盗み出したIDとパスワードの組み合わせを基に、別のサイトでログインを試行する「パスワードリスト型攻撃」についても、ツールで実行可能だが、辻氏は「流行だからとパスワードリスト型攻撃“だけ”に対策しても意味がない」と指摘する。

例えばアドビの情報流出において、上位6つのパスワードのうち5つがいわゆる「パスワード辞書」に掲載されている弱いパスワードであり、「パスワードリスト攻撃を試すまでもなく、弱いパスワードを攻撃すればいい」という。

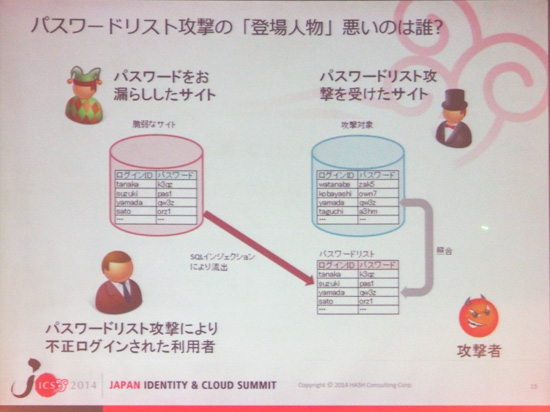

徳丸氏はサイト運営者の視点から、パスワードリスト攻撃に関連する

- パスワードを漏らしてしまったサイト運営者

- パスワードリスト攻撃を受けたサイト運営者

- パスワードリスト攻撃を受け、不正ログインされた利用者

- 攻撃者

という4つの登場人物のうち、本当の被害者は「正しいセキュリティ対策をしていた、パスワードリスト攻撃を受けたサイト運営者ではないか」と指摘した。

セキュリティはよく鎖に例えられ、弱いところが狙われるとされるが、ID/パスワードにおいてもセキュリティ的に弱いサイト運営者が攻撃を受け、その影響が他のサイトに波及する「セキュリティ格差社会」となっていると徳丸氏は指摘する。

徳丸氏はあえて悪者探しをするならば、「攻撃者→パスワードを“お漏らし”したサイト→パスワードリスト攻撃により不正ログインされた利用者→パスワードリスト攻撃を攻撃を受けたサイト」という順ではないかと指摘する

50年続いた「パスワード」という手法は変えられるのか?

続いて、ヤフー ID本部長の楠正憲氏を交え、「パスワード再考」と題するパネルディスカッションが開催された。楠氏はパスワードについて「ID技術においては、50年間残っている技術。技術はいろいろ登場しているのに、パスワードを撲滅できないのは問題である」と述べる。

パネルディスカッションでは「パスワードは本当に終わったのか」をテーマの1つとして討論が行われた。一般的にパスワードの代替技術と期待される生体認証について、楠氏は「スマートフォンでも生体認証デバイスが付いているが、バックアップとしてパスワードを設定しなくてはならない。また、指紋が消えてしまったり、声がかすれてしまった場合にはパスワードを頼ることになるのが悩ましい」とした。

認証を強固にする方法として、2要素認証/リスクベース認証などが挙げられるが、辻氏は「パスワードは覚えず、毎回パスワードをリセットするなんちゃってワンタイムパスワード運用もいいと思う。『パスワードを覚えられない方はこちら』というボタンがあってもいい」と述べる。

楠氏は「ID、パスワードを取り巻く環境は、暗号技術の進化、スマートフォンの認証技術の登場などでバランスが変わりつつある。なのにパスワードを使い続けているという現状だ。これまで分かっていながら対処できなかった問題に直面している。次回のJICSでは楽しい話ができるようにしたい」と述べた。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

「データ連携」が新たな価値を生むために必要な「アイデンティティ」の課題

「データ連携」が新たな価値を生むために必要な「アイデンティティ」の課題

3月4日、5日の2日間、東京・一ツ橋の学術総合センターにおいて、産官学のそれぞれの立場におけるキーマンが「ID」を巡る幅広いテーマについて議論を行うイベント「Japan Identity & Cloud Summit 2013」が開催された。 アイデンティティ愛好家の集いで交わされたPKIを巡る熱い議論

アイデンティティ愛好家の集いで交わされたPKIを巡る熱い議論

2月1日、第15回「Identity Conference(Idcon)」が開催された。東京・六本木に用意された広い会場は、金曜日の夜にもかかわらず「アイデンティティ愛好家」で埋め尽くされる盛況となった。- デジタル・アイデンティティ技術最新動向 連載インデックス