詳報:正規のアップデートを装いマルウェア配布する手口、ラックが注意喚起:不正サイトに誘導し、「GOM Player」アップデートを装いマルウェア送信

ラックは2014年1月23日、動画再生ソフトウェア「GOM Player」のアップデートプログラムを装ってウイルスに感染させ、標的型攻撃に悪用する手口が確認されたとして、注意を呼び掛けた。

ラックは2014年1月23日、動画再生ソフトウェア「GOM Player」のアップデートプログラムを装ってウイルスに感染させ、標的型攻撃に悪用する手口が確認されたとして、注意を呼び掛けた。この注意喚起を受け、GOM Playerの開発元であるGRETECHは、GOM Playerを含む全てのGOM製品のアップデートサービスを一時中止させたと説明している。

直接の関係は明らかにされていないが、これに先立つ2014年1月6日には日本原子力研究開発機構(JAEA)が、高速増殖炉「もんじゅ」の発電課で、事務処理用PC 1台がウイルスに感染したことを公表。その手口について、「一般に配布されている動画再生ソフトをアップデートした直後に、外部に向けた不審な通信が発生していた」と説明していた。

アップデートのつもりが、踏み台サイトを介してマルウェアに感染

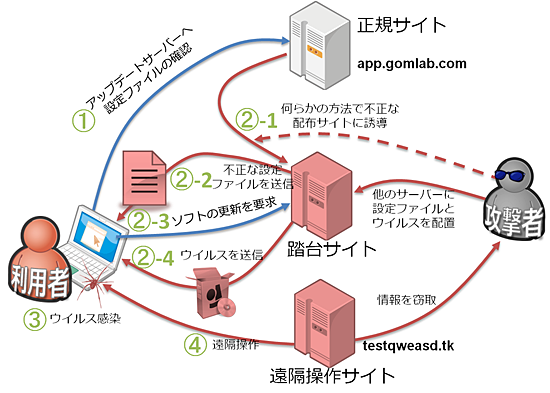

GOM Playerは、多くのコーデックに対応していることから広く使われている動画/音楽再生プレイヤー。起動時には、「app.gomlab.com」という正規サイトにアクセスし、アップデートプログラムの場所を記した「アップデート設定ファイル」を取得する仕組みになっていた。ラックによると、このアップデート設定ファイルを入手する際、正規サイトではなく悪意あるサイトに誘導されるよう細工されていたという。

このためユーザーは、正規のアップデートであると信じて、悪意あるサイトに用意された偽のアップデート設定ファイルを取得。これを通じて、遠隔操作が可能なマルウェア(いわゆるRemote Administration Tool:RAT)をダウンロードしてしまう。この結果、遠隔操作マルウェアによって、PC本体やネットワーク内部の情報を盗み取られる状態に置かれていた。ラックによると、これらの組織では、いわゆるウイルス対策ソフトは導入済みだったという。

また、正規サイトにアクセスしたつもりのユーザーが、悪意あるサイトに誘導された原因として、ラックは「DNSキャッシュポイズニング」などによる通信経路内での改ざん、もしくは正規サイトの改ざんが考えられるとしている。この「悪意あるサイト」も、攻撃者によって不正に侵入され、「踏み台」化された国内のサイトだという。

GOM Playerの提供元であるGRETECHは、「アップデートサーバーの安全性は確認」したとしながらも、念のため、GOM Playerを含むすべてのGOM製品(GOM Encoder、GOM Audio、GOM Tray)のアップデートサービスを一時中止した。同時に、JPCERTコーディネーションセンター(JPCERT/CC)と協力して調査を進めているという。

なお今回の手口は、ラックのセキュリティ監視センター「JSOC」で、顧客ネットワークから定期的に不正なデータを外部に送信する通信を複数捕捉したことを発端に発覚した。

初期対応:まずは被害に遭っていないかの確認を

この攻撃に対する初期対応は、GOM Playerがインストールされている場合はアップデートを停止し、GOM Playerの設定ファイルの内容を確認すること。もし、正規サイト以外の情報が記されていることが判明した場合は、被害拡大防止のため、そのまま専門家や関係機関などに連絡すべきという。

また管理者サイドでは、プロキシサーバーなどのログを確認し、この手口を悪用したマルウェアが接続を試みる

- testqweasd.tk

- 211.43.220.89

- 114.202.2.4

というサイトの通信がないかを確認することで、少なくとも今回の手口によって感染していないかどうかを確認できる。ただし、マルウェアの通信先はこれらのサイトのみとは限らず、またIPアドレスが変わっている可能性もある点に注意が必要だ。

「アップデート」への信頼を損なわないために

今回公表された手口では、「国内の標的型攻撃に悪用された」点もさることながら、「正規のソフトウェアのアップデートという、ユーザーには正否の判断を行うことができない状況で感染活動が行われる」(ラック)点がポイントだ。

一般にセキュリティ対策の基本として「OSやソフトウェアを最新の状態に保つこと」が呼び掛けられている。このため、「ソフトウェアのアップデートを行いますか?」というポップアップ表示が出れば、ユーザーはたいていの場合、それを信頼して「はい」を選択する。アップデートプログラムがマルウェアと化す可能性を想像し、危険と判断することは困難だ。今回の手口ではその部分が狙われた。

海外では既に何度か、ソフトウェア配布元が攻撃を受けた結果、コード署名用証明書が悪用されたり、あるいはファイル本体が改ざんされ、正規のアップデートを装って悪意あるソフトウェアが配布された事件が発生している。

例えば2012年7月には、米Adobe Systemsが標的型攻撃を受け、コード署名証明書が不正なユーティリティに悪用された。同社はこの事態を受けて、問題の証明書を無効化する措置を取った。

2013年6月には、ノルウェーのOpera Softwareが攻撃を受けた。コードサイニング証明書を悪用され、「Opera」ブラウザの自動更新機能が悪意あるソフトウェアの配布に利用されてしまった。

またほぼ同時期に韓国では、ファイル共有/オンラインストレージサービス「SimDisk」の正規サイトが改ざんされ、インストーラファイルがトロイの木馬に差し替えられた結果、多数のPCがマルウェアに感染。韓国の政府機関や報道機関、放送局などに対する大規模な不正アクセスにつながる事件が発生していた。

従って、何らかのソフトウェアを提供し、オンラインアップデート機能を実装している開発元には、Webサイトの改ざん防止策はもちろん、アップデート時に接続先を検証したり、配布ファイルにデジタル署名(コードサイニング)を加え、改ざんされていないことを確認できる仕組みなどを盛り込むといった取り組みがあらためて求められる。ラックは「ユーザーが本来の正しいソフトウェアが動作していることを把握できる機能を盛り込むなどの工夫」が重要だとしている。

(1月29日追記) GRETECHは1月24日、GOM Playerのアップデートサーバー(app.gomlab.com)が不正アクセスを受けていたとする続報を公開した。ユーザーには、セキュリティソフトを最新の状態にアップデートしたうえで、ウイルスチェックおよび駆除を実行するよう呼び掛けている。

同社の情報によると、サーバーへの不正アクセスが発生していたのは2013年12月27日から2014年1月16日にかけて。この結果、GOM Playerをアップデートしようとしたユーザーが外部の悪意あるサイトに誘導され、インストールプログラム(GOMPLAYERJPSETUP.EXE)を装ったマルウェアがダウンロードされる可能性があった。なお、正規のインストールプログラムとマルウェアとは、デジタル署名の有無によって見分けられるとしている。

同社は引き続き調査を進め、全容解明と公表の後にGOM Playerアップデートサービスを再開する方針。

Copyright © ITmedia, Inc. All Rights Reserved.