今度はWordPressが踏み台に、Pingback機能を悪用しDDoS攻撃:多数の.JPサイトも踏み台化

オープンソースのCMS「WordPress」のPingback機能が、大規模な“反射型”DDoS攻撃に悪用されている。

オープンソースのCMS「WordPress」のPingback機能が、大規模な“反射型”DDoS攻撃に悪用されているとし、注意が呼び掛けられている。セキュリティ企業のSucuriが2014年3月10日に公開したブログによると、WordPressを使っている16万2000もの正規のサイトがDDoS攻撃の踏み台に悪用されているということだ。

自身もWordPressを使っているセキュリティ情報サイト、KrebsOnSecurityも、4万1000件を超えるWordPressサイトからのDDoS攻撃を受けたという。同社は攻撃に悪用されたWordPressサイトの一覧を公開しており、その中には多数の「jp」ドメインが含まれている。

この問題は、自分の投稿に対してリンクが張られたことを知らせるPingback機能を悪用したものだ。WordPressのPingback機能はXML-RPC APIを用いて実装されている。このAPI(xmlrpc.php)に対し、踏み台サイトを介して標的サイトに通知を送るようPOSTリクエストを送信すると、標的サイトに大量のPingbackが送り付けられる仕組みだ。

Pingbackを悪用した攻撃では、DNSやNTPを悪用したDDoS攻撃ほどトラフィック増幅率は高くないものの、1人の攻撃者が簡単に、多数のWordPressを介して攻撃を仕掛け、しかもその身元を隠すことができる。

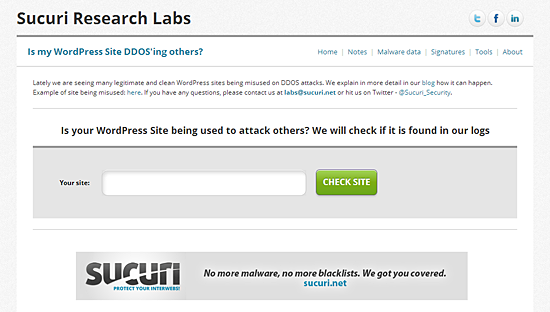

Sucuriは、同社に対する攻撃ログの中に手元のWordPressサイトが含まれていないかどうかをチェックするサイトを公開。これにより、少なくともSucuriへの攻撃に荷担していないかどうかを確認できる。

もし悪用される可能性がある場合はXML-RPCを無効化すべきなのだが、Pingback機能はWordPress 3.5以降はデフォルトで有効になっており、バージョンによっては簡単に変更できない。Sucuriでは、ひとまずXML-RPCを無効化するためのAPIフィルタを紹介している。なお、XML-RPCはWordPressの多数の機能に利用されているため、APIごと削除する方法は適切ではないという。

(3月17日追記:Sucuriが公開したチェックサイトが、あたかも脆弱性自体の有無をチェックするかのように表現されていた点を修正しました)

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

書き換え事件でも使われた? WordPressプラグインの脆弱性とシンボリックリンク

書き換え事件でも使われた? WordPressプラグインの脆弱性とシンボリックリンク

今回は、多くのユーザーを持ち、それだけに多くの脆弱性が発見されているCMS「WordPress」とそのプラグインの脆弱性を検証してみる。- さくら、「レンタルサーバ」サービスに国外IPフィルタ設定を適用へ

- NTP増幅攻撃で“史上最大規模”を上回るDDoS攻撃発生

- 過去最大規模のDDoS攻撃が発生、ピーク時には300Gbps以上のトラフィック