サイバー攻撃から“身を守る”手法、その歴史を知る:サイバー攻撃の今、昔(後)(2/5 ページ)

後編では、サイバー攻撃による脅威への対策としてセキュリティベンダーが取り組んできた、さまざまな技術の進歩を追いかけます。

「不正サイト対策」膨大な数のURLをどう管理する?

前章では不正プログラムの激増に触れましたが、それが置かれている不正サイトも同様に激増の一途をたどっています。

Webサイトの住所を示すURLはファイル名より文字数制限が大きく、構成要素も多いため、無数に作成することが可能です。不正URLの大量生成は、ドメイン名の文字列の機械生成や、サブドメイン、サブフォルダー、ファイル名といった要素を、ランダムな文字列で生成すれば、膨大な数のURL作成が可能です。「Webからの脅威の比率は、全侵入経路の94%(2014年トレンドマイクロ調べ)」という数値が象徴するように、当社では、2013年に約910万の不正ドメインをWebレピュテーションサービスに追加しています。

“昔”——フィルタリングやパターンによる不正サイト対策

まずは、「URLフィルタリングの拡張」が対策として実施されました。トレンドマイクロをはじめとするセキュリティベンダーでは、URLフィルタリングを搭載した製品をリリースしていました。もともとURLフィルタリングでは、ブログ、ニュースといった形でWebサイトのカテゴリを定義し、ユーザの判断でそのカテゴリのWebサイトにアクセスする、しない、という選択が行われるものでした。その後、そのカテゴリの拡張として、フィッシングサイト、不正プログラム配布サイトなど、セキュリティに特化したカテゴリも用意され、不正サイトのブロックが可能になりました。

それらはパターンファイルとして、URLフィルタリング機能を備えたWebゲートウェイ製品に定期的に配信され、不正サイト防御に使用されていました。現在でも、URLフィルタリング専業ベンダーの製品では、URLフィルタリングとしての不正サイト対策機能が搭載されています。

その後、「ボットネット対策」や「ファーミング対策」が進みます。今では標的型攻撃において、C&Cサーバーへの接続をいかにブロックするかが最重要課題ですが、以前からボットネットは存在し、2004年には日本でも存在が確認されていました。ボットネット対策のため、C&CサーバーのIPアドレスをパターン化してWebゲートウェイでブロックする、という対策もありました。

DNSポイズニングやhostsファイル改ざんに対抗するため、クライアント側におけるファーミング対策機能も提供され始めました。しかし、当時はまだサンプルも少なく、ブロックする対象が少なかったため、パターンやルールの定期的な配信で対処可能でした。

一般的なフィッシング対策も行われます。以前はフィッシングサイトと呼ばれるサイトは明らかにおかしい日本語であったり、ページの見た目が偽物に見えたりするものが多くありました。そういうサイトでは、コンテンツ解析より、ページのURLや構成情報でフィッシングサイトと判断できるものがあり、ルール化したパターンで対応できていました。

“今”——進化したレピュテーション技術と脆弱性攻撃対策

現在では、「Webレピュテーションと周辺技術による不正URL対策」が進んでいます。

日々発生する膨大な不正サイトに対抗するため、さまざまな情報入手先からURLを収集する必要があります。また、初めて確認されたURLやドメインを自動的に解析するシステムも必要です。それには、URLの“怪しさ”の精度を高めるような解析システムと、実際にダウンロードされるファイルやスクリプトの高度な解析システムを連携させ、膨大な未知のURLに対して効率的かつ効果的に、不正URLの特定を行う必要があります。

また、メールやSNSメッセージなどに含まれるURL、不正プログラムがアクセスするURLなどの脅威連鎖を分析して、全ての侵入手段をブロックできる最新の脅威情報を端末が利用できるスレットインテリジェンスの仕組みが不可欠です。

さらに、「IPアドレスやドメインのレピュテーションと異常検知システム」も重要です。

昔から、スパムメール対策として、公開されているメールサーバーのIPアドレスをブロックする方式がとられています。不正サイトにおいても、IPアドレスでブロックできれば、膨大な数の不正ドメインがブロックできますが、それには、高い精度でのIPアドレスの分析が必要です。

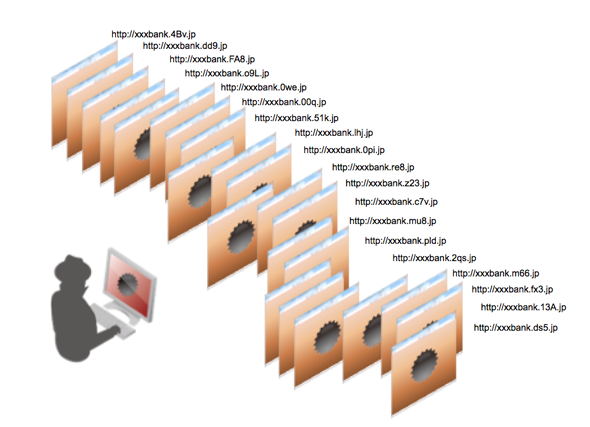

最近のフィッシングサイトは、「ドメインジェネレーションアルゴリズム(DGA)」を利用し、攻撃対象ごとにドメインを変更することがあります。膨大な数の攻撃用ドメインを自動的に生成させ、個々のなりすましメールへそのURLをリンクとして張り付ければ、見た目は同じ金融機関からの通知メールを作成することも可能です。

2013年末から2014年にかけて行われた、オンラインバンキング詐欺における実際の不正URLも、図2のイメージのように被害金融機関に似せたドメインにランダムな文字列が付加されたサブドメインが多用されていました。また、不正サイト検知における別の試みとしては、特定の有名ドメインに対する異常なアクセスと不正プログラムダウンロードの相関を監視するような、インターネット上の異常検知システムで新たな脅威を早期に発見し、防御することも行われています。

「動的Webコンテンツ対策」も進んでいます。昨今の脆弱性をつく攻撃は、サーバーだけでなくクライアントの脆弱性も狙います。2014年の初めにはInternet Explorer(IE)やFlashプレーヤーなど、立て続けにクライアント側の脆弱性をつく不正プログラムが問題となりました。その中でもIEの脆弱性では、改ざんされたWebサーバーを閲覧することで、クライアント側で不正なスクリプトが実行されしまう攻撃がありました。そのような攻撃には、不正URLに対するWebレピュテーションだけでなく、ブラウザーで読み込む不正なスクリプトや攻撃を検知する対策技術も有効です。

セキュリティベンダーは、新しいドメイン生成数自体の増加、それに応じた攻撃対象ごとのURL作成とその技術に対抗する必要があります。今後も、クライアント側の脆弱性をついて実行される不正な動的Webコンテンツの対策や、短期間に生成・消滅を繰り返すフィッシングサイトのような不正ドメイン・サイトのブラックリスト化を、さらに加速することが求められています。

また、それらは標的型攻撃でも利用され、攻撃者の「見えない化」を進める結果となっています。ここでは詳しく述べていませんが、標的型攻撃に利用されるWeb改ざん、水飲み場攻撃など、Webを介した新しい攻撃手法が次々と編み出されています。今後もWebからの脅威、Web上の脅威対策の必要性は変わりません。

Copyright © ITmedia, Inc. All Rights Reserved.