ゼロトラストの理想と現実を立命館大学 上原教授が語る――本当に運用できるか? 最後は“人”を信用できるかどうか:ITmedia Security Week 2024 夏

「ITmedia Security Week 2024 夏」で、立命館大学 情報理工学部 教授の上原哲太郎氏が「ゼロトラストは『急がば回れ』」と題して講演。ゼロトラストという輝かしいワードと、その実態について解説した。

わが社も全面的にゼロトラスト製品を導入し、システム刷新してはどうか――そんな言葉を上司から聞いたら、あなたはどう立ち回るべきなのだろうか? ゼロトラストアーキテクチャの意義は多くのエンジニアに浸透しつつあり、この方向が間違っていないことも理解されている。しかし、その道は平たんではなく、ゴールまでの距離は想像とは異なるものになるだろう。

立命館大学 情報理工学部 教授の上原哲太郎氏は「ITmedia Security Week 2024 夏」で、「ゼロトラストは『急がば回れ』」と題して講演した。ゼロトラストという輝かしいワードと、その実態について解説した講演の内容を要約する。

まずはサイバー攻撃の構造を理解する

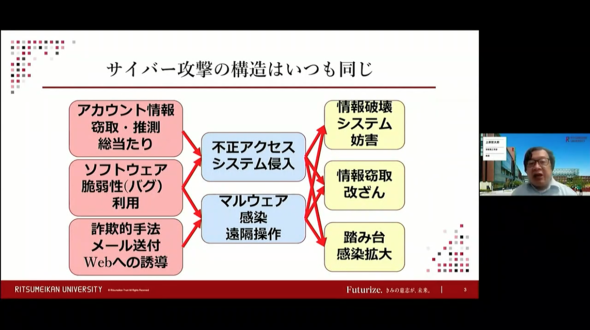

上原氏は冒頭、サイバー攻撃の構造について語る。これはいまも昔も変わらず、主にアカウント情報の窃取、ソフトウェアの脆弱(ぜいじゃく)性の利用、詐欺的手法の3つが挙げられる。これらを使って不正にシステムに侵入したり、マルウェアに感染させて遠隔操作したりといった技術を使った上で、最終的には攻撃者にとってのゴールといえる情報破壊/改ざん、感染拡大につなげる。

この状況に対し、企業や組織はこれまで「境界線防御」(境界型防御)で対抗してきた。これは安全なLANと危険なインターネットの間に境界線を作り、通信を遮断、制限するものだ。LAN内のイントラネットなら脆弱性や設定ミスを外部から隠蔽(いんぺい)することができ、運用においては境界線の維持に集中できるので、かかるコストも小さい。

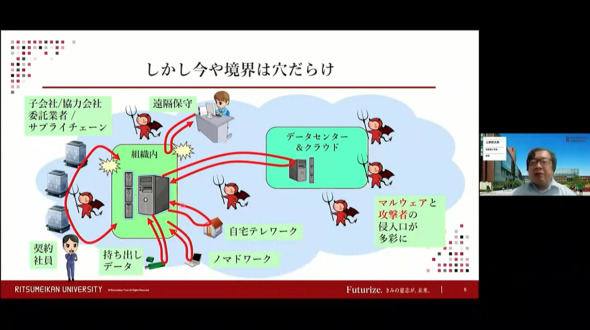

「しかし、いまは事情が変わってしまった」と上原氏は指摘する。その境界に「穴」が生まれてしまっているのだ。例えば「テレワークのインフラを整備するためにVPNを使って穴を開ける」「遠隔保守のために穴を開ける」「委託業者やサプライチェーンと接続するために穴を開ける」といったことが常態化し、マルウェアや攻撃者の侵入口が多彩になった。

「境界線防御は境界の出入り口が1カ所ならばいまでも有効な手法だが、その穴を全て管理できるかどうかという問題がある。組織の数が多ければ穴の管理者もバラバラ。その全てを情報システム部は把握、管理できない」(上原氏)

この変化が顕在化したのが、日本でも大きく報道された徳島つるぎ町立半田病院のインシデント(2021年11月)や、大阪急性期・総合医療センター(2022年10月)のインシデントだ。

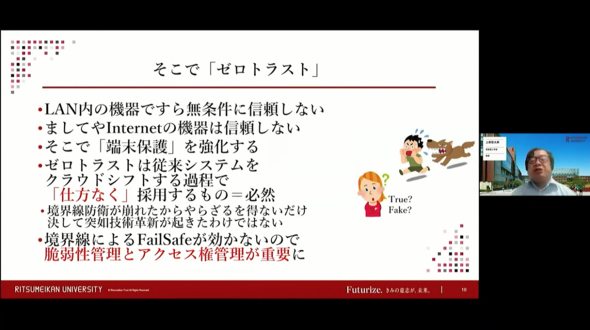

上原氏はこの状況を、「これは攻撃者の能力が上がって突破されたわけではなく、利用者の都合で境界に穴を空ける例が増え、守り切れなくなった結果だ」と指摘する。これまでも時代に合わせて守り方を変えてきた企業・組織が次に見いだした手法こそが、LAN内ですら無条件で信頼しない「ゼロトラストアーキテクチャ」だ。

ゼロトラスト、本当に運用できますか?

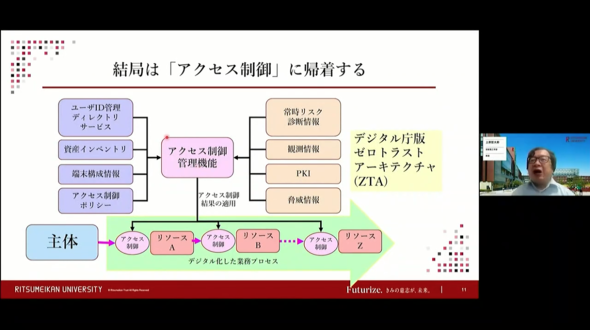

上原氏はデジタル庁が公開している資料を基に、ゼロトラストアーキテクチャをいま一度解説する。ブロック図としてはユーザーが何らかのリソースにアクセスするたびに、アクセス制御管理機能が間に入り、単にID/パスワードだけでなく、さまざまな周囲の情報を得て、リスクを測りながらアクセス制御を行う。ネットワークの先にあるクラウドを利用する際も同様。これが基本の構成だ。

この仕組みは、セキュリティの観点からは「美しい」と上原氏。しかし同時に「ちょっと待て」とも疑問を投げ掛ける。「確かに美しいが、そのPCやクラウドは守られているのか。利用者はだまされていないのか。それをアクセス制御だけで管理できるのかどうか、ゼロトラストアーキテクチャを本当に実現できるのかどうかが課題だ」(上原氏)

特に問題となるのはクラウドだ。クラウドサービスはインフラ部分の保護を事業者に任せることになるが、利用者からはブラックボックスとなってしまっている。きめ細かなリスク制御を必要とするゼロトラストでは、クラウドのリスク評価が難しい。

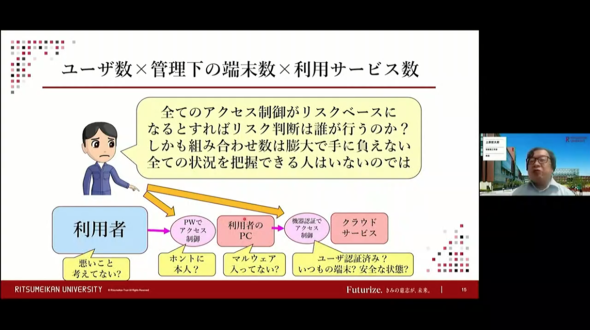

「利用者の数×管理下の端末数×利用サービス数の分だけ、アクセス制御が正しく動いているかどうかを把握し続けなければならない。リスクベースで判断するには自動化が必須だが、全ての状況を把握するのは非常に大変なのではないかという疑問が残る。ここにAI(人工知能)を活用する動きもあるが、100%信頼できない以上、事故は起きる。それを前提として運用しなければならない。情報システム部門はそういった仕事から解放されることはない」(上原氏)

クラウドサービス自身の防御をどう考えるか

その上、クラウドサービス自身をどこまで信頼できるのかという課題もある。クラウドサービスは事業者が一部を保守する点にメリットがあるが、それもハードウェアやインフラなどの部分に限られる上に、クラウドサービス自身に脆弱性が残っている事例や、運用事業者/利用者双方の設定ミス、管理ミスによる情報漏えいや、データの喪失事例も増えてきている。上原氏は「大事なデータは別のサービスに保持するなど、利用者が防衛しなければならない」と指摘する。

加えて上原氏は、クラウドの機密性についても触れる。SaaSでは脆弱性管理は事業者の責任だが、設定ミスによる事故は利用者の責任となる。ここでいう利用者は「エンドユーザー」そのものであり、管理者だけの問題ではない。一般従業員を含めミスをどう防ぐかは徹底が難しい課題だ。また、クラウドそのものの信用度は各種認証/認定に頼るくらいしかなく、そこでも事故前提の備えが必要だ。

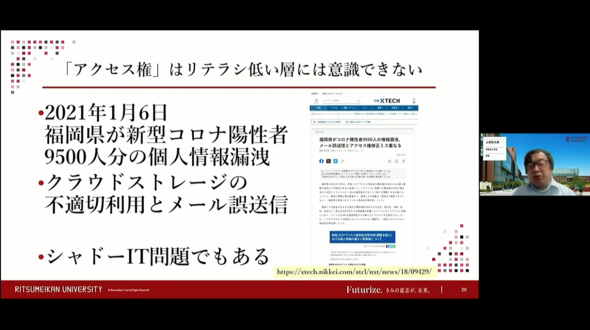

クラウドのデータを守るには、利用者がアクセス権について理解しなければならないが、これを一般従業員全員が理解するのは非常に難しい。「自分は見えてもいいが、他の人に見せない」といったことを意識しないとならない「アクセス権」についてはイメージがしにくく、事故も発生している。境界線防御時代では起きにくかった問題で、これはシャドーITの問題でもあると言える。

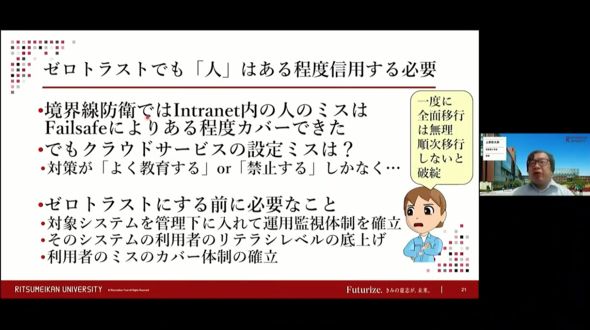

「ゼロトラストとは、最後は“人”を信用できるかどうかに集約される。人をある程度信用できるようにならないといけない。ゼロトラストを展開するには、システム全てを管理対象とした上で運用管理体制を確立する。その上で利用する人にも、『こういう使い方をすると漏えいしてしまう』と伝えなければならない」(上原氏)

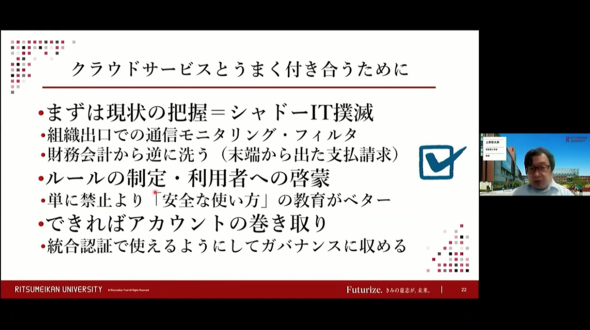

加えて、クラウドサービスと付き合うには、まずは現状を把握し、シャドーITを撲滅、ルールを作り利用者に啓蒙(けいもう)した上で、「できれば既に使われているサービスのアカウントを巻き取り、統合認証の中に入れる」ことを上原氏は推奨する。これによってゼロトラストの本理念「リソースアクセスの前にアクセス制御を図る」ことができるようになる。上原氏は「ここから始めよう」と力を込める。

「CIA」から「AIC」へ

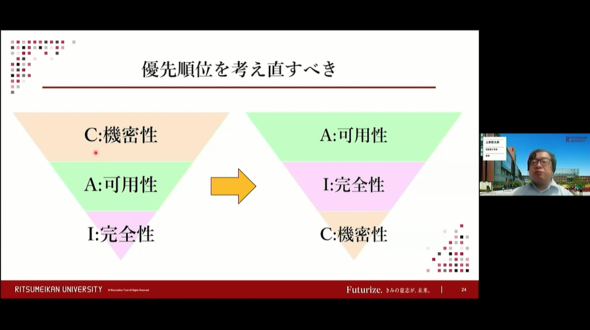

上原氏はセキュリティにおける“重点”が変化していることも指摘する。これまで情報のセキュリティの大原則と言えば、Confidentiality(機密性)、Integrity(完全性)、Availability(可用性)の頭文字を取った「CIA」だ。「機密性が話題になることが多いが、現代では事業継続の観点から、可用性が重要となっている」と上原氏。可用性を考えなければ、ランサムウェアによる攻撃で事業そのものが止まってしまう。「『CIA』から『AIC』へ、優先順位を考え直す必要がある」と警鐘を鳴らす。

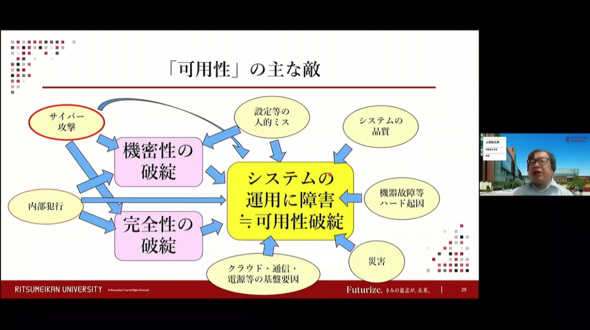

この点を踏まえ、システムの運用における「可用性の敵」について上原氏は投げ掛ける。システムの品質やハードウェアの故障、クラウド障害などが挙げられるが、コンピュータの動きが複雑化した結果、ちょっとしたことで可用性が破綻してしまうのが現状だ。加えて、機密性、完全性の破綻も可用性の破綻につながってしまう。「結果として全てのことが大事といえるが、可用性を最も重要視する立場、広い視点で運用することが今後重要となるだろう」(上原氏)

上原氏は講演を締めくくるに当たり、タイトルでもある「ゼロトラストは急がば回れ」の精神で臨むことを再び提案する。

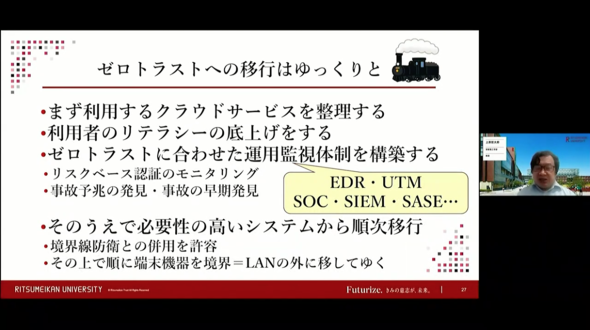

ゼロトラストへの道は長い。まずはクラウドサービスを整理し、利用者のリテラシーを底上げする。加えて、EDR(Endpoint Detection and Response)やSIEM(Security Information and Event Management)、SOC(Security Operation Center)といったゼロトラストアーキテクチャに合わせた運用監視体制を構築する。その上で必要性の高いシステムから順次ゼロトラストアーキテクチャに移行することを推奨する。その際、境界線防衛との併用も許容する。自信が持てたときに初めて、境界線防衛を外せばいい。

「ゼロトラストへの移行はゆっくりやるべきだ。急がば回れの考え方で進めてほしい」(上原氏)

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

「ゼロトラスト」提唱者、ジョン・キンダーバーグ氏が語る誤解と本質――「ゼロトラストの第一歩は『何を守るべきか』を明確にすること」

「ゼロトラスト」提唱者、ジョン・キンダーバーグ氏が語る誤解と本質――「ゼロトラストの第一歩は『何を守るべきか』を明確にすること」

「ゼロトラスト」の概念の提唱者として知られるジョン・キンダーバーグ氏が来日し、ゼロトラストを巡る誤解や、ゼロトラストの進め方を解説した。 ゼロトラスト戦略導入に必要な3つのトッププラクティスとは Gartnerが概説

ゼロトラスト戦略導入に必要な3つのトッププラクティスとは Gartnerが概説

Gartnerが実施した調査によると、ゼロトラスト戦略を導入する組織は63%に上るが、実装のためのトッププラクティスについて組織はよく理解できていないという。ゼロトラスト戦略を導入するセキュリティリーダーに対して、推奨される3つの主要なトッププラクティスをGartnerが概説した。 「ゼロトラスト」は従業員にとって何がメリットなのか――利用者視点におけるゼロトラスト導入時の変化と課題

「ゼロトラスト」は従業員にとって何がメリットなのか――利用者視点におけるゼロトラスト導入時の変化と課題

デジタルトラストを実現するための新たな情報セキュリティの在り方についてお届けする連載。今回は、利用者視点におけるゼロトラスト導入時の変化と課題について解説する。