内部犯行の「出来心」をなくすには――富士フイルムの場合:@ITセキュリティセミナー東京・大阪ロードショーリポート(前編)(1/2 ページ)

2015年6月2、4日、@IT編集部は「@ITセキュリティセミナー 東京・大阪ロードショー」を開催した。前編、後編に分け、その様子をリポートしよう。

2015年6月2、4日、@IT編集部は「@ITセキュリティセミナー 東京・大阪ロードショー」を開催した。厳しいセキュリティ対策を行っている企業の事例や、柔軟な発想を持つエンジニアによる取り組みを紹介する特別講演をはじめ、最新のセキュリティ対策を紹介する複数のベンダーセッションを実施。高度化する攻撃に対処するためのヒントとしていただけるよう、本記事では2回に分け、その様子をリポートしよう。

富士フイルムが取り組む、情報漏えい「機会、動機、手段」の抑止

特別講演では、富士フイルムコンピューターシステム システム事業部 ITインフラ部 部長の柴田英樹氏が登壇。「富士フイルムにおける情報セキュリティ対策の現状と今後」と題して、新規領域へのM&Aを積極的に行ってきた同社が、ITをどのように安全に拡張してきたのかを解説した。

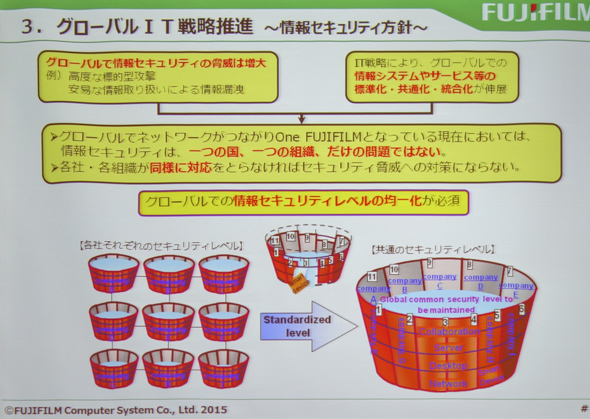

富士フイルムは、販売・マーケティング力の強化、業務プロセス・ITの統合による業務効率化と変化対応力の向上、ITリソースのグローバルガバナンスの最適化を狙い、グローバルIT戦略を推進してきた。その一環として、情報セキュリティに関しては、標準化、共通化、統合化を実現するIT施策を講じてきた。グローバルで脅威が増大していることもあり、セキュリティの担保は個々の国・組織だけの問題ではない。そこで、リスク対応のため、「セキュリティレベルを強化するのではなく、あくまで“均一化”を狙う」と柴田氏は述べる。「それぞれのセキュリティを樽に例えるとすると、その一個一個の樽をまとめたとき、強度、高さが違うと影響が出る。まずはグローバルで均一化を掲げた」(柴田氏)。

はじめに取り組んだのは、ルールの統一化だ。ルール体系は情報セキュリティ基本方針、グローバル情報セキュリティ規程、グローバル共通ルールの3層を作った。地域ごとにエリア共通ルールを作り、これらをベースにした各社のガイドラインへ展開する。

さらに、「デジタル」が広範に支える時代への変化にも迅速かつ柔軟に対応する必要がある。「オープン化、スマート化、サービス化」の3軸に関わる技術トレンドを検証、活用する。これらの変化は、情報セキュリティ強化では非常に重要な要素だ」と柴田氏は述べた。

経営トップに的確な情報を与え、客観的に評価してもらう

これらの対策を実施できた背景として、経営層が的確な意思決定をしたことが挙げられる。ただ、これも現状認識のための情報共有をきちんと行っていたからこそのことだ。

柴田氏は、自社のセキュリティ対策、リスクがどんな状況にあるのかを評価するため、2013年に外部コンサルタント業者とともにリスク評価を行い、他者とベンチマーキングを実施し、自社の強み・弱みを客観的に評価した。セキュリティガバナンス、ネットワークセキュリティ、イントラセキュリティ、アイデンティティマネジメントの4軸で評価を行ったところ、「不正接続のリスク」「通信を介した情報詐取のリスク」そして「内部の従業員による持ち出しのリスク」という三つのリスクが浮かび上がったという。その上でリスクマップ/対策マップを更新し、特に「検知」の観点からの対策が急務であることを重点課題として取り上げ、経営トップに提案し承認を得たという。

不正通信を禁止し、情報持ち出しを徹底的に防ぐために

その対策をさらに深く追ってみよう。標的型攻撃については「オーダーメイドの攻撃、いわば“奇病”を予防するのは困難」とし、予防重視から“発見重視”へ転換を行った。具体的には疑わしいファイルやWebオブジェクトを仮想環境で実行し、ゼロデイ攻撃やAPTに相当するものを判定するサンドボックスの手法を取り入れる。もしここで検体となり得る疑わしいファイルがあったときには、セキュリティベンダーと連携し、駆除のためのパターンファイルを作成、展開するという仕組みを取り入れた。

さらに、「不正通信の予防策」を施す。内部から外部への通信経路を多重化・多層化することで、不正サイトへの通信発生を予防する仕組みを併用する対策を講じた。富士フイルムでは、従来から「インターネットへの出口を一箇所に集約」するという対策を取っている。「当然、レスポンスには課題がある」としながら、それを上回る効果があると評価している。その上で、ファイアウォールによる通信制御をブラックリストではなくホワイトリストとし、全てのWeb通信をプロキシサーバー経由とすることで、内部から外部の通信を強力に制御するという手法を採っている。「プロキシサーバー経由とすることに加え、暗号化通信を含めてログも取得し分析活用している」(柴田氏)。

情報持ち出しに対しては、「行動のログ」を徹底的に解析する手法を採った。もちろん、その前段として「教育・啓蒙活動やルール違反への警告を行うことで、監視の目による心理的な抑制を含め、悪意ある行動を起こすという機会を低減する」ことも行っている。明らかに疑わしい疑義行為者に対してはヒアリング調査を実施している。さらに、リムーバブルメディアへの書き出しや利用禁止Webストレージの利用など情報持ち出し手法や実態を把握した上、漏えい手段を封じ込めている。「機会、動機、手段の全てを抑止する。ツールを入れて終わりではなく、その後どうするべきかという観点で取り組んだ」(柴田氏)。

徹底的なログ活用で新たな検知シナリオを作成

この解析を支えているのは、統合ログ分析基盤の構築だ。メールログやWebアクセスのログをはじめ、さまざまなデータを高速に検索、分析できる仕組みを作ったことで、「徹底的に分析し、活用することが可能になった」と柴田氏は述べる。「疑義行為者の行動をフィードバックし、独自の検知シナリオを作ることができるようになった。これにより、大量のログから“意味のある情報”を見つける仕組みができた」(柴田氏)。

ここには、従業員はルールを守るという性善説から性悪説へ思考を転換する必要があったという。「個人に的を絞ると、特定の従業員が会社に出社してから帰宅するまでの一連の行動が瞬時に分かる。情報の種類や検知条件が増えれば増えるほど精度が上がり、疑義行為の検知ロジックのレベルが向上し、統合ログ分析基盤がさらに進化する」。

わば「お天道様が見ている」ことを周知することで、悪意、または出来心による漏えい行為の発生を抑止することにつながっていると柴田氏は述べた。

Copyright © ITmedia, Inc. All Rights Reserved.