役員の標的型メール開封率は従業員の1.5倍――NRIセキュア調査結果:セキュリティ意識や情報リテラシの低さが原因か

NRIセキュアテクノロジーズは2015年7月17日、自社のセキュリティサービスを通じて得られたデータを基にした調査リポート、「サイバーセキュリティ傾向分析レポート2015」を発表した。標的型メールの開封率を調査した結果、役員の開封率が従業員の約1.5倍だった。

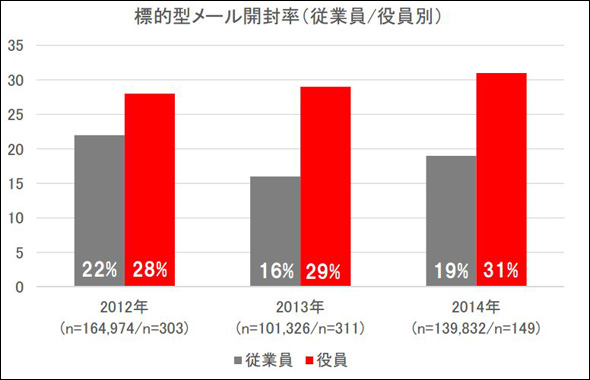

NRIセキュアテクノロジーズ(以下、NRIセキュア)は2015年7月17日、自社のセキュリティサービスを通じて得られたデータを基にした調査リポート、「サイバーセキュリティ傾向分析レポート2015」を発表した。複数企業で「標的型メール攻撃シミュレーション」を実施した結果、標的型メールの開封率は従業員では約20%だったが、役員では約30%と、従業員のほぼ1.5倍であったことが明らかになった。

役員こそ、社内で最もセキュリティ意識の高い人間になるべき

NRIセキュアが提供する標的型メール攻撃シミュレーションでは、顧客ごとにカスタマイズした複数パターンの「疑似」標的型メールを、各社員のメールアドレス宛てに送信する。社員がこのメールの添付ファイルを開封したり、記載されているURLをクリックしたりすると、ウイルスに「感染」したと見なし、集計サーバーにデータを送信する仕組みだ。

2014年度には複数企業の従業員向けに、合計約14万通のメールを送信。その結果、標的型メールの開封率は19%と、およそ5通に1通の割合で開封されることが判明した。

さらに、同様の調査を役員のみを対象に行ったところ、今度は開封率が31%と、約1.5倍の標的型メールが開封されたことが分かった。

調査結果の説明を行ったNRIセキュア テクニカルコンサルティング部の寺村亮一氏は、「毎日大量のメールを受信する経営層は、個々のメールに注意を払う余裕がないのかもしれない」としながら、「一方で、経営層のセキュリティ意識や情報リテラシの低さも、被害の一因となっている」と指摘。「株価に関わる情報など、機密性の高い情報にアクセスできる経営層は、本来企業内で最もセキュリティ意識が高くなければならない」と警鐘を鳴らした。

また「2割程度の標的型メールは開封される前提で考えるべき」とし、「開封してしまった際の対応策や報告ルールの策定、社員への周知の徹底こそが重要だ。ただし、社員を罰するような方法は望ましくない」と述べた。

技術的対策だけでなく、人・組織面でも防御を

標的型メール調査の他にも、NRIセキュアでは、顧客向けに導入した侵入検知システム(IDS)や、WAF(Webアプリケーションファイアウオール)、ウイルスチェックサーバーなどのセキュリティ機器から収集したログの分析や、Webサイトに関するセキュリティ診断結果の分析などを実施した。

その結果、2014年度にマルウエアに感染したWebサイトのうち、41%が企業サイトなどの「正規サイト」であり、あらかじめ危険なサイトのURLを登録しておく「静的URLフィルター」の実効性がほとんど失われていることや、DNSサーバーなどに悪意あるリクエストを送信し、攻撃対象のサーバーに大量のレスポンスを送信させる「リフレクター攻撃」が増加していることなどが分かった。

寺村氏は、「攻撃の高速化・多様化が起きており、個別のセキュリティ対策ではもはや防ぎ切れない」と指摘。「サーバーやネットワーク、クライアントPCに対する技術的な防衛策に加え、ユーザー教育やCSIRT(Computer Security Incident Response Team)の育成など、人・組織面での防衛策も張り巡らせる『多層防御』を徹底する必要がある」と主張した。

Copyright © ITmedia, Inc. All Rights Reserved.