Metasploitによる「受動的攻撃」――獲物を待ち受けろ:セキュリティ・ダークナイト ライジング(4)(1/3 ページ)

「Metasploit Framework」を使って「攻撃者の手法」を解説する本連載。前回までは、Webサーバーに対する能動的な攻撃手法を紹介してきた。今回からは、「メールによる攻撃サイトへの誘導」や「水飲み場型攻撃」に代表されるような、「受動的な攻撃」の手法を紹介しよう。

※ご注意

本記事に掲載した行為を自身の管理下にないネットワーク・コンピューターに行った場合は、攻撃行為と判断される場合があり、最悪の場合、法的措置を取られる可能性もあります。このような調査を行う場合は、くれぐれも許可を取った上で、自身の管理下にあるネットワークやサーバーに対してのみ行ってください。

前回までの振り返り

さて、「Metasploit Framework」(以下、Metasploit)を用いて攻撃者の手法を解説する本連載も、今回で4回目となる。前回から時間が経っているので、これまでの内容を簡単に振り返っておこう。

第1回では、Windows版Metasploitの導入手順を説明した。続く第2回では、「Easy File Management Web Server」という簡易Webサーバーを用いた被攻撃環境を準備し、実際に攻撃環境から攻撃コードの実行、任意コードの実行を行った。そして第3回では、この「任意コード」にあたる四つの「ペイロードモジュール」を紹介した。

前回までの内容を通じて読者の方々もある程度、Metasploitになじむことができたのではないだろうか。この連載を読むのが初めてだという方は、本稿の前に、過去の記事を参照していただくことをお勧めする。

クライアントコンピューターを狙う「受動的な攻撃」

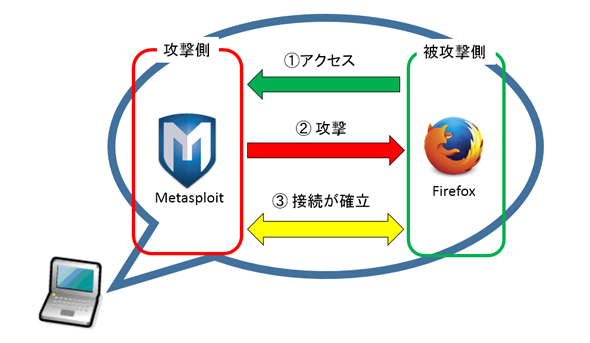

今回は、これまでのようなサーバーに対する能動的な攻撃だけではなく、クライアントコンピューターを狙った「受動的な攻撃」について知っていただこうと考えている。受動的な攻撃というのは、「メールによる攻撃サイトへの誘導」や「水飲み場型攻撃」のようなものを指す。つまり、被攻撃者がブラウザーなどでWebサイトにアクセスしたときに、攻撃を受けるという類のものである。

サーバーを狙う攻撃においては、能動的な攻撃手法がまだまだ存在している。一方で、ルーターやファイアウオールなどによってネットワーク的に守られているクライアントコンピューターに対しては、ほとんどの場合、受動的な攻撃手法が用いられる。

そこで今回は、Metasploitで被攻撃者のアクセスを待ち受け、アクセスしてきたアプリケーションを攻撃する手法を紹介する。前回までと同様、攻撃/被攻撃環境は1台(1OS)のコンピューター上に用意したものを使用する。

今回攻撃に用いるのは、Webブラウザー「Mozilla Firefox」(以下、Firefox)のバージョン31から35未満に存在する「DOMオブジェクトを通じたXrayWrapper回避の脆弱(ぜいじゃく)性」(CVE-2014-8636)に対する攻撃モジュールである(参考リンク)。

この脆弱性はFirefox 35以降では修正されているため、今回は古いバージョンのFirefoxをインストールして使用する。ただ、読者の中には、すでに最新のFirefoxをインストールしている人も多いだろう。そこで、まずはそうした方のために、複数バージョンのFirefoxを共存させる方法から紹介することにする。すでに方法をご存じの方は、ご自身で古いバージョン(今回は31.0)のFirefoxをインストールした上で、3ページまで読み飛ばしていただいて構わない。

※ご注意

普段のブラウジングでは、決して古いバージョンのFirefoxを使用しないでください。

複数バージョンのFirefoxを共存させる方法

まず、脆弱性の影響を受ける古いバージョンのFirefox(31.0)を、以下のURLからダウンロードする。

上記のURLにアクセスすると、以下のような画面が表示されるので、「Firefox Setup 31.0.exe」をクリックし、ダウンロードを行う。

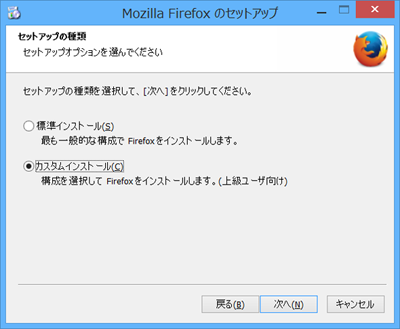

ダウンロードが完了したらセットアップを開始しよう。インストール中にセットアップの種類を問われるので、[カスタムインストール]を選択し、次に進む。

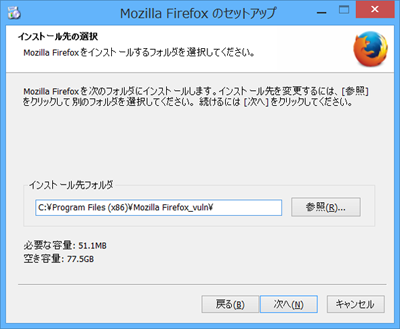

次にインストール先のフォルダーを設定するが、すでにFirefoxがインストールされている場合、ここで既存のインストール先とは別のフォルダーを指定するようにする。

新規にインストールする場合はデフォルトのままでもよいのだが、今後新しいバージョンを使用するときのことも考えて、デフォルト以外の場所にインストールしておくのが望ましいだろう。

インストールが完了すると[今すぐFirefoxを起動]というチェックボックスが表示されるので、ここではチェックを外し、[完了]をクリックする。

Copyright © ITmedia, Inc. All Rights Reserved.