Metasploitによる「受動的攻撃」――侵略を拡大せよ:セキュリティ・ダークナイト ライジング(5)(1/3 ページ)

「Metasploit Framework」を使って「攻撃者の手法」を解説する本連載。前回は、Metasploitを用いた「受動的な攻撃」により、攻撃対象のコンピューターを乗っ取る手順を紹介した。今回はさらに歩を進め、攻撃者が対象のコンピューターを「自分にとって都合の良い環境」に仕立て上げていくプロセスを解説しよう。

※ご注意

本記事に掲載した行為を自身の管理下にないネットワーク・コンピューターに行った場合は、攻撃行為と判断される場合があり、最悪の場合、法的措置を取られる可能性もあります。このような調査を行う場合は、くれぐれも許可を取った上で、自身の管理下にあるネットワークやサーバーに対してのみ行ってください。

攻撃者の「環境整備」

「Metasploit Framework」(以下、Metasploit)による「受動的攻撃」、後編である。前回の記事をご覧になっていない方は、先にそちらをご一読いただきたい。

前回は、被攻撃者のアクセスを待ち受け、Firefoxの脆弱(ぜいじゃく)性を利用して、攻撃対象のコンピューターを乗っ取る方法を紹介した。だが、前回までの攻撃では、対象のコンピューターに対して使用可能なコマンドが限られているなど、攻撃者にとってはまだまだ制限の多い状態だった。そこで、今回は次のステップとして、さらに自由に攻撃対象を操作するための環境を整備する手順を紹介しよう。

FTPサーバーのインストール

少し唐突だが、まずはFTPサーバーの準備をする。なぜFTPサーバーが必要なのかは後ほど分かるので、楽しみにしておいてほしい。サーバーソフトウエアは各自好きなものを利用していただいて構わないが、本稿では「FileZilla Server」を用いることにする。FileZilla Serverは、以下のリンクからダウンロード可能だ。

ダウンロードが完了したら、早速インストールを実施しよう。インストール作業自体は、特に説明すべき事項もないので、ここでは割愛する。インストーラーの指示通りに進めればよい。

インスト―ルが完了したら、FileZilla Serverの設定を見ていこう。デフォルトではインストールの際に[Start Interface after setup complete]にチェックが入っているので、インストール完了時に自動で管理インターフェースが起動するはずだ。インストール時にチェックを外してしまったという人は、スタートメニューなどから「FileZilla Server Interface」を起動すればよい。

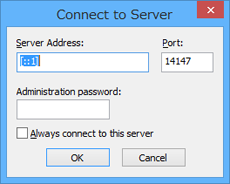

管理インターフェースが起動したら、そのまま[OK]をクリックし、サーバーに接続しよう。

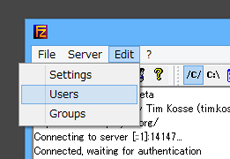

サーバーに接続すると以下のような画面が表示される。[Edit]メニューから[Users]を選択する。

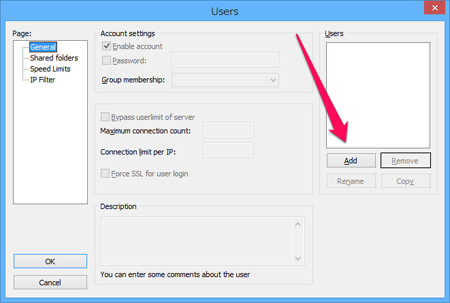

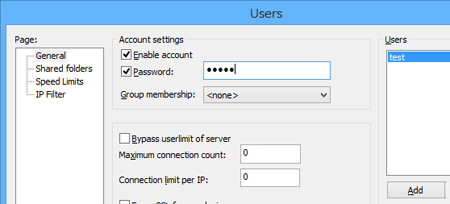

すると、FTPサーバー上のユーザーを編集するためのウィンドウが表示される。ここで画面右部の[Add]をクリックする。

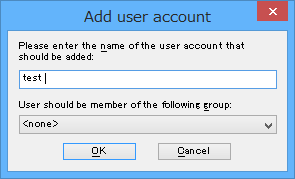

[Add]をクリックすると以下のようなユーザー追加ウィンドウが表示されるので、「test 」と入力し、[OK]をクリックする。「test」ではなく、末尾に半角スペースの入った「test 」であることに注意していただきたい。

さらに、同じウィンドウ内の[Account Settings]で[Password:]にチェックを入れ、ユーザー名と同じように「test 」と入力する。

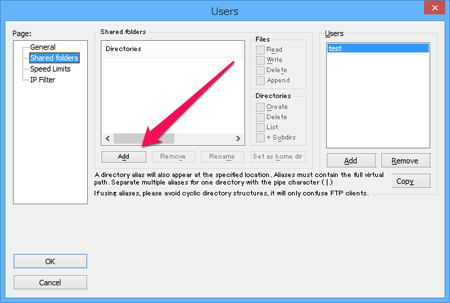

次に、ウィンドウ左側の[Page:]メニューから、ページを[Shared folders]に切り替える。ここでは、FTPでアクセスしてきた「test 」ユーザーに共有するフォルダーを指定する。

「test 」ユーザーを選択した状態で、[Shared folders]以下にある[Add]ボタンをクリックし、任意のフォルダーを設定する。

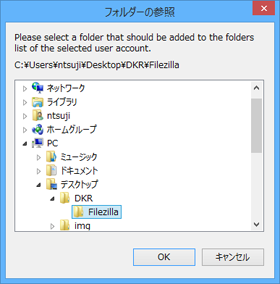

筆者の場合は、デスクトップ上に「DKR」というフォルダーを用意し、その中に作成した「Filezilla」というフォルダーに対して共有設定を行った。

以上の作業が完了したら、[OK]ボタンをクリックして設定を終えよう。

Copyright © ITmedia, Inc. All Rights Reserved.