すご腕バグハンターたちが報奨金制度運営者と本音トーク:「@ITセキュリティセミナー(東京)」レポート2016(1/4 ページ)

@IT編集部は2016年2月26日、東京青山にて「@ITセキュリティセミナー」を開催した。本稿ではそのダイジェスト(後編)をお届けする。

2016年2月26日、@IT編集部は東京都港区 青山ダイヤモンドホールにて、「@ITセキュリティセミナー」を開催した。各ベンダーの代表者から“バグハンター”まで、セキュリティ業界の識者が勢ぞろいした本イベントのハイライトを、前編に引き続き紹介しよう。

攻撃者視点でビジネスリスクを知り、ビジネスを見直す

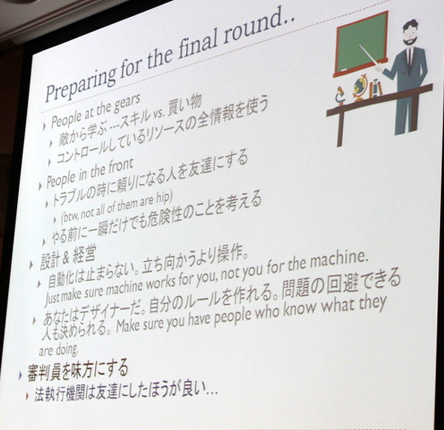

「攻撃者が常に防御者の先手を行く、攻撃側有利のゲーム進行。そんな現状を覆すには、経営層がハッカーの見る景色を知り、リスクに基づきビジネスを再考するしかない」。サイバーディフェンス研究所のCTO ラウリ・コルツパルン氏は基調講演「ハッカーが見ている景色を垣間見る ― いま、企業セキュリティのここが危ない」の中で、こう会場に訴えた。

どうすれば攻撃者に打ち勝てるのか。コルツパルン氏はまず、システム管理者、一般社員、システムそれぞれが打つべき対策を概説した。

管理者の場合、そもそもの業務は「システムの安定稼働」だ。サービスの裏で動いているライブラリやローレベルのプロトコル情報などを熟知し、攻撃を想定して対処することまでを仕事だと考えている人は少ない。

一方の攻撃者は、システム侵入後の管理者権限の取得や機密情報の奪取、隠密行動などを目的に、パスワードリストを含むネット上のあらゆる公開情報や脆弱(ぜいじゃく)性情報、スキャンツール、Torなどの匿名化技術、攻撃コードなど、あらゆる手法を駆使して攻め入ってくる。

「管理者の対策は、ハッカーの視点を知り、ハッカーが使う技術やツールを学び、迅速に対応できるよう準備を整えることだ。また、管理者権限という強力な権限を与えられていることを再認識し、一般社員よりも強いセキュリティ対策をしなければならない」(コルツパルン氏)

では、一般社員はどうか。コルツパルン氏は「人間はマシンのようなデータも処理できないし、数百ページのポリシーを徹底することも、3カ月ごとに変わる数十文字のパスワードを記憶することもできない。不安定で、リスクがあっても安直な方向へ流されやすい生き物だ」と説明した上で、「ポリシーがあっても、“人は好き勝手に行動する”のを前提に対策を考えるべきだ」と述べた。

従って、一般社員に対しては「機械的な対策を求めないこと。また、ポリシーはあくまでも“推奨案”と心得て、自分の業務に関連するリスクを認識するように働き掛け、分からなければ人に聞くことを教えてあげてほしい」(コルツパルン氏)。

そしてシステム(機械)における対策のキーワードは、「自動化」だ。攻撃者は脆弱性の調査や攻撃しやすいターゲットの抽出、漏えい済みのパスワードリストやターゲットリストの収集を、ほとんど自動で実行している。これらにマニュアル対応するのはほぼ不可能だ。従って、攻撃に自動対応できるようなシステムを導入することが必要となる。また、コルツパルン氏はそれに加えて、「システムで検知した攻撃情報を人間が理解しやすい形に変えて通知、最終判断は人間ができるようにすることや、得られた脅威の知見を企業内外で共有することも重要だ」と述べた。

以上の3つの観点を取り入れて、最終的に業務の在り方や役割を再構成するのが経営層だ。経営層の役割についてコルツパルン氏は、「CISOやヘルプデスク、CERTを設置する他、侵入されても致命的なダメージを回避し、侵入成功した攻撃者の情報をしっかり取得して次回の対策に役立てられるような弾力性のあるインフラを構築できれば理想。そうすれば、攻撃コストに見合わないとしてハッカーが回避するようになるかもしれない。そうなればこっちのものだ」と述べた。

そして最後にコルツパルン氏は、「管理者は敵から学び対策に役立てること。一般社員は何か行動するときは一呼吸置いてリスクがないかを考え、分からなければ頼りになる人に聞くこと。システムは攻撃に自動対応させながら、それに依存せず最終判断は人間がしっかり行えるようにすること。そして経営層はこれらを念頭に、攻撃に耐えるビジネス作りを実施することが必要だ」とまとめた。

押さえておくべきセキュリティ対策の基本

講演「実践的サイバーセキュリティ 知っておくべき基本の『キ』」では、カスペルスキー代表取締役社長 川合林太郎氏が昨今の脅威の動向を解説し、セキュリティ対策の基本を振り返るとともにその実践の大切さを説いた。

川合氏は、2014年と比べて2015年はオンライン感染のリスクや新規マルウェア数などが減少しており、その背景に「ブラウザ側の対策やアンチマルウェア対策が進んだことがある」と述べた。その一方で、「MaaS(マルウェアアズアサービス)」の台頭やランサムウェアのまん延、国内サーバがC&C(C2)サーバに用いられる事例の増加、日本のみを狙った標的型攻撃の登場など、サイバー攻撃の勢いは依然衰えていないという。

「より良いサイバー対策を実現するには、監査などで現状を正確に把握し、『うちは大丈夫』という根拠のない自信を捨て、実効性のあるルール作りを目指す。そして、最低限かつ最重要な保護対策を導入し、侵入を前提にエンドポイントセキュリティを含めた基礎体力を強化すること」。川合氏は、セキュリティ対策の基本をこうまとめた。

Copyright © ITmedia, Inc. All Rights Reserved.