インターネットにおけるDDoS対策が難しい理由(その2):DDoS攻撃クロニクル(3)(3/4 ページ)

DDoS攻撃の“歴史”を振り返ることを通じて、有効なDDoS攻撃対策について考える本連載。第3回では、「典型的な攻撃手法とWebサイト側で観測される状況」を解説し、Webサイト側で実施できる対策とその限界について考える。

最近の攻撃傾向

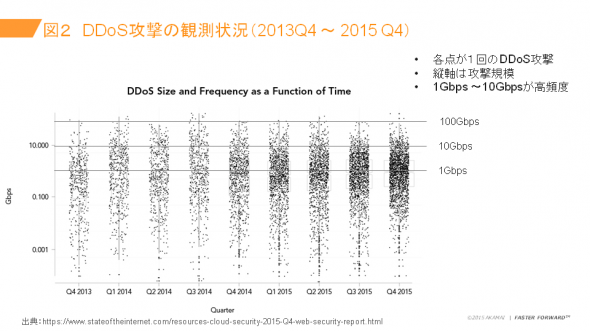

図3は、2013年Q4〜2015年Q4にアカマイ・テクノロジーズが観測したDDoS攻撃を、発生時期と規模でプロットしたもので、1つ1つの点が1回のDDoS攻撃を表している。図3から、近年になり攻撃の件数が増加していることと、1〜10Gbpsの攻撃が集中していることが見て取れる。その背景には、恐らく攻撃側が、「最も効果的な攻撃規模」としてこの範囲を認識しているということがあるのだろう。

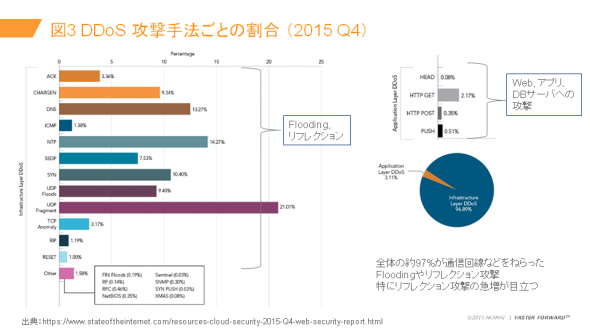

図4は、2015年10〜12月期(Q4)に観測したDDoS攻撃の手法ごとの割合を示している。この図によれば、アプリケーション層への攻撃は少なく、より下位層を狙ったフラッディングやリフレクション攻撃が大半を占めているが、これはこの1年ほどでリフレクション攻撃が急増したことによる。アプリケーションへの攻撃も、実数としては増加し続けている。

リフレクション攻撃

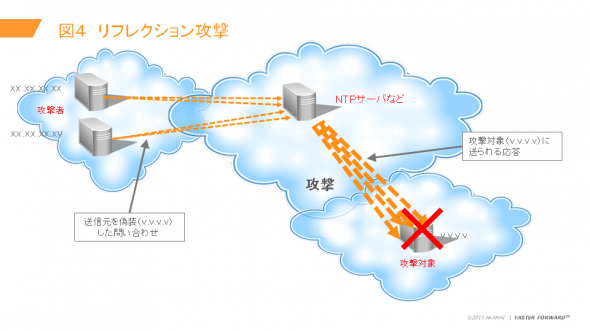

ここで、昨今急増している「リフレクション攻撃」について少し解説を加えておこう。リフレクション攻撃は、図5のようにUDPベースで提供されるネットワーク上のさまざまなサービスを悪用して行われる。例えば、ネットワークにつながったコンピュータの時刻を合わせるためのサービスである「NTP(Network Time Protocol)」を提供するサーバに対して、攻撃対象を問い合わせ元に偽装した時刻問い合わせ(リクエスト)を投げることで、偽装された問い合わせ元(=攻撃対象)に返答(レスポンス)を送る。こうした問い合わせに答えてくれるサーバは世界中に数多く存在することが知られており、攻撃者に悪用されている。また、NTP以外にも、「DNS」や「SSDP」といったプロトコルが悪用されることもある。

リフレクション攻撃で送られてくる攻撃パケットは、Webサイトから見て不正なものであることが多い。従って、簡単にファイアウォールで遮断することができる。ところが、そのパケット量が膨大になると、ファイアウォールの遮断処理自体で過負荷が発生し、正規の通信が通過できなくなってしまう。より大規模な攻撃になると、パケット量がインターネット接続回線の帯域を上回り、回線自体を埋め尽くしてしまうこともある。そしてさらに大規模な攻撃になると、ISPの基幹ルーターを過負荷に陥れ、ISP全体に被害を及ぼすことさえある。

リフレクション攻撃には、「攻撃者の身元がなかなか分からない」という攻撃側にとっては有利な特徴がある。攻撃された側から見れば、攻撃パケットの送信元は踏み台として悪用されたサーバに見えるからである。真の攻撃元をたどるための効率的な方法は、筆者が知る限り開発されていない。

2015年秋以降、「反イルカ漁」を名目としたAnonymous(アノニマス)によるDDoS攻撃が日本政府や各種組織のWebサイトを襲っているが、これらも多くがこのリフレクション攻撃によるものと考えられている。また、前回も述べた通り、この手の攻撃を請け負う「代行サイト」が多数登場していることも、近年のDDoS攻撃の急増につながっている。

Copyright © ITmedia, Inc. All Rights Reserved.