インターネットにおけるDDoS対策が難しい理由:DDoS攻撃クロニクル(2)(1/3 ページ)

DDoS攻撃の“歴史”を振り返ることを通じて、有効なDDoS攻撃対策について考える本連載。第2回では、「電話ネットワークでは可能だった対策」がどうしてインターネットでは実現できないのか、その理由を解説します。

DDoS攻撃の技術的な背景や手法の変遷を振り返りながら、有効なDDoS攻撃対策について考える本連載。第1回では、DDoS攻撃が頻発化している昨今の状況・背景や、DDoS攻撃の“原型”ともいえる30年近く前の事件、そしてDDoS攻撃に似た問題を解決した電話ネットワークの事例を紹介した。2回目となる今回は、インターネットがDDoS攻撃に対して、電話ネットワークのような有効な解を見いだせない理由を掘り下げて解説することとしたい。

インターネットに必要なDDoS対策

第1回で紹介した電話ネットワークにおける輻輳(ふくそう)対策では、以下の要素をネットワークに導入することにより、対策を実現していた。

- 電話サービスが混雑し始めた地域を特定する

- その地域に向けた通信要求を、発信元近くで識別する

- あらかじめ決められた顧客優先順位に従って、該当地域向けの通信を制限する

ここで想定している状況と目的は、自然災害発生時などの緊急事態に、人命に関わるような重要通信を確保することである。そのために公的機関などの限られた優先ユーザーと、大多数の規制される一般ユーザーの区分を設けることに対しては社会的コンセンサスが得られており、法律でも保障されている。

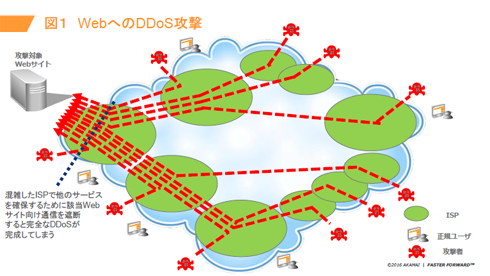

ところが、インターネットのDDoS対策の場合は、目指すべき状況が多少異なるため、よりきめ細かな対応を行う必要がある。例えば、あるWebサイトに対してDDoS攻撃が発生すると、攻撃対象のWebサイト周辺のネットワークも混雑するため、同一データセンター内の全てのWebサイトや、ISPの通信全体が利用不能になることがある。この事態を避けるため、ISPは、攻撃対象となっているWebサイト向けの通信を全て遮断することがある。しかしこの行為は、「当該Webサイトが利用できなくなる」という、もともと攻撃者が意図していたのと同じ結果をもたらす。ISPの設備、サービスを守ろうとする行為が、見方によっては攻撃者の目的に加担してしまう結果となってしまうのである(図1)。

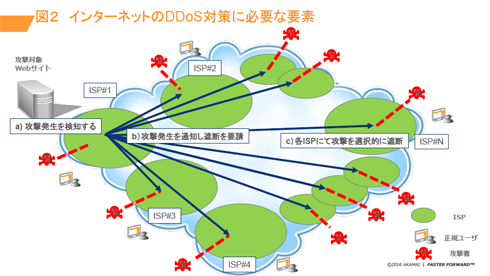

従って、インターネットのDDoS攻撃対策で成し遂げるべき状況は、「攻撃対象のWebサイトの利用を継続すること」とすべきである。それを実現するためには、インターネットは以下のような機能を備える必要がある(図2)。

a)混雑し始めたWebサイトを特定する

b)そのWebサイトに向けた通信要求を、発信元近くで認識する

c)攻撃パケットと正規パケットを区分し、攻撃パケットのみを遮断する

ところが、このような対策を簡単には実現できない事情が、インターネットにはあるのである。

Copyright © ITmedia, Inc. All Rights Reserved.