CMSのプラグイン、何でもかんでも入れてませんか?:セキュリティ・アディッショナルタイム(6)(2/3 ページ)

2016年4月、国内の複数のWebサイトで相次いで個人情報の流出事件が発生した。原因は、Webサイト構築に利用していたCMSのプラグインソフトに存在した脆弱性だった。

VPSでは責任はさらに重大に

徳丸氏は、低価格を理由に普及しつつあるVPS(Virtual Private Server、仮想専用サーバ)上でCMSを動かす場合は、問題がいっそう深刻になるのではないかと懸念しているそうだ。

「安価さなどを理由に、レンタルサーバからVPSへ移行するケースが増えている。ただ、レンタルサーバでは事業者側がPHPなどのアップデートを行ってくれていた。これに対しVPSでは、顧客にroot権限が与えられる。つまり、自分でやらないといけない作業、責任を持たなければならない領域が増えるということだ。VPSでLAMP+WordPressという構成は多いだろうが、力量のない人が使ってしまうと問題が生じる」(同氏)

常時SSL化も、VPS普及の後押しになっている。だが徳丸氏は「SSLによって通信が暗号化されるのはいいけれど、肝心のサーバ側の脆弱性をアップデートできないようでは、トータルで見た場合のセキュリティレベルは落ちてしまうだろう」と述べる。VPSではパッケージのアップデートに加え、管理者アカウントの管理やアクセス制限といったサーバセキュリティの基本も欠かせない。こうした運用ができるかどうか、力量を踏まえた上でプラットフォームを選択すべきであり、難しければSaaSなど別の選択肢も検討すべきとした。

個人情報流出以外にも考えられるさまざまな被害

今回明らかになったOSコマンドインジェクションの脆弱性では、顧客情報が流出するという形で被害が顕在化したが、CMSやそのプラグインの脆弱性を放置していると、他にもさまざまなリスクが考えられる。

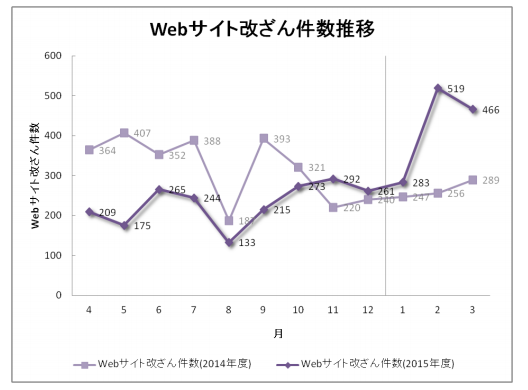

その一つの例が、Web改ざんだ。JPCERTコーディネーションセンター(JPCERT/CC)に寄せられたWeb改ざんの報告件数は、2015年10〜12月期は前期比40%増の826件、2016年1〜3月期はさらにその54%増の1268件という具合に増加している。

JPCERT/CCによると、この2つの四半期の特徴は、「CMSを使用したWebサイトが改ざんされている例が非常に多く確認された」ことだ。具体的には、WordPress、Joomla、DrupalなどのCMSを使用して構築されたサイトが改ざんされている傾向が見られたという。原因としては、管理用パスワードの窃取に加え、「CMSおよびCMSのテーマ、プラグインの脆弱性を悪用する攻撃」も考えられるという。

こうして改ざんされたWebサイトには不正なコードが埋め込まれ、多くの被害をもたらしているランサムウェアなど、さまざまなマルウェアをダウンロードさせる攻撃サイトに誘導する仕組みとなっていた。その多くは、ブラウザやそのプラグイン、あるいはSilverlightなどのアプリケーションの脆弱性を攻撃し、感染させるものだった。

また、もっと巧妙な手口によって個人情報を盗み取られる恐れもある。最近、「セキュリティコードも含んだクレジットカード情報が流出した」という事件を耳にしたことはないだろうか。その理由の一つとして徳丸氏が推測しているのが、入力フォームの改ざんだ。たとえ決済代行サービスを利用し、手元にクレジットカード情報を残さない仕組みにしていても、フォームそのものが改ざんされ、外部に入力されたデータを転送する仕組みになっていれば防ぎようがない。

参考リンク:決済代行を使っていてもクレジットカード情報が漏洩するフォーム改ざんに注意(徳丸浩の日記)

「CMSの仕組みによっては難しいものもあるが、サーバOSだけでなくWebコンテンツも含めて改ざん検知を行い、異常に気付ける仕組みを整えておくことが重要だ」と徳丸氏は強調した。

Copyright © ITmedia, Inc. All Rights Reserved.

川口洋のセキュリティ・プライベート・アイズ(45):CMSが狙われる3つの理由

川口洋のセキュリティ・プライベート・アイズ(45):CMSが狙われる3つの理由 CMSのセキュリティ対策のポイント

CMSのセキュリティ対策のポイント 「vvvウイルス」に「Joomla!」脆弱性、情報が飛び交った12月

「vvvウイルス」に「Joomla!」脆弱性、情報が飛び交った12月