「クラウドベースのDDoS攻撃対策」徹底解説:DDoS攻撃クロニクル(4)(1/3 ページ)

DDoS攻撃の“歴史”を振り返ることを通じて、有効なDDoS攻撃対策について考える本連載。第4回では、クラウドベースのDDoS攻撃対策の仕組みとその効果について解説する。

DDoS攻撃の歴史を振り返りながら、有効なDDoS攻撃対策について考える本連載。前回までは、DDoS攻撃を防止することが現在のインターネットの仕組みでは困難であることや、Webサイトを構成する要素の全てが攻撃対象となり得ること、攻撃を受けたWebサイト側でとれる有効な対処方法は極めて限られていることを説明した。第4回となる今回は、「クラウドベースのDDoS対策機構」を紹介し、その効果を解説する。

DDoS対策の3要素

第2回で、Webサイトの運営を継続するために必要なDDoS対策の要素として、以下の3つを挙げた。

a)混雑し始めたWebサイトを特定する

b)そのWebサイトに向けた通信要求を、発信元近くで認識する

c)攻撃パケットと正規パケットを区分し、攻撃パケットのみを遮断する

第2回でも述べた通り、これらの対策をインターネットの基盤に埋め込むことは困難である。だが、これらの機能をアプリケーションとして実装し、十分な能力を持つ動作プラットフォーム上に展開することができれば、問題を解決できはしないだろうか?

この考え方を実践したのが、今回紹介するクラウドベースのDDoS対策の仕組みである。この仕組みとして現在実用化されているものには、大きく分けて2つの系統が存在するが、本稿ではその1つである、「CDN(コンテンツデリバリーネットワーク)」上に実装された技術を紹介しよう。

CDN(コンテンツデリバリーネットワーク)とは

初めに、CDNについて説明しておこう。1990年代半ばに一般消費者のWebアクセス環境が整うと、企業などはこぞってWebサイトによる情報発信を開始した。その結果、「人気のあるWebサイトにアクセスが集中し、過負荷により閲覧できなくなってしまう」という問題に、多くの企業やユーザーが直面することとなった。

CDNは、このようなサイトの混雑による問題を解決し、Webのコンテンツを効率的に配信するために考案された仕組みである。その基本的な考え方は、以下の通りとなる。

- アクセスの1点集中による混雑を避けるため、複数の拠点にサーバを用意し、人気のあるコンテンツを分散配置する

- ユーザーからのアクセスを複数のサーバに分散誘導し、本来のWebサイトに代わって応答させる

CDNの多くは、Webサイトのコンテンツを複数サーバに事前配置するのではなく、一度ユーザーが要求したコンテンツを本来のWebサイト(オリジンと呼ぶ)から取得・配信すると同時に、一定時間そのコピーをキャッシュとしてCDNサーバに保持し 、次回以降のアクセス時には、キャッシュからコンテンツを返送する仕組みをとる。

このCDNを用いれば、キャッシュされたコンテンツへのアクセスはオリジンに届くことなくCDNサーバで折り返され、キャッシュしていないコンテンツのみをオリジンから取得することになる。そのため、キャッシュされるコンテンツの割合が大きいほどオリジンへのアクセスが減り、Webサイトの混雑発生確率も下がる。

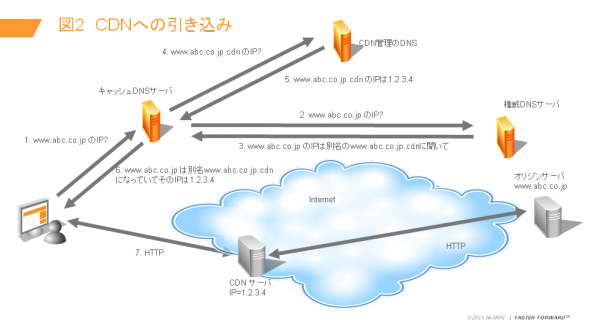

CDNは、契約している顧客のWebサイトに対するアクセスを、自らのプラットフォーム(サーバ)に引き込んで代理応答を行う。このとき、一般的にはDNSの別名登録を用いることにより、該当のWebドメインに対する名前解決の問い合わせをCDN側が運営する権威DNSに誘導し、Webコンテンツのキャッシュを持っているサーバのIPアドレスをクライアントに通知する方法がとられる。

従って、攻撃トラフィックを生み出している攻撃クライアントに対しても、CDNサーバへの誘導が行われる。Webサイトに対する攻撃は、最初にCDNサーバに加わることになるのである。

Copyright © ITmedia, Inc. All Rights Reserved.