“ポリモーフィック型ランサムウェア”の脅威とは――マカフィーが手口を公開:スパムメールを送信、開封すると感染

マカフィーは、米国で2016年4月末〜5月上旬に発生した大規模サイバー攻撃の分析結果を発表した。虚偽のビジネスメールが送信され、誤って添付ファイルを開封するとランサムウェアに感染する仕掛けだったという。

マカフィーは2016年6月24日の日本版公式ブログで、米国で2016年4月末〜5月上旬にかけて発生したポリモーフィック型ランサムウェアによるサイバー攻撃を取り上げ、被害の実態を報告している。

ポリモーフィック型とは、ダウンロード/感染のたびに異なるファイルを生成して、セキュリティ対策ソフトウェアの検知をかいくぐろうとするタイプのことで、感染時のデータが毎回違うために検知が難しいとされている。同社の分析によると、今回の攻撃では、6595種のIPアドレス/1万9649種類の送信元から、1万7193種類の件名/18万件以上のメッセージが送信され、大きな被害を及ぼしたという。

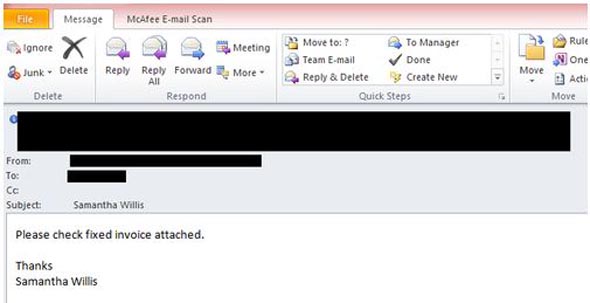

送信されたメールは、「Samantha Wills」など、実在しそうな人物名を件名とし、さまざまな名称が付けられた.rtfファイルを添付することで、ビジネスメールを装っていた。

同社は、もしユーザーが誤って添付ファイルを開いてしまった場合、以下のような手順で攻撃が進行したと分析している。

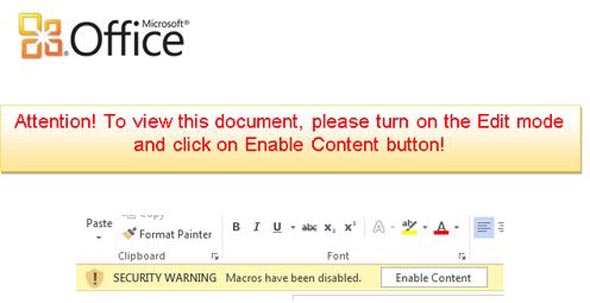

- マクロを有効化するよう指示される

- 有効化した場合、ファイルが自動的にVBScriptファイルを実行し、自らのコピーを「C:\Users\<ユーザー名>\AppData」に作成する

- ランサムウェアが指定する接続先からファイルがダウンロードされ、実行される

- ダウンロードされたファイルに、Cerberランサムウェアに関連する、暗号化されたマルウェアペイロードが待機しており、感染する

同社では、このような脅威を防ぐ手段として、.rtfファイルなど、ビジネスシーンではあまり使用されない拡張子のファイルが添付されたメールはそもそも受信しないとするようメールゲートウェイの設定変更を推奨している。同ファイルのやりとりが不要な環境では、許可していることがセキュリティリスクになるという。

ただし、この攻撃はポリモーフィック型のため、同社は「特定のルールを作成したとしても1週間ほどしか効果を持続できない」とし、完全な対策であると言えないことにも注意が必要だ。ちなみにこの攻撃は、2016年5月5日に拡張子を「.dot」に変更している。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

「言葉では言い表せない絶望感だった」――ランサムウェア被害者が語る

「言葉では言い表せない絶望感だった」――ランサムウェア被害者が語る

「サイバー攻撃者の手法」を解説する本連載。今回はその「外伝」として、ランサムウェア被害者へのインタビューをお届けする。感染に気付いてから復旧に至るまでの“ランサムウェア被害の生々しい実態”をぜひ知ってほしい。 マクロマルウェアが再び増加傾向に

マクロマルウェアが再び増加傾向に

マカフィーが脅威に関する最新のレポートを公開した。それによると、サイバーセキュリティ上の脅威が複合的に発生しているという。 「情報セキュリティ10大脅威 2016」、IPAが発表

「情報セキュリティ10大脅威 2016」、IPAが発表

情報処理通信機構(IPA)は2016年2月15日、「情報セキュリティ10大脅威 2016」を発表した。オンラインバンキング攻撃や標的型攻撃、ランサムウェアなど、2015年に発生した大きな事件に関わるものが上位に順位付けされた。