経営層とセキュリティ担当者の「ギャップを埋める」のはビジネス駆動型セキュリティ:RSA Conference Asia Pacific & Japan 2016レポート(2/2 ページ)

RSAがシンガポールでセキュリティ担当者向けのイベントを開催。RSA プレジデントのアミット・ヨラン氏が、「ビジネス駆動型セキュリティ(Business-Driven Security)」という新しい視点を持つことの重要性を説いた。

経営層とセキュリティ担当者の間に横たわる「嘆かわしきギャップ」とは

RSAはカンファレンスに合わせ、アジア太平洋地域ならびに日本で実施したセキュリティ対策の後れに関する調査結果を発表している。200社から回答を得たこの調査によると、過去1年の間に、事業にマイナスの影響を与えるようなセキュリティインシデントを経験した企業は70%に上った。また、巧妙な攻撃を検知する能力がないか、あまりないと考える企業は計56%、検出や調査のスピードに不満を抱いている企業は90%に上るという。

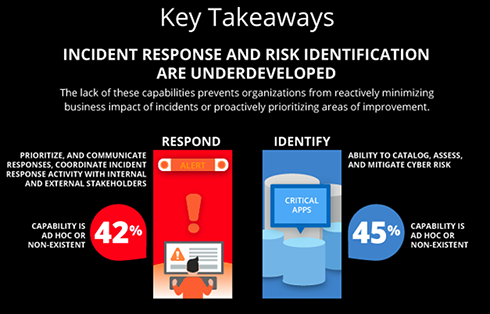

「RSA Cybersecurity Poverty Index」と題する調査では、アジア太平洋地域も世界の他の地域と同様、さまざまなセキュリティインシデントに直面する一方で、十分なインシデント対応や特定能力が欠けていることが明らかになった

「RSA Cybersecurity Poverty Index」と題する調査では、アジア太平洋地域も世界の他の地域と同様、さまざまなセキュリティインシデントに直面する一方で、十分なインシデント対応や特定能力が欠けていることが明らかになったこのように、セキュリティ製品に多くの投資を投じてきたにもかかわらず、防御に失敗し、インシデントを経験することになった一因は、「セキュリティの機能面のみにフォーカスして対策に取り組んできたことにある」と、RSA グローバルパブリックセクター担当バイスプレジデント兼ジェネラルマネージャーのマイク・ブラウン氏は述べている。

ブラウン氏によると、残念ながら多くの企業や組織には、経営層とセキュリティ担当者の間に「嘆かわしきギャップ」が存在するという。両者間のコミュニケーションが不足し、事業戦略やリスクの優先順位に関する共通理解が欠けたままでは、セキュリティへの投資額が膨らむばかりでリターンが得られず、互いに不満が膨らむだけだ。

この反省を踏まえ、「サイバーセキュリティをビジネスリスクの一部と捉えて戦略を立て、リスクベースのアプローチを取ることが重要だ」とブラウン氏は語った。具体的には、組織内にあるリスクを特定し、優先順位を付け、経営層とコミュニケーションを取り、事業戦略の中で調整しながら対策を進めていく必要があるという。

この取り組みを支援する要素は2つある。1つは、組織の現状を可視化し、外部からの攻撃に起因するアノーマリな動きや内部犯行の兆候といったリスクを把握できるようにするツールだ。RSAはそれを可能にする製品やサービスを提供し、「必要な材料をテーブルに並べ、ゴールを目指せるように支援する」(ブラウン氏)という。

もう1つは、米国立標準技術研究所(NIST)のサイバーセキュリティフレームワークだ。もともとは重要インフラ産業向けのフレームワークだが、これを採用することで、リスクベースのアプローチがどの程度成熟しているかを評価し、目標とのギャップはどのくらいなのかを把握できるとブラウン氏は説明した。米国ではこのフレームワークが、リスク軽減策の1つである「サイバーセキュリティ保険」加入時の評価指標として使われており、成熟度の高い企業は保険料が低くて済むといったインセンティブも設けられているという。

米国では、小売業のターゲットやソニーピクチャーズで発生したサイバー攻撃事件のインパクトもあって、経営層とセキュリティ担当者が適切にコミュニケーションを取り、リスクベースのアプローチを採用する機運が高まっているという。「懐疑的な企業経営層にまず必要性を認識してもらい、受け入れてもらい、採用してもらう。そして、各国の法規制などと調整を取り、その取り組みを加速していくことだ」(ブラウン氏)。日本でも、相次ぐ標的型攻撃の被害を背景に、関心は高まっていくことだろう。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

iPhone問題で再び繰り返される「自由」と「安全」の対立

iPhone問題で再び繰り返される「自由」と「安全」の対立

キーエスクロー制度や暗号技術の輸出規制といった形で繰り返されてきた「自由」と「安全」をめぐる対立が、iPhoneを巡るアップルとFBIの対立によって再び浮上している。25周年を迎える「RSA Confrence 2016」の基調講演でもこの問題が言及された。 RSA Conference 2016に見る「可視化」「検出」「対応」を支援する製品たち

RSA Conference 2016に見る「可視化」「検出」「対応」を支援する製品たち

RSA Conference 2016の会場では、侵害は起こり得るものだという前提に立ち、システム内部に入り込んだ脅威をいち早く見つけ出し、速やかに対処することで、被害を最小限に抑えることを目指した製品が多数紹介された。 DevOpsとSecは同じ夢を見るか?

DevOpsとSecは同じ夢を見るか?

米国で開催されたRSA Conference 2016では、開発・運用とセキュリティ担当者の距離を縮め、「セキュアでビジネスニーズに合ったサービスを素早く提供する」という共通の目的を達成するためのキーワード「DevSecOps」に関連するセッションが多数行われた。