セキュリティ情報管理の基礎――事故対応の大原則:セキュリティ・テクノロジー・マップ(9)(2/2 ページ)

企業システムにおけるセキュリティ技術の基礎を総ざらいする本連載。第9回は「セキュリティ情報の管理」を扱います。万一の際の早期対応を可能にするための技術について学びましょう。

「セキュリティ情報の管理」で防ぐ脅威

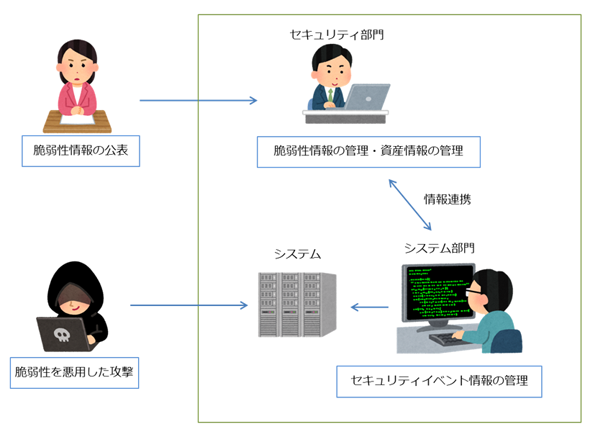

それでは最後に、ここまで見てきた「セキュリティ情報の管理」の仕組みが、具体的にどのように機能するのかを見ていきましょう。

今、組織に影響をおよぼす可能性のある脆弱性情報が公開されたとしましょう。脆弱性が公表されてから悪用されるまでの時間はどんどん短くなっています。公表の数時間後には攻撃が行われることもあるため、情報を取得するのが遅れれば、致命的な被害をもたらしかねません。

このとき、「脆弱性情報の管理」によって脆弱性情報を適切に収集・管理しておけば、攻撃を受けた場合の検知に必要な情報も分かるため、万が一の際に素早く初動対応を行うことができます。「脆弱性情報の管理」は、被害を軽減するための重要なポイントになります。

ただし、情報を確保できても、影響を受けるシステムがどれだけ存在するのか、どれだけの割合のシステムが対策済みなのかといったことが分からなければ、自組織での対応はできません。そのためには、日頃の正常なシステムの状態を把握しておく必要があります。ここで活躍するのが「資産情報の管理」です。「資産情報の管理」を適切に行っていれば、組織内への影響や対応状況を正確に把握できます。

そして、脆弱性を利用した攻撃が実際に行われているのか、その攻撃は成功しているのか失敗しているのか、脆弱性の影響によりシステムが停止していないかといったことを判断するには、「セキュリティイベント情報の管理」が有用です。「セキュリティイベント情報の管理」により正常/異常を判断し、もし攻撃が成功していたことが分かった場合は、「資産情報の管理」により対象システムの物理的な位置や責任者情報などを特定します。これにより、速やかなセキュリティ事故対応を行うことができます。

このように、組織では日々公開されるセキュリティ情報を収集・活用して攻撃の脅威を防いでいく必要があります。次回は、「暗号を利用した保護」について解説します。

Copyright © ITmedia, Inc. All Rights Reserved.