今すぐできるWannaCry対策:セキュリティパッチ適用詳説(2/3 ページ)

猛威を振るうランサムウェア「WannaCry」。必ずしも管理が行き届いていない企業内システムで、Windowsに対策パッチを急いで適用する方法は? 脆弱性の見つかったSMBv1を無効化する方法を追記。

対象システムのWindows OSを特定する

ここからはパッチ適用対象PCでの作業となる。

まずは適用すべきパッチを特定するために、インストールされているWindows OSを特定しよう。コマンドプロンプトを開いたら、systeminfoというコマンドを実行する。

C:\>systeminfo

ホスト名: USERPC01

OS 名: Microsoft Windows 7 Ultimate ……(1)

OS バージョン: 6.1.7601 Service Pack 1 ビルド 7601 ……(2)

OS 製造元: Microsoft Corporation

OS 構成: メンバー ワークステーション

OS ビルドの種類: Multiprocessor Free

……中略……

システム モデル: DG45FC__

システムの種類: X86-based PC ……(3)

プロセッサ: 1 プロセッサインストール済みです。

……後略……

これはWindows 7の例。

(1)「OS 名」でWindows OSのバージョン(XP/Vista/7……/10など)が確認できる。

(2)「OS バージョン」にはOSのService Packレベルが記載されている。Windows 7/Server 2008 R2以前の場合は、最新のService Packが適用済みか確認しておく。またWindows 10の場合は、ここに記されているビルド番号からWindows 10のバージョン(1507/1511/1607/……)を特定する必要がある(後述)。

(3)「システムの種類」が「X86-based PC」であれば32bit版、「x64-based PC」なら64bit版である。

Windows 10の場合は下表を参考にして、(2)に記載されているビルド番号から、そのバージョンを特定しておこう。

| ビルド番号 | Windows 10のバージョン |

|---|---|

| 10240 | Windows 10 バージョン1507(TH1。最初のWindows 10) |

| 10586 | Windows 10 バージョン1511(TH2) |

| 14393 | Windows 10 バージョン1607(RS1、Anniversary Update) |

| 15063 | Windows 10 バージョン1703(RS2、Creators Update) |

| ビルド番号からWindows 10のバージョンを判定する マイクロソフトの「Windows 10 のリリース情報」から抜粋。Windows 10の場合、適用すべきパッチを特定するには、そのバージョンを特定する必要がある。 | |

対策パッチが適用済みかどうかを調べる

次に、対策パッチが既に適用されていないか確認する。それにはwmicコマンドで適用済みパッチ一覧をリストアップし、その中に対策パッチが含まれているかどうかで判断できる。

C:\>wmic qfe list

Caption CSName Description FixComments HotFixID InstallDate InstalledBy InstalledOn Name ServicePackInEffect Status

http://go.microsoft.com/fwlink/?LinkId=133041 USERPC01 Update KB2849697 NT AUTHORITY\SYSTEM 3/28/2014

http://go.microsoft.com/fwlink/?LinkId=133041 USERPC01 Update KB2849696 NT AUTHORITY\SYSTEM 3/28/2014

http://go.microsoft.com/fwlink/?LinkId=133041 USERPC01 Update KB2841134 NT AUTHORITY\SYSTEM 3/28/2014

……後略……

適用済みパッチの情報が1行ずつ表示される。

一方、対策パッチのKB番号は次の通りだ。

| OS | 対象パッチのKB番号 |

|---|---|

| Windows XP | KB4012598 |

| Windows Vista | KB4012598 |

| Windows 7 | KB4012212、KB4012215、KB4015549、KB4019264のいずれか |

| Windows 8 | KB4012598 |

| Windows 8.1 | KB4012213、KB4012216、KB4015550、KB4019215のいずれか |

| Windows 10 バージョン1507 | KB4012606、KB4015221、KB4016637、KB4019474のいずれか |

| Windows 10 バージョン1511 | KB4013198、KB4015219、KB4016636、KB4019473のいずれか |

| Windows 10 バージョン1607 | KB4013429、KB4015217、KB4015438、KB4016635、KB4019472のいずれか |

| MS17-010セキュリティ修正を含むパッチのKB番号(クライアントWindows OS) これは2017年5月中旬の情報だ(6月には新しい累積パッチがここに加わるだろう)。KB番号が複数ある場合は、いずれかのKB番号を持つパッチが1つでも適用済みなら、MS17-010のセキュリティパッチは適用済みだと判断できる。 | |

| OS | 対象パッチのKB番号 |

|---|---|

| Windows Server 2003/2003 R2 | KB4012598 |

| Windows Server 2008 | KB4012598 |

| Windows Server 2008 R2 | KB4012212、KB4012215、KB4015549、KB4019264のいずれか |

| Windows Server 2012 | KB4012214、KB4012217、KB4015551、KB4019216のいずれか |

| Windows Server 2012 R2 | KB4012213、KB4012216、KB4015550、KB4019215のいずれか |

| Windows Server 2016 | KB4013429、KB4015217、KB4015438、KB4016635、KB4019472のいずれか |

| MS17-010セキュリティ修正を含むパッチのKB番号(Windows Server) | |

これらのKB番号がwmicのリストに含まれているかどうか確認するには、KB番号一覧のテキストファイルを作ってから、forとwmic、findコマンドを組み合わせるという方法がある。

C:\temp>type list-kbno.txt ……あらかじめ上表のKB番号一覧をテキストファイルにしておく

KB4012598

KB4012212

……中略……

KB4015438

KB4019472

C:\temp>wmic qfe list > list-patches.txt ……適用済みパッチ一覧をテキストファイルにする

C:\temp>for /F %i in (list-kbno.txt) do @(type list-patches.txt | find /I "%i") ……適用済みパッチ一覧で各KB番号を検索し、見つかったものを表示する

http://support.microsoft.com/?kbid=4019264 USERPC01 Security Update KB4019264 NT AUTHORITY\SYSTEM 5/15/2017

もしforから始まるコマンドラインが何も出力しなければ、対策パッチは未適用と判断できる。逆にパッチ情報の行が出力され、そのKB番号が上表の対象OSの欄に含まれるなら、適用済みということだ。

USBメモリから対策パッチを適用する

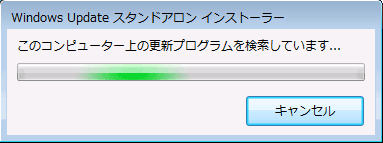

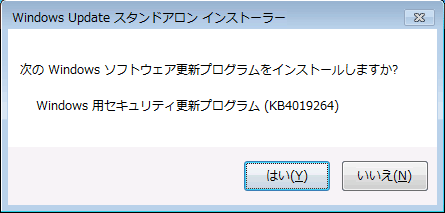

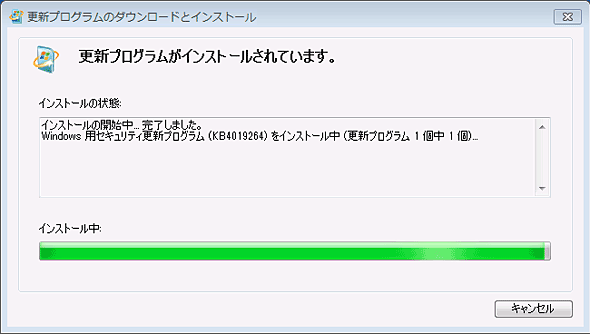

未適用だったら、調べておいた対象OS/バージョン/アーキテクチャに合わせて、USBメモリに保存してあるパッチを選び、実行する。それには単にエクスプローラで対象のパッチをダブルクリックするだけだ。

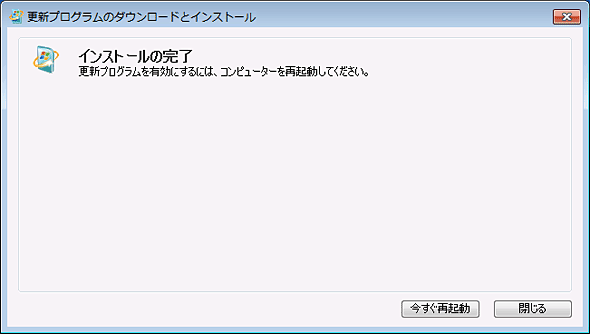

起動するとウィザード画面が表示されるので、指示に従ってウィザードを完了させる。たいていはシステムの再起動が求められるので、その通り実施すること。

システムが再起動したら、前述のwmicコマンドで適用済みと判定できるか確認しよう。

Copyright© Digital Advantage Corp. All Rights Reserved.