マルウェアを防ぐには出入口対策から――複数のセキュリティ技術で多層防御する:中堅・中小企業向け、標的型攻撃対策の現実解(3)(1/2 ページ)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

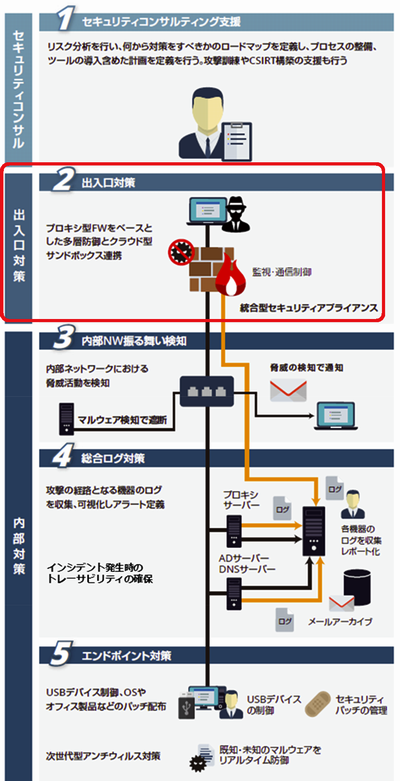

第1回と第2回では、取り組むべきサイバーセキュリティの「リスク分析」に関して詳細に解説した。今回は、実際の技術的対策について、「サイバーセキュリティ経営ガイドライン」にある以下の付録に基づき、特に一般的な中堅・中小企業のネットワーク出入口(ファイアウォール、プロキシ、L3スイッチ)におけるセキュリティ対策の実践的な考え方を解説する(図1)。

図1 出入口対策では、プロキシ型ファイアウォールをベースとした多層防御とクラウド型サンドボックスが連携する統合型セキュリティアプライアンス(UTM)などを用いる 出典:ベースラインAPT対策コンソーシアム(BAPT)の資料に基づき編集部が加工

サイバー攻撃の技術的手法は、日々巧妙になり多様化している。さらに世界中を震撼(しんかん)させたWannaCryランサムウェアに象徴される営利目的のサイバー攻撃の比率が急激に高まっている。進化するサイバー攻撃に対して、どのような技術やノウハウで企業の情報やビジネス、信頼性を守っていくのかが、多くの企業にとって最重要課題になっているといえるだろう。

ここ数年で、セキュリティ対策の考え方も変化してきた。以前はマルウェアを誤検知することなく、企業内に絶対に侵入させないという戦略が主流だった。

しかし現在は周知の通り、侵入されてしまった(検知されることなく、侵入された)場合に備え、マルウェアやスパイウェア、ボットなどの企業内での感染拡大を防ぎ、外部への情報漏えいなどの被害が発生する前に食い止める「既に侵入されていることを前提とした対策」が支持され始めている。今回は、そうしたネットワークの出入口対策について解説する。

なぜ、ネットワークの出入口でのセキュリティ対策が重要なのか?

出入口対策の要となるのは、メールやWebアプリケーション、クラウドサービスなど、全てのデータの出入口となるネットワークのゲートウェイだ。まずはここをしっかりと守ることができれば、セキュリティリスクを軽減できる。

(1)サイバー攻撃手法を把握する

だが前述の通り、マルウェアは年々進化・巧妙化しており、完全に侵入を防ぐのは難しくなっている。例えば、ソーシャルネットワークから入手した個人情報の悪用をはじめとして、巧妙な日本語でのメールタイトルやコンテンツによって、ターゲットとなるユーザーを油断させて、添付ファイルを開封させたり、本文内のURLをクリックさせたりする手口が目立つ。サイバー攻撃による脅威は以下の4つに分類できる。

- トロイの木馬型マルウェア

標的のPCを乗っ取り、外部から制御するためのバックドアを仕掛ける。アプリケーションやゲームなどに偽装してユーザー自身によりダウンロードさせるか、電子メールの添付ファイルとして送り込む。 - ボットネットによる攻撃

ゾンビ型マルウェアによる攻撃手段として知られるボットネットによる攻撃は、攻撃者がPCの所有者に知られることなく、遠隔地からインターネット上の他のPCにスパムやウイルスを侵入させる。 - ブラウザ型マルウェア

マンインザブラウザ攻撃として知られるブラウザ型のマルウェアは、ユーザーのWebトランザクションを利用してリアルタイムに攻撃対象のコンピュータにマルウェアをインストールさせる。 - ランサムウェア

ランサムウェアに感染するとPC内のデータが暗号化される。攻撃者は、暗号化されたデータを元に戻すことと引き換えに、ユーザーに身代金の支払いを要求する。

(2)ゲートウェイでの多層防御措置

このようにマルウェアが進化している中、最新のセキュリティ技術をもってしても、単一の製品で全ての攻撃や感染を回避することはできない。依然として複数のセキュリティ技術を多層化して運用する必要がある。今後、必要となるセキュリティ技術の種類が増えていく可能性さえあるだろう。

ではどうすれば良いのか?

サイバーセキュリティ経営ガイドライン 付録B-2 技術的対策の例(PDF)では、具体的な技術対策の例をチェックシートの形で示している。このうち、ネットワークの出入口対策に該当する5つの部分を抜粋したので参考にしていただきたい。

- 重要業務を行う端末やネットワークの分離

L3スイッチなどのネットワーク機器の設定により、部署など業務単位でのネットワーク分離を行い、感染時の拡大防止(局所化)を行う。

- 重要情報が保存されているサーバの保護

重要情報を保存しているサーバについては、ネットワークの分離(別セグメント化)や、多重ファイアウォール(FW)の設置、重要データ(データベースおよびファイル)の高度な暗号化、アクセス制限、アクセスログ収集を行う。

- 出口対策とログの定期的なチェック

ネットワーク出入口に設置されるFWやプロキシサーバにおいて少なくとも組織内から外部へ出ていく通信ログは最低でも半年分以上保存することが必要であり、1年以上保存することが望ましい。

FWでは、IPアドレスやポート番号しか分からないため、より高度な分析が可能なプロキシサーバを導入することが望ましい(高性能なFWではパケットの中身も確認可能)。

- 感染リスクのさらなる低減策

標的型攻撃メールでよく用いられる実行形式ファイルが添付されたメールは受信拒否する。

Webフィルタリングソフトやサービスの導入により業務上不要なWebサイトへのアクセスを禁止する。業務上、インターネットへの広範囲な接続が必要でない端末においては、ホワイトリスト方式により閲覧可能なWebサイトを最小限に限定する。

- 感染した場合に備えた侵入拡大防止策

プロキシサーバを導入し、利用者認証を受けない不正通信をブロックする。

(攻撃者が設置した)C&Cサーバおよび不正Webサイトへのインターネットアクセスをブロックする仕組みを導入し、セキュリティ専門企業および情報共有活動で入手した情報を活用し、ブロック対象をタイムリーに更新する。

Copyright © ITmedia, Inc. All Rights Reserved.