マルウェアを防ぐには出入口対策から――複数のセキュリティ技術で多層防御する:中堅・中小企業向け、標的型攻撃対策の現実解(3)(2/2 ページ)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

マルウェア感染リスクの低減

サイバーセキュリティ経営ガイドラインにある5つの技術的対策、これを実現する方法を次に紹介する。後半の3つは出入口対策を施すことで対応でき、前半の2つはネットワークの分離で実現できる。

出入口対策における、機器の利用方法

まずは出入口対策について、機器の利用方法を説明する。ほとんどの企業ではネットワークの出入口にゲートウェイを置いている。そこで、ゲートウェイに出入口対策を施すことが早道だ。

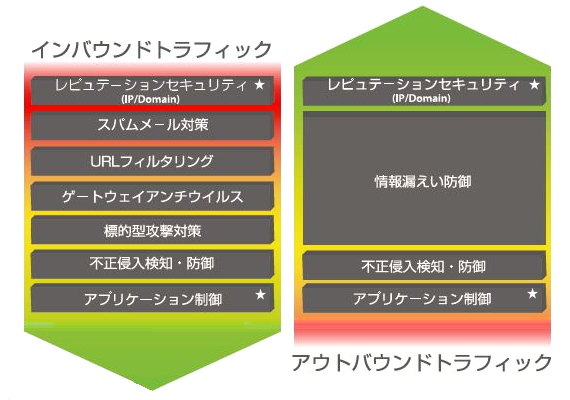

一般的なゲートウェイアプライアンスは、ファイアウォールやアンチウイルス、スパム対策、不正侵入検知・防御(IPS)、URLフィルタリングといった機能を備えている。ベンダーによっては、さらにアプリケーション制御やサンドボックスとの連携、レピュテーション、ボットネット検知などの機能を統合している(図2)。

図2で紹介した機能の概要を次に示す。例えば図2にあるゲートウェイアンチウイルスを実行するためには、一覧にある「2」のファイアウォール機能のうち、特にディープパケットインスペクション(DPI)を用いる。同じく情報漏えい防御には、「3」のプロキシ機能を用いる。

ゲートウェイアプライアンスで役立つセキュリティ機能

- メールフィルタリング機能

実行形式ファイルが添付されたメールの受信拒否や添付メールのスキャン・隔離などを実施する。 - ファイアウォール機能

ヘッダのみの情報を検査するパケットフィルタリングだけではなく、ペイロード(パケットのデータ部)を検査するディープパケットインスペクション(DPI)を利用する。暗号化通信のトラフィックに対しては復号した後に検査を実施することで、暗号化マルウェアも見逃さずに防御する。 - プロキシ機能

アプリケーションレベルでの通信の安全性を高める。利用者認証を組み合わせて、不正な通信をブロックする。 - Web(URL)フィルタリング機能

業務上不必要なWebサイトへのアクセスを禁止したり、信頼できるWebサイト以外の接続を制限したりする - インターネットアプリケーションの利用制御

管理外アプリケーションの脆弱性を攻撃されるリスクを低減する。 - 不正侵入検知やURLフィルタリング機能

攻撃者が設置したコマンド&コントロール(C&C)サーバ向けなどの不正通信を検知する。 - サンドボックス機能

仮想環境で不審なデータを実行し、検査することにより、従来のパターンマッチングでは検知できないマルウェアをゲートウェイで食い止める。

重要業務を行う端末やサーバをネットワーク分離する

図2で示したような機能を備えたゲートウェイアプライアンスを導入してセキュリティを確保したとしよう。それでもマルウェアがファイアウォールをすり抜けて社内に侵入する場合がある。こうなると社内で次々に感染が拡大してしまう。そのような場合に備えた対策も必要だ。

サイバーセキュリティ経営ガイドラインの抜粋にあるように、重要業務を行う従業員の端末や担当部門のネットワークを分離することで、マルウェアの企業内感染を防ぐ「防火シャッター」を作ることができる。社内のネットワークをさらに、セグメンテーションで分割して管理する形だ。

具体的には、論理的に社内ネットワークを分割することで、いざというときの被害を最小限に抑制できる。例えばゲートウェイアプライアンスやL3スイッチなどのネットワーク機器を用いて、部署などの業務単位でネットワークを分離したり、社内ネットワーク内にさらにファイアウォールを設置するといった対策が有効だ。

出入口対策向け製品選択のポイント

現在、ネットワークの出入口対策として、統合型セキュリティアプライアンスを提供するベンダーが複数存在する。数多くの製品から、自社の要件に合う製品を見つけるには、どうしたらよいのだろうか。

日頃付き合いのあるインテグレーターに相談すれば、導入は容易だが、導入から設置までの責任を持っても、実際にセキュリティの被害に遭わないことまでを保証してくれるインテグレーターはいないだろう。自社のセキュリティは他人任せにせず、自社で守り切る心構えが重要だ。ここでは、出入口対策向け製品を検討する場合のポイントを示す。

- セキュリティ機能の信頼性(各セキュリティ機能における検知率、誤検知率)

- 製品の管理性(複数のセキュリティ機能を同時に管理する上で容易に管理が可能か、検知した脅威の説明が分かりやすいか)

- UTMパフォーマンス(セキュリティを有効にした場合のネットワークスループット)

- 経営者向けを想定したレポート機能(複数のセキュリティ機能全体の分かりやすいレポート機能)

- 費用対効果(セキュリティ対策の被害リスクに見合った最適な投資額)

マルウェア感染リスクを低減しようとすれば、トラフィックのペイロード(暗号化通信も含む)のリアルタイム検査がより重要になってくる。しかし、それに伴うネットワークパフォーマンスの低下が、ネットワーク管理者の大きな懸念となる。WebアプリケーションやクラウドCRMなどSaaSの利用が多い環境では、ネットワークの遅延は少なからずビジネスに影響が出るだろう。セキュリティの強化と、ネットワークのパフォーマンスの最大化は、トレードオフの関係にある――これはもはや周知のことだろう。

このため、ゲートウェイにUTMを導入して、多層防御を実施する際には、アプライアンスを提供するベンダーに対して、セキュリティ機能を有効にした場合のネットワークスループット値などの情報を事前に確認しておくとよい。さらに実機で評価を行い、スループット低下の影響をあらかじめ見込んでおけば、運用開始後に「こんなはずではなかった!」と後悔することはないだろう。

ゲートウェイ以外の対策が必要になる場合もある

インターネット接続環境の急速な進化に伴い、以下の2〜4に列挙した通り、情報の出入口は企業ネットワークのゲートウェイだけではなくなりつつある。

想定されるインターネットとの接続ポイント

- 企業ネットワークのゲートウェイ(通信事業者、キャリアとの接続ポイント)

- 社員が個人で契約している自宅のネットワーク回線

- 企業または個人所有の無線LANルータ、携帯電話による接続(テザリング接続)

- 社外に無数に存在するホットスポットなどの無線LANサービス(ホテル、空港、地下鉄、コンビニなど)

働き方改革の浸透も手伝い、企業のセキュリティ管理者が注意すべき対策ポイントは、年々増加し、複雑になってきているといえるだろう*)。

*) 例えば、SSL-VPNやVDI(仮想デスクトップ)を用いて接続ポイントを集約することによってリスクを削減する手法や、クラウドセキュリティ関連のツール/サービス、ゲートウェイとエンドポイント両面を統合したセキュリティソリューションなどを検討する企業も増えている。

今回はネットワークの出入口対策に焦点を当てて解説した。次回はサイバー攻撃を検知・記録する仕組みとして有効な統合ログ管理について、再びサイバーセキュリティ経営ガイドラインをベースに解説する。

ベースラインAPT対策コンソーシアム(BAPT)

標的型攻撃の包括的なソリューションを最適なコストで日本市場に提供することを目的として2016年10月に複数企業をメンバーとして発足したコンソーシアム。

参加企業は、ニュートン・コンサルティング、ウォッチガード・テクノロジー・ジャパン、サイバーソリューションズ、PFU、ウェブルート、ベル・データ、フェス、ゾーホージャパン。

筆者プロフィール

堀江 徹(ほりえ とおる)

ウォッチガード・テクノロジー・ジャパン株式会社 マーケティング部 部長(https://www.watchguard.co.jp/)

統合セキュリティアプライアンス(UTM/NGFW)による多層防御(ゲートウェイアンチウイルス、不正侵入検知・防御、クラウド型サンドボックス、URLフィルタリング、レピュテーションセキュリティ等)、無線LANセキュリティ、セキュリティの可視化等のセキュリティソリューションを提供

大手ITベンダーでの技術者の経験を経て、ストレージ管理、仮想プラットフォーム、セキュリティのベンダーにてマーケティング活動に従事。2013年より現職。セキュリティ製品のマーケティング活動に従事している。ISMS/ITIL Foundation V3

Copyright © ITmedia, Inc. All Rights Reserved.