RSA、企業向け認証システムで「リスクベース認証」を強化:正規ユーザーの利便性を高めつつ、「さらにセキュア」な認証を

RSAの企業向け認証システム「RSA SecurID Access」の「リスクベース認証機能」が強化。これまでのスタティック分析だけでなく「ダイナミック分析」も組み合わせることで判定精度を向上。ユーザー利便性も高められた。

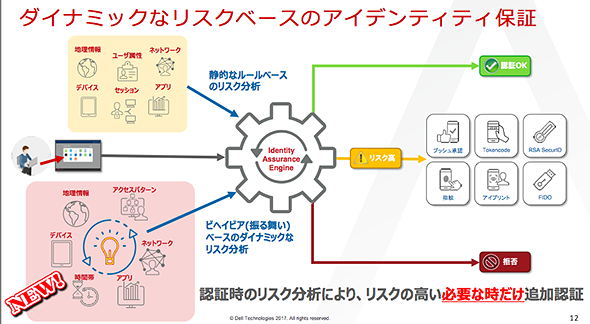

EMCジャパンのRSA事業本部は2017年6月20日、企業向けの認証システム「RSA SecurID Access」に含まれる「リスクベース認証機能」を強化したと発表。本人によるアクセスかどうかをダイナミックに分析・判定する機能を追加した。ユーザー接続元のIPアドレスや地理情報、利用デバイスやアクセスパターンといった情報を動的に分析し、なりすましのリスクが高いと判定した場合は追加認証を要求する仕組みで、セキュリティと利便性のバランスの取れた認証を実現する。

RSA SecurID Accessは、ワンタイムパスワード製品を軸にした認証システムだ。リモートVPN(Virtual Private Network)接続やVDI(Virtual Desktop Infrastructure:デスクトップ仮想化)の利用時、Webベースの業務アプリやクラウドサービスを利用する際の認証を強化し、なりすましや不正アクセスを防ぐ。複数のWebシステムに対するシングルサインオン機能も提供する。

製品は、オンプレミス環境で認証プロキシの1つとして動作する「RSA Identity Router」と、認証サーバの「RSA Authentication Manager」の他、クラウド側のエンジン、各ユーザーに配布する認証機器(トークン)やアプリといったコンポーネントで構成される。長らく提供してきたトークンを用いたワンタイムパスワード方式に加え、スマートフォンを活用した指紋やプッシュ承認など、さまざまな手法で認証を行えることが特徴だ。

EMCジャパン RSA事業本部 マーケティング部部長の水村明博氏は、「RSAはワンタイムパスワードに始まり、電子認証やICカードを用いた認証など幅広い手法を提供してきたが、クラウドやモバイルデバイスの普及といった時代の流れに伴い、認証の仕組みにも数年おきに見直しの機会に直面してきた。特に昨今のサイバーセキュリティ情勢の変化は大きなきっかけになっている」と述べた。

情報通信白書によれば、クラウド活用の広がりに応じて利用されるアプリの数も増加の一途をたどっており、各ユーザーが管理するID数も増加している。その一方で、管理されるパスワードの数はID数より少ない。つまり、かなりの確率で「パスワードの使い回し」が発生していると推測される。こうした状況を解決するには、認証の強化と同時に利便性の確保が必要。それが今回の機能強化に反映されているという。

新機能では、地理情報やデバイス情報、IPアドレス、ログインの時間帯、それにアクセス先のアプリケーションの利用頻度やアクセスパターンの履歴を、クラウド側に設置されたエンジン「RSA Identity Assurance Engine」で分析。その結果「本人ではなさそうだ」と判断されたら、自動的にプッシュ承認やトークンコードといった追加認証を求めるようになっている。

これまでも同製品にはリスクベース認証機能が実装されていたが、機能としては「あらかじめ管理者が定めた条件と合致しているかどうか」を確認するスタティックなものだった。ユーザーの属性や利用アプリケーションの重要度といったコンテキストを加味すれば分析は可能だが、イレギュラーなアクセスが発生するたびに追加認証を求める仕組みとなっていたために、正規ユーザーの利便性を損ねることにもなっていた。今回、ダイナミック分析機能を追加したことで、リスク判定の精度を高め、正規ユーザーには追加認証の手間を掛けることなく不正アクセスを排除する体制が整うという。

リスクベース認証は、もともとRSAがインターネットバンキングやネットショッピングなどコンシューマー向けサービスを提供する事業者に提供していた技術をベースにしている。ただ、「コンシューマー向けの機能が異常や不正を見つけ出すことに特化していたのに対し、RSA SecurID Accessのリスクベース認証は、そのアクセスが本当に当人によるものかどうかの確認に焦点を当てている。エンジンの特性が異なる」と、EMCジャパン RSA システムズエンジニアリング部部長 八束啓文氏は説明している。

今回の機能強化では同時に、これまで別々の認証手段を用いる必要があったリモートVPN/VDI利用時の認証と、Webベースのアプリケーション利用時の認証を統合し、シングルサインオンを実現。ここでも利便性の向上を図っている。

RSA SecurID Accessには、利用規模や認証方式に応じて「ベース」「エンタープライズ」「プレミアム」の3つのエディションがあり、今回のリスクベース認証が利用できるのは最上位のプレミアムエディションとなる。価格は1000ユーザーで745万2000円(税別、以下同)から、既にRSA SecurIDを利用している場合は249万6000円からとなっている。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

鍵は「可視化」──RSAが推進する「ビジネスドリブンセキュリティ」の狙い

鍵は「可視化」──RSAが推進する「ビジネスドリブンセキュリティ」の狙い

RSAが同社の年次イベント「RSA Conference 2017」で幾つかの製品の機能強化を発表。コンセプトとして示した「ビジネスドリブンセキュリティ」の意図を軸に、キーパーソンが企業の重要課題として今後推進すべきセキュリティ対策の方向性を提言した。 EMCジャパン、クラウドとオンプレミスの認証を一元化する「RSA Via Access」

EMCジャパン、クラウドとオンプレミスの認証を一元化する「RSA Via Access」

EMCジャパンは、クラウドとオンプレミスのアプリケーションへのログイン認証を一元化するクラウド型のシングルサインオン(SSO)サービスを開始した。Apple Watchを近づけて認証する機能もサポートする。 RSAの認証サーバ、OTPに加えリスクベース認証に対応

RSAの認証サーバ、OTPに加えリスクベース認証に対応

EMCジャパンは5月7日、リスクベース認証機能などを追加した認証サーバの新バージョン「RSA Authentication Manager 8」を発表した。 敵は内部にもあり! エンドポイントセキュリティの果たす役割

敵は内部にもあり! エンドポイントセキュリティの果たす役割

多層防御を構成する要素のうち、エンドユーザーが利用するPCやサーバを保護する「エンドポイントセキュリティ」の他、認証や暗号化といった基本的な対策も含めた内部対策の役割を紹介する。