RSAの認証サーバ、OTPに加えリスクベース認証に対応:企業特有のリスクパターンに対応

EMCジャパンは5月7日、リスクベース認証機能などを追加した認証サーバの新バージョン「RSA Authentication Manager 8」を発表した。

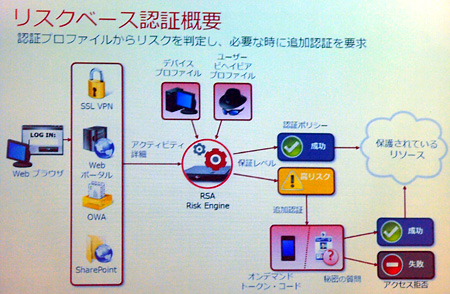

EMCジャパンは5月7日、認証サーバの新バージョン「RSA Authentication Manager 8」を発表した。アクセスしてきたデバイスに関する情報やユーザーの振る舞いなどに基づいてリスクスコアを判定し、必要に応じて追加の認証を行う「リスクベース認証」機能を追加したことが特徴だ。

RSA Authentication Managerは企業向けの認証サーバだ。IDと固定パスワードだけでなく、同社のワンタイムパスワード(OTP)トークン「RSA SecurID」と連携して、リモートアクセスVPN時の認証強化などに利用されてきた。

新バージョンでは、ワンタイムパスワードを用いた認証に加え、リスクベース認証を導入した。リスクベース認証は、アクセスしてきたデバイスのプロファイルやユーザーのビヘイビア(振る舞い)、ロケーションなどの情報をリスクエンジンで分析し、「なりすましアクセスの疑いが高い」と判断した場合には、「秘密の質問」やあらかじめ登録しておいたメールアドレスに送信する「オンデマンドトークン」といった追加の認証を行うことで、認証を強化する仕組みだ。

リスクベース認証のエンジンには、B2Cサービスを展開する企業向けに提供している「Adaptive Authentication」と同じ設計のものを採用。さらに、「Active Directoryに登録した情報を変更した直後にアクセスを試みている場合は、危険性が高い」と判断するなど、企業ネットワーク特有のリスクポイントを加味したカスタマイズが加えられているという。

新バージョンではまた、ユーザーが自分自身でトークンなどの管理を行える「セルフサービスポータル」も提供する。「海外出張なのに、ワンタイムパスワードトークンを忘れてしまった」といった場合に接続回復をリクエストできる「エマージェンシーアクセス」といった機能も提供され、ユーザーの利便性向上につながるという。

米EMC RSAのシニアプロダクトマーケティングマネージャ、ジェフ・カーペンター氏によると、固定パスワードの脆弱さを補うために、OTPをはじめとする二要素認証が生み出されてきたが、コストや利便性との兼ね合いから、「いまだに多くのユーザーが固定パスワードを利用しており、しかもそのパスワードを複数の場所で使い回している」という。ある調査によれば、多要素認証を採用しているユーザーの割合は20%に過ぎない。

新バージョンでリスクベース認証を追加し、幅広い選択肢を提供できる環境を整えることで、「リスクとセキュリティ、コスト、利便性のバランスを取ることができるようにしたい」(カーペンター氏)。

RSA Authentication Manager 8ではほかに、管理者機能の強化やIPv6対応といった強化も図られており、VMware対応の仮想アプライアンスとして提供される。価格はユーザー数によって異なるが、25ユーザーの場合で53万円(サーバライセンスが44万円、リスクベース認証ライセンスが9万円)。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

大切なパスワードをつなぐ ひみつマネージャ

大切なパスワードをつなぐ ひみつマネージャ

立て続けに発生した不正アクセス事件によって、あらためてパスワード使い回しの危険性が明らかになった。ツールを用いて「リスト型攻撃」のリスクを認識し、われわれがいま取ることができる対策について考えていく。- パスワードの定期変更という“不自然なルール”

- RSA、認証デバイス不要の使い捨てパスワード新機能