侵入されることを前提に考える――内部対策はログ管理から:中堅・中小企業向け、標的型攻撃対策の現実解(4)(1/2 ページ)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

当連載では中堅・中小企業における現実的な高度標的型攻撃(APT)への対策を、経済産業省が発行している「サイバーセキュリティ経営ガイドライン」を参照しながら解説している。第1回と第2回では最初に取り組むべきリスク分析を扱った。第3回は出入口対策を解説した。

今回は、多層防御のうち出入口対策と並行して対応しなければならない「内部対策」のうち、「ログ管理」を解説する。

攻撃者が圧倒的優位に立つ状況で、被害を最小限に抑える

第3回で紹介した出入口対策は多層防御の基本だ。組織内部のネットワークとインターネットとのはざまには境界防御が欠かせない。だが、高度標的型攻撃では圧倒的に攻撃者が優位であり、もはや境界防御のみでは対策として成り立たない。侵入されることを前提として、被害を最小限にするための「内部対策」が求められる。

攻撃者がこれほど優位にあることには理由がある。国家レベル、例えば国防組織下にある機関や、同規模の組織が後ろ盾として付き、膨大な資金や人的リソースを投入している場合が珍しくない。このような支援を受けた攻撃者は、まさにわれわれがビジネスで成果を出そうと日々工夫しているのと同じように、狙いを定めた特定組織の機密情報を奪取しようと昼夜働いている。

攻撃を受けるわれわれの側は、自社のビジネスで収益を伸ばそう、サービスを向上させようと動いており、標的型攻撃対策はその次に来る。これに対し、攻撃者は標的型攻撃自体がミッションであるため、防御側をはるかに上回る資金と人的リソースを投入できるというのが現実だ。

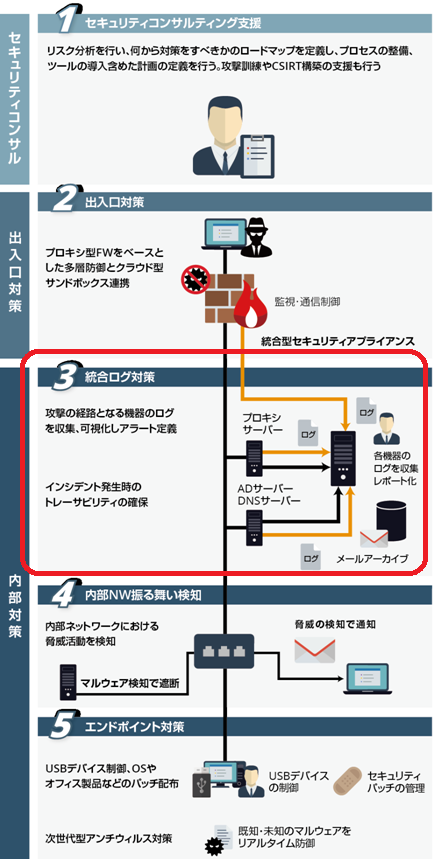

話を標的型攻撃対策に戻そう。出入口対策は、統合型セキュリティアプライアンス(UTM)や高度なファイアウォールなど、単一のセキュリティ機器に多様な機能を組み合わせて導入できる場合も多い。これに対して内部対策では、ログ管理や脆弱性パッチ管理、振る舞い検知、エンドポイント対策など個々に手を打つ必要がある。単一の機器では対応できず、対応範囲が広い。

今回解説するログ管理には、大きく2つの目的がある(図1)。1つ目は、万が一、機密情報が流出した場合、どのような攻撃が仕掛けられ、どのような経緯で情報が流出したのか、全貌を明らかにすることだ。ログ管理が今後に向けたリスク低減対策の糸口となる。2つ目は、正常なログ情報から正常ではないログ情報をより分けて、攻撃の予兆などを発見することだ。まさに「被害を最小限にする」ために重要な対策であることがお分かりいただけるだろう。

事例から読み解く:ログ管理の重要性

筆者は、ログ管理やIDアカウント管理などを最適化するソフトウェアツールを提供する企業に所属している。ここ1〜2年、標的型攻撃を受けた組織から、ID管理やログ管理の最適化に向けて、どうしたらよいのかという相談を受けることが多くなった。中でも2016年末から年始にかけて多かったのは以下のような事例だ。この事例からは、ログ管理がいかに重要なのかが分かる。

事例:十分なログが保管されていなかった

- 外部からの通報により、自社が攻撃を受けていることを認識

- 専門家による調査の結果、侵入の開始は2年ほどさかのぼることが判明

- 攻撃の詳細や流出した情報を特定しようとしたが、把握できなかった

この事例の場合、なぜ攻撃の詳細を把握できなかったのだろうか。最も大きな要因は、ログ管理が不十分だったからである。

外部からの通報を受けた時点では、ファイアウォールや重要サーバのログの保存期間は3カ月程度。それ以前のログはそもそも保管していなかった。このため、各サーバや端末のディスク、レジストリの履歴などを長時間かけて解析するフォレンジックサービスを受けたものの、限定的な範囲で攻撃を受けた事実が判明しただけだった。

標的型攻撃を受けた企業は「情報流出の可能性はあるが断定できない」といった一見無責任に見えるコメントを残す場合も少なくない。だが、事例の場合はまさにこのコメントに当てはまる。高度標的型攻撃の平均的な潜伏期間は、数カ月程度といわれている。2〜3年潜伏し続けることも珍しくない。もはや最新3カ月のログ保管程度では、ログの目的を果たせなくなっているのだ。

「何のログ」を「どのくらいの期間」保管すればよいのか?

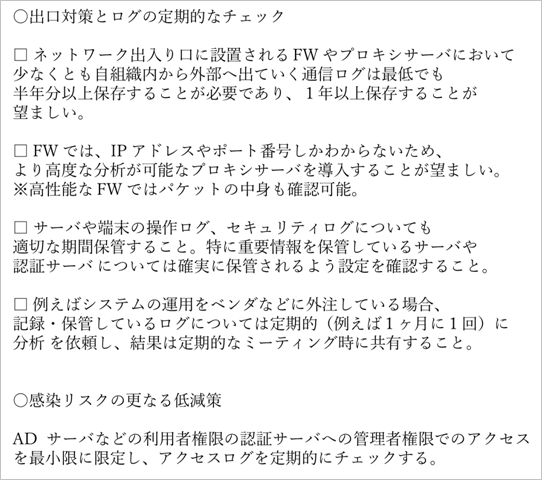

事例のケースではログの保存期間のみに注目した。だが、それだけでは適切な証跡を残すことはできない。標的型攻撃の一般的な攻撃経路を理解し、その経路上にあるログを収集することが必要だ。「何のログ」を「どのくらいの期間」保管するべきなのか、分かりやすく整理されたJPCERT/CCの公開資料が参考になる(図2)。

図2 何のログをいつまで残すか――重要性と推奨期間 JPCERT/CC(https://www.jpcert.or.jp/research/apt-loganalysis.html)の資料を基に筆者が加工

最も重要性が高いのはDNSサーバとプロキシサーバのログだ。必ず取得すべきだ。これに次いで、メールサーバが重要だ。ファイアウォール、Active Directoryもログを取得した方がよい。PC端末の優先度は比較的低い。図2では個々にログを保管する推奨期間も示した。

図2にはメールサーバのログ保存期間について数字がない。だが、高度標的型攻撃の攻撃経路の大半は電子メールだ。メールの完全な送受信内容(メール内容と添付ファイル含む)を保管しておくべきだ。

ファイアウォールのログには課題がある。ログを見ても内部から外部への不正通信があった場合、送信元の特定が難しいからだ。プロキシサーバを設置し、そのログを参照することが推奨される。

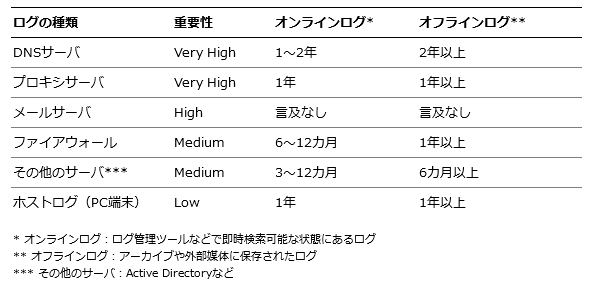

「サイバーセキュリティ経営ガイドライン」では多層防御について、「付録B-2」に技術対策をまとめている。その中で、ログ対策に関係する部分を図3に抜粋した。

Copyright © ITmedia, Inc. All Rights Reserved.