セキュリティに関する知識とスキルに「心得」を演習でプラス:木更津高専の学生らがCyberbit Rangeにチャレンジ

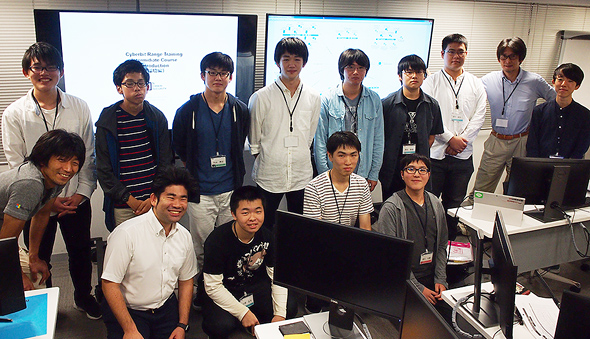

2017年5月に開催された「第12回情報危機管理コンテスト」で、見事に経済産業大臣賞を獲得した木更津高専チーム。今度はNiサイバーセキュリティが提供するサイバー攻撃対応トレーニングシステム「Cyberbit Range」を用いた「サイバー攻撃シミュレーション特別実践演習」に挑戦。その模様をお届けする。

「このIPアドレスから何だか変なアクセスが来てるみたいだから調べてみてくれる?」

「OK、やっとくね。後でラーメンおごりね」

――虎ノ門のとあるビルの一室でこんな会話を繰り広げたのは、木更津高等専門学校(木更津高専)でITやセキュリティについて学んでいる学生たちだ。

2017年5月に白浜で開催された「第12回情報危機管理コンテスト」において大学生のチームに互して戦い、見事に経済産業大臣賞を獲得した木更津高専チーム。そのときのメンバーを含む学生ら10人が、今度はNiサイバーセキュリティが提供するサイバー攻撃対応トレーニングシステム「Cyberbit Range」を用いた「サイバー攻撃シミュレーション特別実践演習」に挑んだ。

「学習」と「実践」をつなぐ「演習」

サイバーセキュリティに関するコンサルティングサービスを提供しているNiサイバーセキュリティでは、サービスの1つとして、Cyberbit Rangeを活用したセキュリティ人材育成トレーニングを実施している。イスラエルのCyberbit社が開発した演習用インフラとシナリオを活用し、Webサイト改ざんや情報漏えい、ランサムウェア感染といったさまざまなセキュリティインシデントを再現。対処プロセスを実践することで、どのように被害を最小化し、システムを復旧させるかを学んでいく。

この1〜2年ほど、さまざまなセキュリティインシデントを想定した訓練を通じてセキュリティスキルの向上を図る、演習形式の教育プログラムが増加してきた。その中でCyberbitのトレーニングは、イスラエル国防軍の他、ドイツやスイス、シンガポールなど各国でのセキュリティ人材育成に活用された実績がある。また、「何を学ぶのか」という狙いに沿って設計されており、高い学習効果が得られることも特徴だ。

Niサイバーセキュリティの代表取締役社長、三石剛史氏は「今は残念ながら、『セキュリティ人材』イコール『セキュリティ製品のオペレーションができる人』が大半だ。実践型の演習を通じてそもそもサイバー攻撃とはどのようなものかを体験し、知識として知っていたことをつなげ、本当に実になるものへと変えていってほしい」と述べている。

Cyberbit Rangeでは、ファイアウォールをはじめとするセキュリティ機器やツール類を演習環境上で操作し、手の動かし方を確認できる。参加者らの一連の操作は講師側のディスプレイで一括して確認でき、「どんな推論を立ててどんな調査を行っているか」が把握できる仕組みだ。

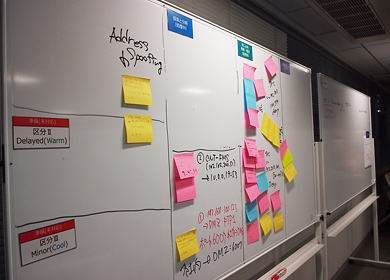

演習ではまたSecurity Operation Center(SOC)やCSIRT(Computer Security Incident Response Team)といったチームとしてどのように役割を分担し、対処プロセスを進めるかという技術以外の部分についても経験できる。タスクや状況を記した付箋をホワイトボードに張り出す「タスクかんばん」方式を用いてチーム内で情報を共有し、優先順位を付けて対処していくプロセスを実践することで、インシデント対応の現場に役立ててもらう狙いだ。

「サイバーセキュリティの分野では『学習』と『実践』の間にギャップがある。学習と実践の間に演習を組み入れることで双方をつなげ、サイクルを回すことによって、セキュリティエンジニアのスキル向上につなげていきたい」(三石氏)

講師として社内の人材だけでなく、国内のセキュリティベンダーの協力を得ていることも特徴だ。今回の木更津高専向け特別実践演習では、トレンドマイクロの林憲明氏が協力し、トレーニングを進めた。

林氏は、「知識とスキル(技能)、それに現場での心得をバランスよく身に付けてもらうことが目的の1つ」と述べる。

「例えば今回参加した学生らは、幅広い知識と高いスキルを備えているが、現場感覚、現場での心得の部分にまだ成長の余地がある。知識というものは自力で身に付けることができるが、現場での心得や何を優先するかという判断については実践を通じて先達から学ぶところが大きい。一方社会人の場合、スキルや心得はあっても、基礎的な知識が弱いこともある。Cyberbit Rangeでは自身に欠けている部分を知り、3つの要素をバランスよく身に付けてもらうことができる」(林氏)

得意なことを苦手なプラットフォームにも置き換えて対応を

2017年9月16日、このCyberbit Rangeに夏休み中の木更津高専の学生10名がチャレンジした。まず座学を通じてサイバー攻撃のステップとインシデントレスポンスのフェーズ、その過程で利用するツールの利用方法などを説明した後、2つの演習シナリオに挑んだ。

学生らはメディア企業など複数の企業が利用しているデータセンターのSOCチームという想定だ。日本シーサート協議会がまとめた「CSIRT人材の定義と確保」なども参考に、情報を集約して全体を統括する「コマンダー」と、実際に対応に当たる「インシデントレスポンダー」、監視業務を主に行う「アラートアナリスト」という役割に分かれて攻撃に対処した。

1つ目のシナリオは、「巧妙なフィッシングメールが送り付けられ、それを開くと社内の情報を外部に送信するスクリプトファイルがドロップされる」というもの。2つ目は、「預かっている顧客のWebサーバにSQLインジェクションの脆弱性があり、その穴を突かれ攻撃されてしまう」というもので、それぞれ3時間強かけて実習を進めた。

いずれのシナリオでもメインの攻撃以外に、ポートスキャンや不正ログインを狙ったパスワード総当たり攻撃、Webクローラといったさまざまな「ノイズ」がやってくる。現実のネットワーク運用においてもこうしたノイズは多く、それを再現した形だ。学生らは、ノイズも含めたログを精査して重要なものをフィルタリングし、サービス運用に影響を及ぼしかねないインシデントを見つけて通信元を突き止め、対処するという課題に取り組んだ。

木更津高専 情報工学科の米村恵一准教授によると、学生らはLinuxやネットワーク機器の扱いには慣れているという。だが、企業システムで広く利用されているWindowsサーバやActive Directoryとなるとやや苦手で、2番目のシナリオではその「弱点」があらわになった。

このシナリオのポイントは、SQLインジェクションの脆弱性を悪用してシステム内のWindowsにコマンドインジェクションが仕掛けられ、ドメインコントローラーがダウンし、接続に障害が発生してしまうというものだった。

学生らはSIEM製品でログを解析し、疑わしい送信元を特定してホワイトボードで共有してはファイアウォールでフィルタリングするといった作業は手分けしてテキパキと進めていったが、Windowsのイベントビューアを確認し、ドメインコントローラーをシャットダウンさせているユーザー名を鍵にログを解析して真の原因にたどり着くところまでは至らなかった。

Niサイバーセキュリティのエンジニア、永谷繁幸氏は、「『あれ、なんか変なユーザーがいるな』『なんか変な動きがあるな』ということがあれば要注意だ。システムにもよるが、例えばSQLインジェクションを受けた場合には1行のログが急に長くなることもある。小さなことだがそれもヒントになる」と、ログの見方のポイントを伝えつつ種明かし。すると学生らの口からは「あぁ、何でこんな簡単なことに気付かなかったんだろう……」と反省の声が漏れていた。

「おそらくこれがLinuxならば、みんなsyslogを確認していただろう。自分の得意なプラットフォームでやっていることは、自分の苦手なプラットフォームにも置き換えられるはず」と林氏は呼び掛けた。

また「SQLインジェクション攻撃ときたら情報漏えい」という思い込みも大きかったようだ。学生らは「SQLインジェクション」と「コマンドインジェクション」という事象を個別には知っていたが、その「点」と「点」が結び付く可能性となると盲点だった。林氏はこうした事柄を解説し「ネットワークレベルの調査からアプリケーションレベルの調査へとつなげていくことも重要だ」とした。

弱みを知り、次のステップを目指す木更津高専の学生たち

学生らは口々に、「Windowsももっと勉強しないといけないな」「次にやるときには『Windowsは任せろ』と言えるくらいになりたい」と反省の弁を述べていた。また、チームとして目的を達成するために動くことの難しさを感じた学生も多かったようだ。「ついつい目先の作業や得意なことに没頭してしまいがちで、全体で何が起きているかを見るのが難しかった」「指示を出す立場と出される立場の違いを実感した」という感想もあった。

危機管理コンテストにも参加していたある学生は「危機管理コンテストの場合はゴールが見えており、そのゴールに向けていかに最短距離を進むかを競う形だったが、このサイバーレンジでは答えが見えない中でいろいろな可能性を考える必要があった」と振り返っている。

いずれにせよ、今回の経験は貴重な財産になったようだ。別の学生は「こんなふうにサイバー攻撃がどのようなものかを学べる場はとてもありがたかった。この収穫を生かし、攻撃を止める側でぜひ力を発揮したい」と述べている。この経験を機に、普段の学習で得た知識やスキルと、実際のインシデントレスポンスで求められる現場感覚をリンクさせ、さらにスキルアップしていくことだろう。

Niサイバーセキュリティでは、通常提供している企業・組織向けのトレーニングに加え、今後も学生にこうした機会を提供していくことも検討しているという。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

情報危機管理コンテストで考える――人材は育てるもの? それとも育つもの?

情報危機管理コンテストで考える――人材は育てるもの? それとも育つもの?

さまざまなセキュリティインシデントに対応する能力をコンテスト形式で鍛える「第12回情報危機管理コンテスト」の決勝戦が、2017年5月25〜27日に和歌山県田辺市で開催された。競技シナリオにもない脆弱(ぜいじゃく)性を見つけたチームあり、意識的に初参加者を加えたチームあり、これまでのコンテストの枠を超えた戦いが繰り広げられた。 地雷を踏み抜き、失敗から学べ! 運用力を磨く「情報危機管理コンテスト」

地雷を踏み抜き、失敗から学べ! 運用力を磨く「情報危機管理コンテスト」

「サイバー犯罪に関する白浜シンポジウム」の会場で同時開催される「情報危機管理コンテスト」は、技術力だけでなく、コミュニケーション能力やマネジメント能力も含んだ総合的な運用力を問うユニークな腕試しの場だ。昨年に続き、その模様をお届けする。 技術力だけでなくコミュ力も問われる大学対抗のセキュリティコンテスト

技術力だけでなくコミュ力も問われる大学対抗のセキュリティコンテスト

「サイバー犯罪に関する白浜シンポジウム」と併催される「情報危機管理コンテスト」は、インシデントやぜい弱性報告への対処力を大学対抗戦の形で競うものだ。実社会さながらの対応が求められるその内容とは?