大規模漏えいのコストは1回3億5000万ドル、機会喪失など隠れた部分をIBMが分析:ビジネス機会の喪失が大きい

日本IBMは、2018年度の「情報漏えいのコストに関する調査」の結果を発表した。ビジネス機会の喪失など目に見えないコストの管理は容易でなく、損失額も大きいことが分かった。大規模漏えいの原因の大半は、悪意のある攻撃によるものだった。

日本IBMは2018年7月12日、2018年度の「情報漏えいのコストに関する調査」の結果を発表した。これは、企業の純利益に対する情報漏えいの財務的影響を調べたもの。調査によると、ビジネス機会の喪失や企業評価への悪影響、従業員が復旧に費やす時間といった隠れたコストの管理は容易でなく、損失額も大きいことが分かった。例えば、1回当たり100万件を超える大規模な情報漏えいの場合、コスト(損失額)の3分の1は、ビジネス機会の喪失によって生じていた。

同調査は、IBM SecurityがスポンサーとなりPonemon Instituteが実施した。対象は情報漏えいが発生した約500社。技術的調査や復旧、通知、法や規制に関する対応、ビジネス機会の喪失や悪評によって生じる損失といった、漏えいに関するさまざまなコスト要因をインタビューに基づいて分析した。

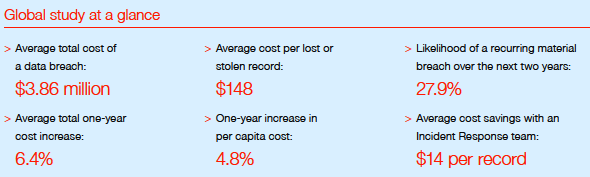

今回の調査結果によると、全世界の情報漏えいの平均コスト(全コストを含む)は1回当たり386万ドルで、2014年度の350万ドルから約10%、2017年度と比べると6.4%上昇した。Ponemon Instituteは、過去13年間にわたってこうした調査を続けており、漏えいのコストは年々上昇し続けているとしている。

情報漏えい1回当たりの平均コストは386万ドルで、前年比6.4%増。1件当たりの情報漏えいコストは平均148ドルだった(出典:2018 Cost of a Data Breach Study: Global Overview)

IBMによると、1回当たり100万件を超える大規模漏えいの発生回数は、この5年でほぼ倍増しているという。2013年は9回だったのに対して、2017年は16回に増加した。

今回は、過去2年間に大規模漏えいが発生した11社を対象にした分析に基づき、1回当たりの漏えい件数が100万件から5000万件までの漏えいのコストを見積もった。このような大規模の漏えいコストを計算したのは、同調査では初めて。従来は大規模漏えいの回数が少なかったため、損失件数が約2500件から10万件までの情報漏えいを分析していた。

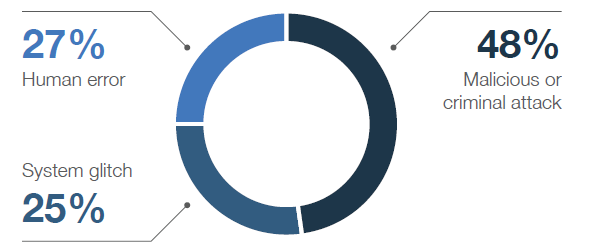

分析した11社中10社で、漏えいの原因がシステム障害やヒューマンエラーではなく、悪意のある攻撃や犯罪者の攻撃によるものだった。漏えいの検出や抑制にかかった平均日数は365日で、小規模な漏えいよりも約100日長かった。

情報漏えいの平均コストは、漏えい件数が100万件の場合は約4000万ドル、5000万件の場合は3億5000万ドルと見積もった。

コストの中で最も大きな割合を占めたのは、ビジネス機会の喪失に関するコストだった。1回当たり5000万件の漏えいの場合、喪失に関する推定コストは約1億1800万ドルで、漏えいの総コストの約3分の1を占めていた。

大規模漏えいについて一般に公表されているコストをIBMが分析したところ、そのほとんどが今回の調査で明らかになった平均コストを下回っていた。この理由としてIBMでは、一般公表されているコストのほとんどが、復旧のための技術やサービス、法や規制に関する費用、顧客に対する賠償金といった直接的なコストしか考慮していないためだと分析している。

IBMでX-Force Incident Response and Intelligence Services(IRIS)のグローバル・リードを務めるWendi Whitmore氏は、「大々的に報道されるデータ漏えいについて、数百万ドル規模の損失が発生したと報じられることが多々ある。しかし、これらの数値は非常に可変的であり、定量化しやすい少数の特定のコストだけに焦点が当てられている。実際は、悪評や客離れ、運用コストなど、目に見えない数多くのコストを考慮する必要がある。どのようなコストが存在し、それらのコストをどのように削減するかを把握することで、より戦略的にリソースを投資して、財務リスクを低減できる」と述べた。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

制裁金がある「GDPR」について「十分理解している」企業は10.0%――トレンドマイクロ調査

制裁金がある「GDPR」について「十分理解している」企業は10.0%――トレンドマイクロ調査

トレンドマイクロは「EU一般データ保護規則(GDPR)対応に関する実態調査」の結果を発表した。「内容について十分理解している」割合は10.0%なのに対して、「名前だけは知っている」または「知らない」は66.5%。欧州国民の個人情報を取り扱っているにもかかわらず対応に着手していない割合は70.3%に上った。 Gartnerが、2018年の世界の企業セキュリティ市場は拡大傾向との見通し――その要因は?

Gartnerが、2018年の世界の企業セキュリティ市場は拡大傾向との見通し――その要因は?

Gartnerによると、2018年に世界の企業のセキュリティ支出は963億ドルとなり、前年比で8%伸びる見通しだ。その要因とは何なのだろうか。 「日本の従業員はセキュリティへの関心が薄い」――A10が企業のサイバー攻撃への意識調査公開

「日本の従業員はセキュリティへの関心が薄い」――A10が企業のサイバー攻撃への意識調査公開

A10ネットワークスは、日本を含む10カ国のIT管理者と従業員約2000人を対象にした「企業のサイバー攻撃の実態やセキュリティ意識に関する調査結果」を公開した。同社によれば、日本企業の多くが、サイバー攻撃を受けたにもかかわらず、気付いていない可能性があるという。