SCAPの構成要素、CWE(共通脆弱性タイプ)、CCE(共通セキュリティ設定一覧)とは:OpenSCAPで脆弱性対策はどう変わる?(2)(1/2 ページ)

本連載では、グローバルスタンダードになっている「SCAP」(セキュリティ設定共通化手順)、およびそれを基にシステム構成や脆弱性の検査を行うためのOSSツール「OpenSCAP」や、その周辺の技術、用語などを紹介する。今回は、CWE(共通脆弱性タイプ)、CCE(共通セキュリティ設定一覧)について。

OSSセキュリティ技術の会の面和毅です。本連載「OpenSCAPで脆弱(ぜいじゃく)性対策はどう変わる?」では、実質的にグローバルスタンダードの「SCAP(Security Content Automation Protocol:セキュリティ設定共通化手順)」、およびそれを基にシステム構成や脆弱性の検査を行うためのOSS(オープンソースソフトウェア)ツール「OpenSCAP」や、その周辺の技術、用語などを紹介しています。

前回から数回にかけて、SCAPの歴史的背景と用語定義を見ています。

SCAP(Security Content Automation Protocol)の構成要素(続き)

SCAPは現在、下記のような要素で構成されています。

- CVE(Common Vulnerabilities and Exposures:共通脆弱性識別子)

- CVSS(Common Vulnerability Scoring System:共通脆弱性評価システム)

- CPE(Common Platform Enumeration:共通プラットフォーム一覧)

- CWE(Common Weakness Enumeration:共通脆弱性タイプ)

- CCE(Common Configuration Enumeration:共通セキュリティ設定一覧)

- XCCDF(eXtensible Configuration Checklist Description Format:セキュリティ設定チェックリスト記述形式)

- OVAL(Open Vulnerability and Assessment Language:セキュリティ検査言語)

今回は、CVE、CVSS、CPEを取り上げた前回の続きです。CWEから見ていきましょう。

CWE(Common Weakness Enumeration:共通脆弱性タイプ)

CWEはソフトウェアの脆弱性の種類を識別するためのユニークなIDです。MITREが中心になって1999年ごろから使用策定が行われ、AppleやRational(IBM)、OWASP、日本のIPAが協力して2008年9月9日にバージョン1.0が公開されました。それ以降もメンテナンスが継続しており、現在のバージョンは2.10になっています。

CWEは、SQLインジェクションやCSRF、XSS、バッファオーバーフローなど多種多様の脆弱性を識別するために、脆弱性の種類(脆弱性タイプ)を体系化して提供しています。CWEはツリー構造になっており、MITREのサイトから大きく2つの見方で確認できます(図1)。

- View by Research Concept

- View by Development Concept

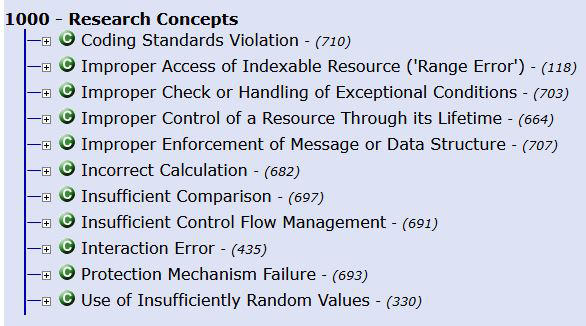

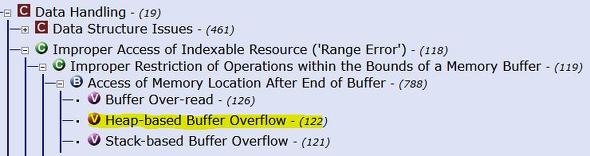

「View by Research Concept」で見ていくと、図2のようになっており、「View by Development Concept」で見ていくと、図3のようになっています。

それぞれツリーを展開していくと、カテゴリーから各CWEになっていき、それぞれ親子関係ができていて、最終的なCWEに行き着くことができます。

例えば図4を見ると、「Heap-based Buffer Overflow」は「CWE CATEGORY: Data Handling(データハンドリング)」→「CWE-118: Improper Access of Indexable Resource ('Range Error')(インデックス可能なリソースへの不正なアクセス('範囲エラー'))」→「CWE-119: Improper Restriction of Operations within the Bounds of a Memory Buffer(メモリバッファーの境界への操作制限の不足)」→「CWE-788: Access of Memory Location After End of Buffer(バッファーの境界以降のメモリへのアクセス)」の下にあることが分かります。

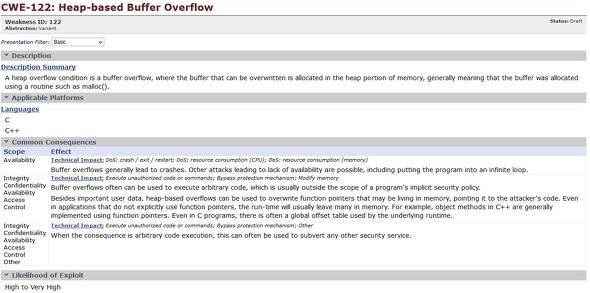

CWE-122の「Heap Based Buffer Overflow」をクリックすると、この脆弱性の詳しい説明が表示されます(図5)。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

2017年の脆弱性報告件数は過去最高の約1万4700件、まだ隠れた脆弱性がある可能性も:ESET

2017年の脆弱性報告件数は過去最高の約1万4700件、まだ隠れた脆弱性がある可能性も:ESET

ESETによると、2017年は脆弱性の報告件数が前年比で2倍以上に増えて過去最高となり、中でも重大な脆弱性が近年の傾向に沿って急激に増加した。 外注したシステムの脆弱性は誰のせい? 連日の「深刻な脆弱性」にどう向き合い、どう対応するか?

外注したシステムの脆弱性は誰のせい? 連日の「深刻な脆弱性」にどう向き合い、どう対応するか?

連日のように公開される脆弱性情報の中から自分たちに関係するものを見つけ、適切な優先順位で対応するのは容易ではない。この状況に、企業はどう向き合えばよいのだろうか? @ITは、2017年8月30日にセミナー『連日の「深刻な脆弱性」どう向き合い、どう対応するか』を東京で開催した。多数の専門家やセキュリティベンダーが登壇した同セミナーの模様をお届けしよう。 「脆弱性情報」をどう扱うか――見つける人、流通させる人、対処する人、それぞれの視点

「脆弱性情報」をどう扱うか――見つける人、流通させる人、対処する人、それぞれの視点

連日公表されるソフトウェアなどの脆弱(ぜいじゃく)性情報。2016年12月1日に行われた「Internet Week 2016」では、「脆弱性情報と賢く付き合う〜発見から対策までの最前線〜」と題したプログラムが開催された。