標的となるのはテクノロジー企業や専門サービス、CrowdStrikeが攻撃者のシステム侵入活動の傾向を発表:国家による攻撃を個人がまねる

CrowdStrikeがまとめたサイバーセキュリティに関するレポートによれば、スキルが未熟なサイバー犯罪者と、洗練された国家犯罪グループが用いる攻撃手口に違いがなくなってきたという。侵入の標的となりやすい分野は、テクノロジー企業や専門サービス、サービス業、政府や防衛、NGOだった。

CrowdStrikeは2018年10月11日、2018年上半期のサイバー脅威の傾向をまとめたレポート「Observations From the Front Lines of Threat Hunting(脅威ハンティングの最前線からの考察)」を公開した。

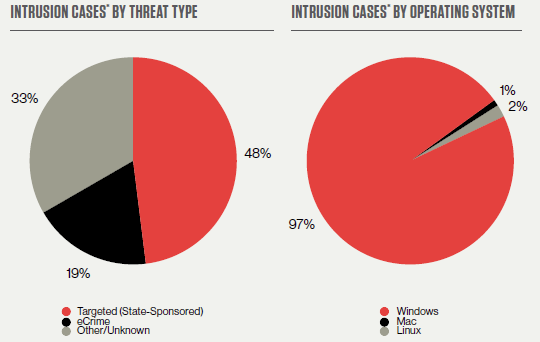

同レポートは最近のシステムへの侵入活動の傾向として、スキルが未熟なサイバー犯罪者と洗練された国家犯罪グループが用いる攻撃手口に違いがなくなってきたことを挙げている。これはスキルの低いサイバー犯罪者が、国家による攻撃手法を模倣するトレンドが続いているためだという。検知された侵入のうち国家が関与した比率が48%、サイバー犯罪者が19%だとした。

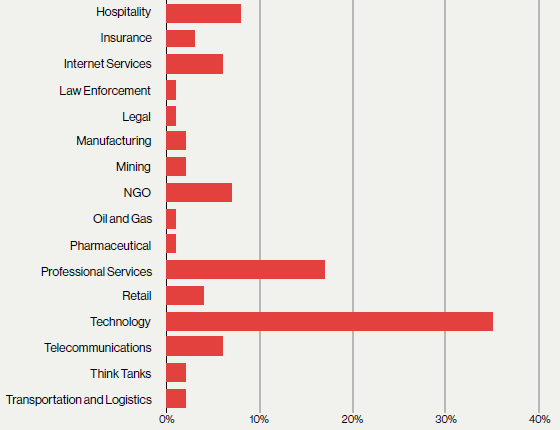

侵入の標的となる頻度が最も高い分野はテクノロジー企業(全攻撃の36%)、次いで専門サービス(同17%)、サービス業(8%)、政府や防衛(7%)、NGO(非政府団体、7%)だった。

同レポートでは特徴のある脅威をマルウェアのハッシュ値などを添えて取り上げている。中国の関与や、仮想通貨のマイニング(採掘)を目的とした攻撃、バイオテクノロジー業界を狙った攻撃などだ。

まず中国については、2018年上期に最も多くのサイバー攻撃を仕掛けた国家だと名指ししている。中国の攻撃者がバイオテクノロジーや防衛、鉱業、製薬、プロフェッショナルサービス、輸送などの産業分野を標的とする侵入を試みたことがデータから示されたという。

仮想通貨マイニングに関心を抱く電子犯罪者が増加していることも報告している。具体的には、攻撃者がネットワークの特権アクセスを不正に取得してネットワークへの侵入を試みたケースを、法律業界と保険業界で特定したという。これらの事例では、ネットワークに侵入した後、ネットワーク内を広範囲に移動して仮想通貨のマイニングプログラムを起動し、金銭的利益を狙っていたという。

バイオテクノロジー業界では標的型攻撃が多く、産業スパイ活動を目的とした攻撃もあった。ある攻撃は、特定の組織に対する継続的なデータ収集活動を目的とする戦術であることを確認したとしている。

今回のレポートは、攻撃者による侵入活動を検出するCrowdStrikeの脅威ハンティングチームのデータを分析したもの。レポートによると、攻撃者は新しい戦術を用いてシステムの防御策を回避する他、認証システムに対する攻撃を駆使してシステムへの侵入を試みるという。

CrowdStrikeの共同創立者で最高技術責任者(CTO)を務めるドミトリー・アルペロビッチ氏は次のように述べている。

「現在の攻撃者は、全ての産業を標的にしている。組織はもはや受け身のアプローチだけでは自身を守れない。攻撃者が既に侵入していることを前提に、自社の環境で24時間365日攻撃者を追う必要がある」

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

memcachedやMiraiによるDDoS攻撃を観測、IIJが2018年7月のセキュリティレポート公開

memcachedやMiraiによるDDoS攻撃を観測、IIJが2018年7月のセキュリティレポート公開

IIJは、国内のサイバーセキュリティに関する観測レポートを公開した。2018年7月はDDoSやマルウェアによる攻撃が続き、前月と似た傾向を示した。災害時に設置される無償の公衆無線LANについても注意を喚起した。 対象がWindows以外の機器に広がる傾向、キヤノンITSがマルウェア動向レポート公開

対象がWindows以外の機器に広がる傾向、キヤノンITSがマルウェア動向レポート公開

キヤノンITソリューションズが2018年上半期の国内マルウェア動向に関するレポートを公開した。全体の検出数は減少傾向にあるものの、ネットバンキングや仮想通貨を狙ったマルウェアが増えている。SMBの脆弱(ぜいじゃく)性を狙った攻撃も続いている。 セキュリティでは「裏」を取るなら1次情報の確認を

セキュリティでは「裏」を取るなら1次情報の確認を

世界中に広がった「WannaCry」から、自社で利用中の製品に残るさまざまな脆弱(ぜいじゃく)性まで、さまざまなサイバーセキュリティ上の課題に立ち向かうには、まずは正確な情報が必要です。今回はセキュリティベンダー各社が発表するレポートや予測から離れて、自ら情報を探る方法について紹介します。