攻撃ターゲットはITからIoTへ――NICTER、13年の観測の歴史に見る変化とは:特集:セキュリティリポート裏話(10)

サイバーセキュリティの世界では、とかく派手な手法が耳目を引き、いろいろな言説が流布しがちだ。しかし情報通信研究機構(NICT)サイバーセキュリティ研究所では、あくまで「データ」に基づかなければ適切な対策はできないと考え、地道に観測プロジェクトを続けてきた。

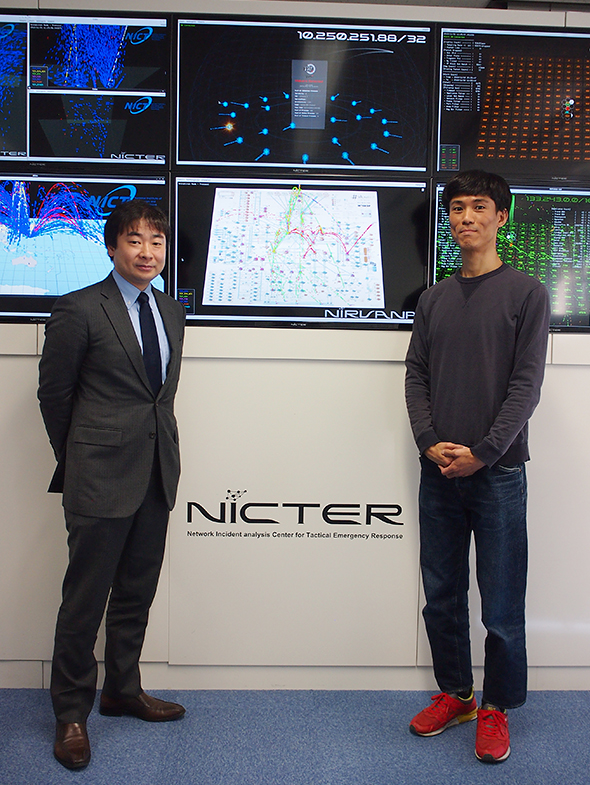

サイバーセキュリティの世界では刻々とトレンドが変わり、新たなキーワードが次から次へ現れては消えていく。われわれは、ともすればそんな言葉に流されがちだが、だからこそ「実データを基に議論しなければならない。実際に自分たちが把握しているデータをまとめ、公開し、対策に生かしていかなければいけない」と、情報通信研究機構(NICT) サイバーセキュリティ研究所 サイバーセキュリティ研究室 室長を務める井上大介氏は語る。

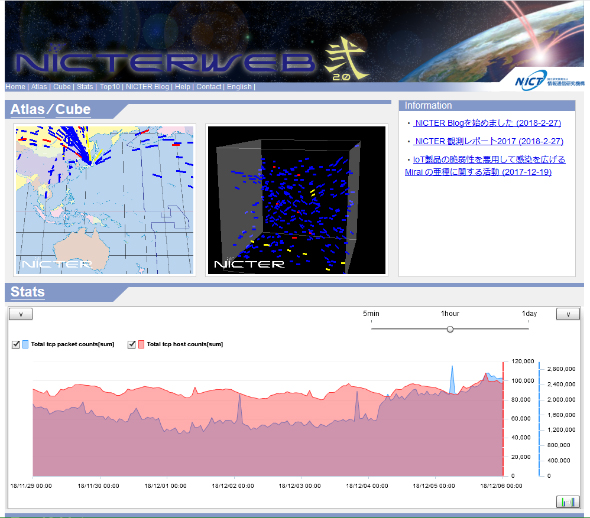

そんな思いから始まり、継続的に取り組んでいるインターネット定点観測システムが「NICTER」だ。

インターネットには、未使用のIPアドレスがまだ多数存在する。本来ならば通信が発生するはずのないそうしたIPアドレス、すなわち「ダークネット」宛てのスキャン通信を観測し、マルウェアの感染活動をつかむ試みだ(ちなみに、個人情報や攻撃ツールの売買に利用されている「ダークウェブ」とは別ものだ)。スキャン行為が必ずしも侵害に直結するわけではないが、マクロ的な視点で「攻撃は増加傾向か、小康状態か」「どのポートが狙われているか」といった大局をつかむことができる。

2005年、NICTERで約1.6万IPアドレスを対象に観測を開始してから10年以上がたった。幾つかの教育機関の協力も得て観測範囲は格段に広がり、今では約30万に上るIPアドレス数を観測している。NICTはこの結果を解析し、広範な攻撃の兆候が見られる際にはJPCERTコーディネーションセンター(JPCERT/CC)や情報処理推進機構(IPA)など、国内関連機関と情報を共有する他、ブログなどを通じて情報を提供してきた。また2016年からは、「NICTER観測レポート」という形で年次レポートも公開している。

2018年2月に公開された「NICTER観測レポート2017」(PDF)は、Internet of Things(IoT)機器に対する攻撃の増加が数字に裏付けられた形で明らかになり、大きなインパクトを与えた。それから約1年、どんな変化があったのか(あるいはないのか)を、井上氏と、同室 上席研究技術員でNICTER解析チームリーダーを務める久保正樹氏に尋ねた。

あの「Blaster」をきっかけに始まった観測プロジェクト

NICTERというプロジェクトが始動したそもそものきっかけは、2003年に登場し、世界各地で猛威を振るったワーム「Blaster」だった。

「Blasterが流行し、すごいことになっているのはなんとなく分かっていても、いったいどのくらいの規模で影響を与えているのかがきちんとつかめていなかった。今の状況を把握できないかと考えて構築に取り組んだのがNICTERだった」(井上氏)

その後、2004年前後からbotネットが活発化したこともあり、NICTERのアプローチに対し、「今後Blaster級の大規模感染が起きる可能性は低く、あまり効果的な観測ではないのでは」という意見が多かったそうだ。

だが、IPv4アドレス空間に総当たりで攻撃を打ち込む手法の感染効率の良さを考えると、ワーム的な手法がなくなるはずがない――井上氏らのその予想は当たり、2008年11月に、またもやWindows OSの脆弱(ぜいじゃく)性を狙うワーム「Conficker」が登場して多くの端末に被害を与えたが、その際NICTERの観測結果が大局の把握に役立ったそうだ。

おそらく今後も第二、第三のBlasterやConfickerが出てくるだろうと同氏らは考えている。残念ながらその懸念は、PCの世界ではなく、監視カメラやホームルーターといった組み込み機器、IoT機器の世界において、「Mirai」「Hajime」といった形で実現しつつあるようだ。

井上氏らがNICTERプロジェクトを進めてきて、幾つか分かったことがある。

一つは、「観測する量が質を変える」側面があるということだ。観測を行う目がある程度の数以上なければ、観測したデータがノイズかそうでないかの区別がつきにくい。

「NICTERでも観測対象IPアドレスが10万〜12万を越えた辺りから、見えてくるものの質が変わり、兆候をつかむスピードも変わった」(井上氏)

「NICTERの観測データを見ていると、特定のポートに対するスキャン数がスパイクする(急増する)現象が月に何回かあることが分かる。その背後に何があるのかを、ハニーポットを組み合わせて解析したりしている」(久保氏)

もう一つは、脅威の変化に追随するため、観測の目も常に進化させていかなければいけないということだ。

「サイバー攻撃自体が常に移り変わっていくため、センシング技術も変えていかなければいけない。同じやり方のままでは攻撃が見えなくなってしまう」(井上氏)

NICTERではパケットの観測に、脆弱なホストを装って攻撃者の行動を観察する「ハニーポット」技術も組み合わせてきた。この技術も、一時期注目されながら、2010年代前半にはなかなか新しい攻撃を捕まえることができず、技術者の中には「ハニーポットは死んだ」説を挙げる人もいたほどだ。

「だが、攻撃を捕まえられないというのは、あくまで、以前通りの仕組みでは攻撃を捕捉できないということにすぎない。仕組みを新しくすれば新しい攻撃も観測できる。常に観測側も進化し続けていかなければいけない。その一例が、横浜国立大学と共同で開発した、増幅型DDoS攻撃を捕捉するハニーポット『AmpPot』だ」(井上氏)

主戦場は組み込み機器、IoT機器に――NICTERで見えてきた変化

NICTERを運用してきて十数年。かつては主流だったPCなどIT機器を狙った攻撃に変わって急増しているのが、組み込み機器やIoT機器をターゲットにしたスキャンだ。IT機器側での対策が進み、Windows Vista以降はめぼしい深刻な脆弱性が減ってきた一方で、組み込み機器やIoT機器の性能は向上し、DoS攻撃の踏み台として活用するのに十分なリソースを備えるようになった。その上、セキュリティ面での対策は十分とはいえず、ある意味「やりたい放題」の状況だからだ。

NICTERでは、その兆候を2010年ごろからつかんでいたそうだ。リオ五輪で大量に設置されたWebカメラに感染した「Bashlite」、そして「Mirai」の登場によって、組み込み機器やIoT機器をターゲットにした攻撃のリスクが広く認識されることになった。「NICTER観測レポート 2017」では、WebカメラやモバイルルーターといったIoT機器を狙った攻撃パケットが全体の半数以上を占めたと指摘し、警告を呼び掛けている。

「NICTER観測レポート 2018」がまとまるのはまだ先の話だが、上半期の傾向を見ると、1つのIPアドレスに対し1日当たり約66万〜67万パケットを観測しており、2016年から2017年、2017年から2018年へと、約1.2倍のペースで増加しているという。ただ、決して爆発的な増加というわけではないため、「感染できるものにはほぼ感染し尽くし、飽和しつつあるのかもしれない」と井上氏は捉えている。

「2015年から2016年にかけての急激な増加の背景には、Telnetで接続できる上、デフォルトのままの脆弱なパスワードが設定されていた機器が多かったことが挙げられる。その後、攻撃は微増傾向だが、内訳を見てみると2016年と2017年とでは大きく変わった。Telnetを狙う攻撃の割合が減り、代わりに、機器固有の脆弱性、例えば特定のメーカー製ルーターの脆弱性を狙うものが増えてきた」(久保氏)

2018年も、2017年とほぼ同じ傾向が見られるという。「まだ脆弱性が見つかっていない機器を対象に未知の脆弱性を狙っているのかもしれないが、攻撃者が狙うサービスやポートはどんどん細分化している」と久保氏は述べている。

もう一つ、NICTERでの観測を通じて気になることは、脆弱性が発覚してから攻撃が現実化するまでのスピードだ。「リサーチャーがIoT機器の脆弱性を見つけ、Proof of Concept(PoC)コードとともに公開すると、そのポートに対するスキャンが一気に増える。乗っ取れないまでも、とにかくスキャンをかけておく傾向があるようだ」(久保氏)ということが見えてきた。

井上氏も「公開からスキャンが実施されるまでのスピードが速まっている。Confickerの時は脆弱性の公開から実際の攻撃までに1カ月程度の猶予があったが、今や1週間としないうちに攻撃が始まる」と指摘した。スキャンエンジンの高速化も進んでおり、今やほんの数分でIPv4アドレス空間全体をなめられるほどだ。攻撃者が、時にオープンソースソフトウェアのテクノロジーを使いながら、手軽に攻撃を実施できる環境になってきているという。

適切な対策を進めるためにも、まず「データ」を

IoT機器の利用に当たってはユーザーとベンダーのみならず、その機器を販売するサプライヤーや接続回線を提供するISP(インターネットサービスプロバイダー)など、多くのステークホルダーが存在しており、「セキュリティ対策を進める責任はどこにあるか」と問われると明確に答えられる人は少ない。

また、「IoTボット」によるDoS攻撃のターゲットになったサービス事業者は大いに迷惑を被るが、手元の機器が感染した当人に深刻な影響が生じることはあまりなく、対策の必要性を理解してもらいにくいことも課題の一つだ。問題は家庭、コンシューマー市場に限らない。企業システムの場合も、「脆弱なIoT機器をネットワークにつなげてしまっている意識がない」(久保氏)。そんな技術以外の要因もあいまって、「ある意味、攻撃者は痛いところを突いてきている」と井上氏は述べる。

そんな状況での対策だが、まずは「余計なポートは開けておかないこと」に尽きると両氏は述べた。ただ、ごく普通の利用者が手元の機器のポート管理を行えるかというと難しい。機器によっては、そもそもユーザーが操作できる管理画面が提供されていないこともある。

こう考えていくと、機器ベンダーが一定の役割を果たすべきだろう。それも「サプライチェーン全体でセキュリティを考える必要がある。長いサプライチェーンの中で、ベンダーも知らぬ間に、OEM(Original Equipment Manufacturer)が空いているポートを放置している可能性もあるし、海外のメーカーによって作られるファームウェアに脆弱性が存在する可能性もある」(井上氏)

もう一つの手として、ISP側がマルウェア感染の有無を把握し、警告を送ったり、アップデートの必要性を通知したりするというやり方も考えられるとした。

NICT自身も、「電気通信事業法及び国立研究開発法人情報通信研究機構法の一部を改正する法律」が2018年11月1日に施行されたことを受け、IoT機器のセキュリティ対策支援に乗り出そうとしている。脆弱な状態にあるIoT機器の調査に入る前に、まずどういった形でスキャンを実施すべきか、またスキャン結果のログをどのくらいの期間保管すべきかといった事柄を検討しつつ事前調査を進めている段階だ。

ただ、どのように対策するにせよ、まずベースとなるのは「データ」だ。

「セキュリティの世界では、しばしばまことしやかな話が流れて大勢もそれに流されがちだが、リアルなデータに基づいて科学的に対策に取り組まなければいけない」(井上氏)

NICTERの他、標的型攻撃をはじめとする攻撃を分析する「NIRVANA改」、ダミーのネットワークに攻撃者を引き込んで、その挙動を観測する「STARDUST」といった、アクティブ、パッシブ取り混ぜた観測手段を組み合わせることで、対策の土台となるリアルなデータを継続的に収集し、研究開発と成果展開を加速させていくという。

特集:セキュリティリポート裏話

近年、効果的なセキュリティ対策を実施するには、脅威の最新動向を常にウオッチし、分析することが欠かせません。その成果の一部が多数のセキュリティベンダーから「リポート」や「ホワイトペーパー」といった形で公開されています。この特集では、そんな各社最新リポートのポイントを解説するとともに、行間から読み取れるさまざまな背景について紹介していきます。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

国内でフィッシング詐欺が急増、クラウドサービスのアカウントが脅威対象に――トレンドマイクロ調べ

国内でフィッシング詐欺が急増、クラウドサービスのアカウントが脅威対象に――トレンドマイクロ調べ

トレンドマイクロが発表した2018年上半期(1月〜6月)のセキュリティ動向によると、国内では、クレジットカード情報やクラウドサービスの認証情報を狙う「フィッシング詐欺」が急増。また、「不正マイニング」などの仮想通貨を狙う脅威は、世界的に拡大傾向にあることが判明した。 5分で絶対に分かるフィッシング詐欺

5分で絶対に分かるフィッシング詐欺

「OWASP Top 10」をはじめ、業界標準ガイドラインの改訂相次ぐ

「OWASP Top 10」をはじめ、業界標準ガイドラインの改訂相次ぐ

セキュリティ対策をまとめ、強化する際に役立つ資料がある。政府やコミュニティーがまとめた公開ドキュメントだ。経済産業省の「サイバーセキュリティ経営ガイドライン Ver 2.0」とOWASPの「OWASP Top 10 - 2017(日本語版)」を中心に内容を紹介する。