サイバー攻撃は産業政策の一環? 日本企業が狙われる理由:@ITセキュリティセミナー

@ITは2019年6月26日、東京で「@ITセキュリティセミナーロードショー」を開催した。長年、ダークウェブや日本の企業を狙った脅威の分析に当たってきたサイントの代表取締役を務める岩井博樹氏の基調講演から、「攻撃者の狙いと手口を知る」重要性をお伝えする。

サイバーセキュリティの世界で取り上げるべきトピックは多々あるが、「攻撃者の狙いと手口を知る」のも重要なことの一つだ。2019年6月26日に東京で行われた「@ITセキュリティセミナーロードショー」の中から、その際に役立つセッションの模様をレポートする。

激化するデモとシンクロして発生したDDoS、地政学的状況と攻撃の関連性

サイバーと現実は密接にリンクしている――長年、ダークウェブや日本の企業を狙った脅威の分析に当たってきたサイントの代表取締役を務める岩井博樹氏によると、現実世界でのさまざまな動きや政府の政策が、サイバー攻撃にもダイレクトに反映される状況だという。同氏は「それホント!? 脅威分析から見るサイバー攻撃情勢とダークウェブの一端」と題する基調講演の中で、その一端を明らかにした。

2019年、香港で「逃亡犯条例」の改正案を巡って「参加者200万人」ともいわれる大規模デモが起こり、抗議活動が行われた。実はこの動きと相前後して、匿名性の高いSNS「Telegram」がDDoS攻撃を受けていた。デモ参加者がさまざまな情報交換をTelegram上で行っており、「それは中国当局にとっては明らかに都合が悪いことだから」(岩井氏)だ。

岩井氏は、以前から活発に活動していた中国ベースのAPT(Advanced Persistent Threat)オペレーション「Lotus Blossom」が、香港の選挙に合わせたタイミングでも攻撃を行っていたことに触れ、「決して人ごとではなく地政学的に日本も影響を受ける恐れがあり、注意を払うべきだ」と述べた。

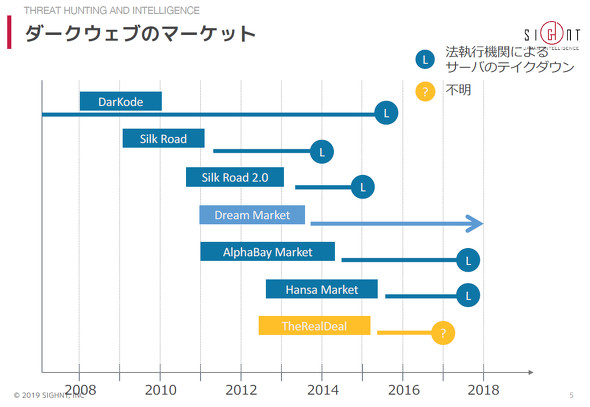

Telegramもそうだが、匿名性のある情報交換手段といえば、「Tor」を介してのみアクセス可能な「ダークウェブ」が連想される。岩井氏によると、最近「SilkRoad」や「Alphabay」「Hansa」といったダークウェブのブラックマーケットの運営者が相次いで検挙され、閉鎖されている。また、一般にアクセス可能な「サーフェースウェブ」からダークウェブを紹介する「DeepDotWeb」も閉鎖されており、OSINT(Open Source INTelligence)を活用してダークウェブの動向を調査するだけでも大変になっているそうだ。

「匿名化には良い面も悪い面もあるが、各国の法執行機関が、深いところから浅いところへと対象をあぶり出そうとする動きが加速している」(岩井氏)

岩井氏によると、サイバー犯罪者は「Ransomware as a Service」のような形で、あるいは分業化した攻撃の「バイト」を募集する場として、ダークウェブを活用している。一方「APTはダークウェブを使うかというと、ほとんど使わない。国策として仕事を受け、国からカネが落ちてくるため、無理にリスクを冒す必要がないからだ」(岩井氏)。逆に、APTを仕掛けてくる相手の手の内を暴露する場として、Telegramやダークウェブを使うグループもあるそうだ。

軍産連合体のサイバー攻撃が狙うのは?

岩井氏は次に、日本の組織に対する攻撃はどのようなものなのか、幾つか実例を挙げながら説明していった。

「やはり身近な攻撃元は中国だ。人民解放軍の他、委託を受けたコントラクター、民間と主に3つの攻撃主体があるが、最近は軍民融合政策が進んでおり、官民一体で攻撃がやってくるのが特徴。官民連携は何も中国に限った話ではなく、他国もそうだ。そして、政府が立てる戦略だったり、軍から作戦指示書が落ちてきたりして、それに沿って行われている可能性が高い」

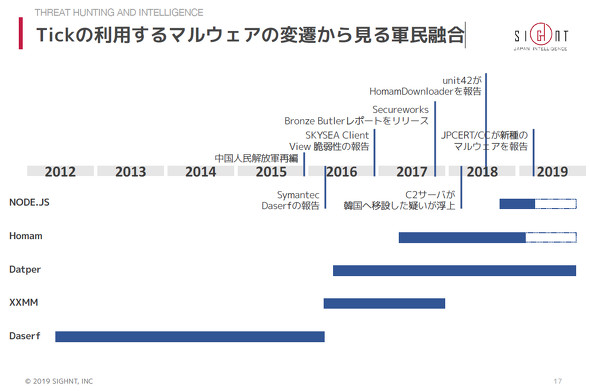

例えば、日本の企業、中でも防衛関連の製造業に攻撃を多く仕掛けてくる「Tick」グループの動きを見ると、2016年半ばに攻撃の姿ががらっと変わり、複雑化した。国産のセキュリティ製品の脆弱(ぜいじゃく)性を突いたり、オープンソースのゲームサーバフレームワークを利用したりとさまざまな手法が利用されており、「マルウェア開発の委託が行われている可能性が高い。実はこの時期の直前に当たる2015年末に、サイバーと宇宙、電子戦などを統合した戦略支援部隊が発足しており、この動きとの関連が疑われる」(岩井氏)。

一連の攻撃ターゲットを見ていくと、燃料電池だったり、給電技術だったりと、さまざまな要素技術を開発している民間企業が多い。それらの「点」をつないでいくと、真の狙いが見えてくるという。「中国のサイバー攻撃は、ターゲットになった各領域の成長率とリンクしている。つまり、産業政策や中国の製造業の成長率とも一致しており、盗んだ情報が中国企業にフィードバックされているとみられる」(岩井氏)

問題は、日本企業がどのくらい攻撃を受けているかだ。だが「残念ながら、具体的には分からない。やられているのは分かるが、どれだけ侵害を受け、どれだけまだ見つかっていないのかを考えておくべきだ」(岩井氏)。

SIerなどのサプライチェーンを介した攻撃が増加

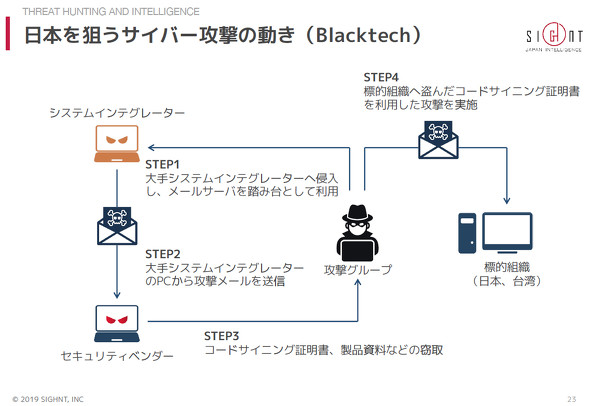

次に岩井氏は、最近の標的型攻撃の傾向に触れた。「最近は(ダイレクトにターゲットを狙うのではなく)、間にワンステップ置くことが多い。特に今狙われているのは、システムインテグレーターだ」と、サプライチェーン攻撃のリスクが高まっていることを指摘した。

標的の企業にいきなりメールを送っても、最近では標的型攻撃メール訓練を実施する企業が増えたこともあり、そう簡単に開かれるとは限らない。「まずやりとり型攻撃のために、ターゲットのシステムの開発会社やインテグレーターのメールアカウントを1つ奪い、メールサーバにアクセスしてターゲットとのやりとりを見て、取引が実施されるタイミングなどに便乗して攻撃を行うケースがある」(岩井氏)

この場合、攻撃メールは正規のサーバから、正規のアカウントで送られてくる。従ってヘッダ情報には何も疑わしいところがなく、いくら訓練していても見抜くのは困難だ。「添付ファイルで見抜くしかないが、最近は盗んだコードサイニング証明書を使って署名しているため、それも難しい」(岩井氏)

同氏はこうした手口を前提にして、例えば正規のアカウントから送られる正規のメールを使った標的型訓練を行ったり、開封時の警告に注意し、開いた後の事後対策を強化したりといった取り組みを推奨した。また、ファイルを開いてしまいがちな不注意な人はだいたい決まっているので、そうした人をリスト化しておくと対応が楽になるかもしれないという。

岩井氏は最後に、「今やAPTは各国の政策にシンクロしており、戦略的な産業に関連した民間企業が狙われる。他国の重点政策が自社の事業に関連していれば狙われる可能性は非常に高い」と指摘。それも、ダイレクトにではなく信頼できるサプライチェーンを介して攻撃してくる。この事実を踏まえ、「手法はこの2〜3年でかなり変わっており、自社のリスクシナリオを見直す機会になる。ぜひ見直しを実施してほしい」と呼び掛けた。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

一にも二にも「防御」を――元CIAのCISOが提言した6つのセキュリティ対策

一にも二にも「防御」を――元CIAのCISOが提言した6つのセキュリティ対策

CIAのCISOを務め、今はコンサルタントとして活躍するロバート・ビッグマン氏が、@ITセキュリティセミナー、東京会場の基調講演に登場し、基本的かつ実践的な対策をアドバイスした。 映画のワンシーンみたいな状況でフォレンジック解析――インターポールのサイバー犯罪捜査の現場とは

映画のワンシーンみたいな状況でフォレンジック解析――インターポールのサイバー犯罪捜査の現場とは

@ITは、2018年6月22日、東京で「@ITセキュリティセミナー」を開催した。本稿では、基調講演「銭形になりたくて」の内容をお伝えする。 サイバー脅威の机上演習(TTX)によってどんな学びを得られるのか――サイバーディフェンス研究所

サイバー脅威の机上演習(TTX)によってどんな学びを得られるのか――サイバーディフェンス研究所

@ITは、2018年2月7日、東京で「@ITセキュリティセミナー」を開催した。本稿では、サイバーディフェンス研究所による基調講演「サイバー演習支援で見出されたこと(Findings)と得られた教訓(Lessons Learned)」の内容をお伝えする。