「在宅」ファーストの企業ネットワーク設計、3つのポイントとは?:羽ばたけ!ネットワークエンジニア(28)

新型コロナウイルスの感染予防対策として、在宅勤務が一気に広がった。今や企業のネットワークユーザーは社内ではなく自宅からアクセスしている場合が少なくない。「アフターコロナ」となっても、働き方改革の定着と相まって在宅ファーストは続くだろう。このような状況を前提とした企業ネットワーク設計のポイントについて述べる。

筆者が勤務する会社ではロケーションフリーを前提とした働き方を可能にするため、10年以上前から紛失や盗難に遭っても情報漏えいの心配がないシンクライアントPCを原則としている。社内では無線LAN、社外ではモバイル網などを経由したリモートアクセスで仕事をこなせる。そのため、新型コロナウイルス感染症(COVID-19)対策によって全社員に在宅勤務の指示が出てもすんなりと対応できた。

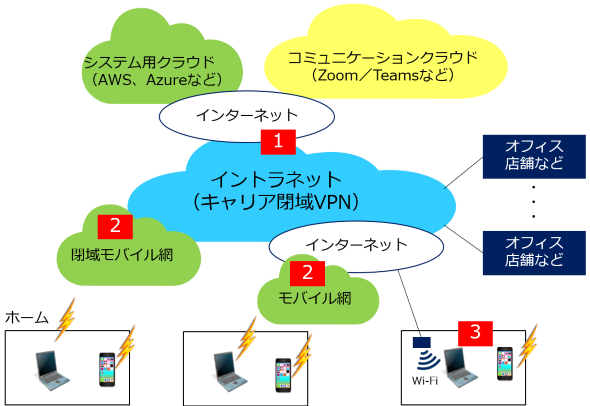

しかし、多くの企業では在宅勤務を急激に増やした結果、ネットワークに問題が生じている。問題点を図1の1〜3に示した。

1番目はビデオコミュニケーションのトラフィックの扱いだ。社内、社外との打ち合せのためビデオ会議が不可欠となり、Zoom Video Communicationsの「Zoom」、Microsoftの「Microsoft Teams」などの利用が急増した。その結果、インターネット接続回線が逼迫(ひっぱく)して急きょ増速をしなければならない企業が続出した。

2番目はモバイル回線の問題である。従来、モバイル回線でリモートアクセスを行うのは営業マンなど一部の社員だけだった企業が在宅勤務用にモバイル回線を一気に増やした結果、イントラネットとモバイル網の接続部分がネックになり業務が止まった、などという例も耳にした。これから在宅ファーストを前提としたネットワークに変えるなら、モバイル網の使い方が鍵になる。

3番目はホームネットワークだ。企業ネットワークの範囲外だが、在宅勤務を快適にするには大事な要素だ。

マルチクラウド接続サービスでトラフィックの急増に対応

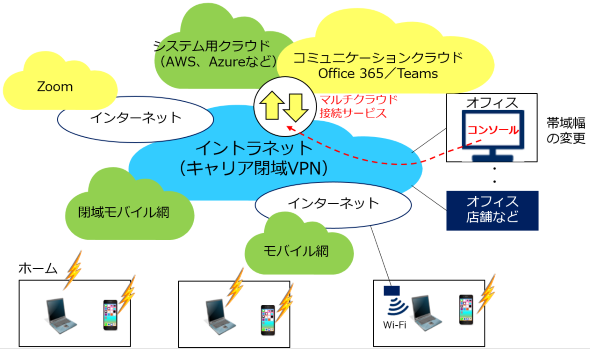

在宅勤務が増えるとビデオ会議のトラフィックが急増する。ビデオ会議サービスの多くはインターネット経由で使う。在宅社員が会議に参加すると、社内の会議であれ社外との会議であれ、その映像や音声はイントラネットを経由してインターネット接続回線を通ってビデオ会議サービスのクラウドとの間でやりとりされる。

映像と音声を使う場合、1ユーザー当たりで必要な帯域幅は約1Mbpsである。100人が使えば100Mbps、1000人使えば1Gbpsの帯域幅が必要になり、インターネット接続回線の増速が必要になる場合が多い。しかし、物理的な回線の増速には1カ月程度の時間がかかる。ユーザーが望むほど素早い増速はできないのだ。

このような物理的な回線の制約なしにクラウドに割り当てる帯域幅を臨機応変に変更できる仕組みとして「マルチクラウド接続サービス」がある。NTTコミュニケーションズ、ソフトバンク、KDDIなどが自社の閉域VPNサービスのオプションとして提供している。

ただし、ユーザー用のWebコンソールでコネクションの新設や帯域幅変更をリアルタイムで行えるのはNTTコミュニケーションズとソフトバンクのみであり、KDDIにはユーザーコンソールがない。ユーザーが新設や変更を申し込んでKDDIが工事する。

図2のイントラネットがキャリアのVPNであり、VPNとクラウドがキャリア網内で接続されている。接続用の設備や回線は個々のユーザー占有ではなく、共通の資源を必要なユーザーに割り当てている。新たなクラウドと接続するからといって、イントラネットに新しい回線を引く必要はない。

例えばNTTコミュニケーションズのマルチクラウド接続サービス「Flexible InterConnect」を使えば、クラウドとの新しいコネクションの設定や帯域幅の変更をユーザーコンソール(「FIC-Console」と呼ぶ)で行い、即日反映できる。ビデオ会議サービスもクラウド接続サービスの対象になっていれば帯域幅変更が随時簡単にできる。数百人が参加するような大きなイベントがあるときにのみ帯域幅を増やし、終わったら元の帯域に戻す、といった運用ができるのだ。

しかし、現時点でマルチクラウド接続サービスが使えるビデオ会議サービスはMicrosoft 365で使うTeamsだけだ。図2にある通り、Zoomは従来と同じインターネット経由でしか使えない。Cisco Systemsの「Webex」も同様だ。

Microsoft 365の接続でExpressRoute(閉域接続)を使っている場合、TeamsのトラフィックはExpressRouteのコネクションを流れるので、その帯域幅を増減させればよい。

ZoomやWebexのユーザーも帯域幅を随時自由に増減できればメリットは大きい。各社のマルチクラウド接続サービスで早期にZoom、Webexがサポートされることを期待する。

モバイル網は閉域接続か、インターネット接続か?

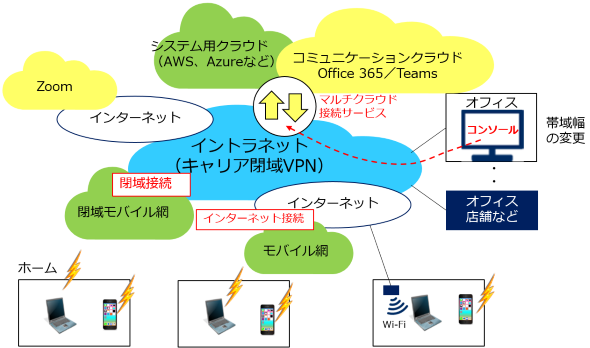

モバイル網には閉域モバイル網と通常のモバイル網がある(図3)。通常のモバイル網とはパケット通信がインターネットに接続されるものだ。対して閉域モバイル網はインターネットには接続せず、直接イントラネットに接続して利用する。以前、このコラムで述べた通り、筆者が今後の企業ネットワークの主たる構成要素として推奨しているものだ(関連記事)。実際に筆者が運用するネットワークでも活用し、成果を上げている。

閉域モバイル網がモバイル網より優位な点は3つある。セキュリティが強固なこと、イントラネットの一部として扱えるため使いやすいこと、イントラネットの接続部分の帯域管理が不要なことである。

セキュリティのチェックは閉域モバイル網側、例えばNTTドコモなどの「MNO」(Mobile Network Operator)とキャリアVPN側双方で行う。まずMNOはSIMに記録されているSIM固有の15桁の数字「IMSI」(International Mobile Subscriber Identity:国際移動体加入者識別番号)とSIM内の暗号鍵が、MNOが持つIMSIに対応した暗号鍵と整合し、SIMが正当であることを確認する。盗難や紛失でSIMが利用停止になっている場合は、SIMが正当でも認証されない。

IMSIがキャリアVPNに割り当てられたものであるかどうかもチェックする。

MNOでのチェックが完了すると、MNOからキャリアVPNのRADIUS(Remote Authentication Dial In User Service)に接続要求が送られる。VPN側でも再度IMSIをチェックし、IDとパスワードを確認する。確認できればSIMに対応するIPアドレスを払い出す。このように接続端末の正当性をSIMによって厳密に、しかもユーザーの操作なしにできるのがメリットだ。

閉域モバイル網はイントラネットにインターネットを介さずに接続するため、端末に企業のプライベートIPアドレスを付与できる。これにより、閉域モバイル網をイントラネットの一部として扱うことができるのだ。インターネットへのアクセスは社内のPCと同じファイアウォールやプロキシを経由する。PCに対するアクセス制限やURLフィルターがそのまま閉域モバイル網の端末にも適用されるためセキュリティ対策がしやすい。

筆者が運用するネットワークでは数百人が閉域モバイル網でSIM内蔵のPCを使っている。社内でも自宅でも全く同じ感覚で使えることが喜ばれている。

インターネットを介してモバイル網をイントラネットに接続する場合、データセンターなどのどこかにインターネット接続回線を用意せねばならない。もしも在宅勤務のユーザーが増えたり、ビデオ会議が増えたりすれば回線を増速しなければならない。増速には時間がかかり、トラフィック監視の手間もある。対して、閉域モバイル網とキャリアVPNの接続はキャリア網内で行われており、トラフィックに対して十分な帯域が確保できるようキャリアが管理運用している。個々のユーザーが帯域不足の心配をする必要はない。

在宅ファーストを目指す企業ネットワークでは閉域モバイル網の利用を推奨する。

ホームネットワークはWi-Fiに注意

ホームネットワークは企業ネットワークの範囲外だ。しかし、現実には在宅勤務でホームネットワークを使うことは少なくない。かくいう筆者も会社貸与のシンクライアントPCを自宅のインターネット回線でVPN接続して使っている。会社貸与のスマートフォンでテザリング接続を試みたり、会社貸与のモバイルルーターを使ったりするのは企業にとってはコスト高だ。

実際にホームネットワークで在宅勤務を続けると、Wi-Fiが弱点になりやすいことが分かった。筆者の自宅は4LDKのマンションだ。リビングにはイーサネット接続用のRJ-45のコンセントが2つ、他の部屋には1つずつある。しかし、3台のPC、テレビ、「Google Home」、2台のiPad、2台のスマートフォン、プリンタを利用していながら、全てWi-Fi接続でRJ-45は使っていなかった。Wi-Fiルーターはリビングにあり、廊下の棚にリピーターを置いている。これで何の問題もなく使えていた。

しかし、シンクライアントPCをWi-Fiで接続しているとビデオ会議の相手から音声が途切れると指摘された他、VPNが切断されることがあった。そこで、RJ-45で有線接続に変えたところWi-Fiよりも改善された。

ホームネットワークを在宅勤務で使うとインターネット回線やWi-Fiの環境の良しあしで影響を受けやすいので注意が必要だ。

筆者紹介

松田次博(まつだ つぐひろ)

情報化研究会主宰。情報化研究会は情報通信に携わる人の勉強と交流を目的に1984年4月に発足。

IP電話ブームのきっかけとなった「東京ガス・IP電話」、企業と公衆無線LAN事業者がネットワークをシェアする「ツルハ・モデル」など、最新の技術やアイデアを生かした企業ネットワークの構築に豊富な実績がある。企画、提案、設計・構築、運用までプロジェクト責任者として自ら前面に立つのが仕事のスタイル。『自分主義-営業とプロマネを楽しむ30のヒント』(日経BP社刊)『ネットワークエンジニアの心得帳』(同)はじめ多数の著書がある。

東京大学経済学部卒。NTTデータ(法人システム事業本部ネットワーク企画ビジネスユニット長など歴任、2007年NTTデータ プリンシパルITスペシャリスト認定)を経て、現在、NECデジタルネットワーク事業部エグゼクティブエキスパート。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

働き方改革から災害対策まで「閉域モバイル網」を徹底活用しよう!

働き方改革から災害対策まで「閉域モバイル網」を徹底活用しよう!

連載第3回はモバイルに焦点を当てる。この数年で固定通信と比較して、モバイル向け通信の高速化と低価格化が進んだ。企業はモバイルをより多く活用する「モバイルシフト」によって、通信コストを削減できる。それだけでなく、働き方改革や災害対策にも役立つ。その際使うべきなのはインターネットに接続していない「閉域モバイル網」だ。 クラウド型テレビ会議サービスで生産性向上と働き方改革を実現しよう!

クラウド型テレビ会議サービスで生産性向上と働き方改革を実現しよう!

レガシーなテレビ会議システムは導入費用が高く、利用できる端末にも制約があり、利用シーンが限られていた。これに対して、「クラウド型テレビ会議サービス」はイニシャルコストが低く、PCやスマートフォンからモバイル回線で使えるため、用途が大幅に広がった。今回はクラウド型テレビ会議サービスの活用法について述べる。 Windows Updateで大渋滞のフレッツ網、自衛策は?

Windows Updateで大渋滞のフレッツ網、自衛策は?

2019年8月29日午前、Windows Updateに起因するフレッツ網の輻輳で、企業ネットワークは端末のタイムアウトなど大きな被害に遭った。このような場合、輻輳が収まるのを待ち続ける以外に対策はないのだろうか。