Cloud Security Alliance、ソフトフェア定義型境界とゼロトラストに関するホワイトペーパーを発表:ゼロトラスト戦略導入について解説

Cloud Security Alliance(CSA)は、ホワイトペーパー「Software Defined Perimeter(SDP)and Zero Trust」(ソフトフェア定義型境界とゼロトラスト)を発表した。

クラウドセキュリティに関する業界団体Cloud Security Alliance(CSA)は2020年5月27日(米国時間)、最新のリサーチホワイトペーパー「Software Defined Perimeter(SDP)and Zero Trust」(ソフトフェア定義型境界とゼロトラスト)を発表した。

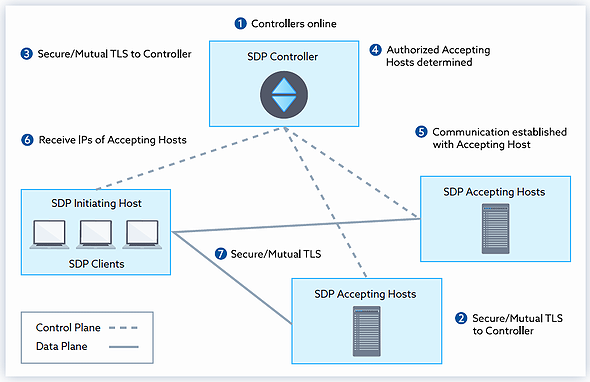

このホワイトペーパーは、CSAのソフトウェア定義型境界ワーキンググループが作成した。ゼロトラスト戦略を導入するための最も効果的なアーキテクチャがSDPである理由を論証している。ゼロトラストは、大規模侵害を防ぐための画期的な技術アプローチとしてもてはやされつつある。

このホワイトペーパーはCIO(最高情報責任者)やCISO(最高情報セキュリティ責任者)など、既にゼロトラストを受け入れている企業役員を読者に想定しており、「どのようにSDPを使えば、ゼロトラストネットワークを実装できるか」「SDPはどのようにネットワーク接続に適用されるか」「SDPがゼロトラスト戦略の最も高度な実装であるのはなぜか」を解説している。また、CSAの「SDP Architecture Guide」で定義されているSDPゼロトラストソリューションの実装について、セキュリティ上やビジネス上のメリットとリスク軽減の要件も示している。

ゼロトラストセキュリティ対策には複数の段階がある

シニアICTアーキテクトでホワイトペーパーの主要な執筆者の一人であるナイ・アリソン・マーレー氏は、次のように説明している。「既存のゼロトラストセキュリティ対策のほとんどは、TLS(Transport Layer Security)証明書のターミネーション後のポリシーに基づいて、認証や認可に適用されている。だが、マルチクラウドのデプロイで重要な、ネットワークセグメンテーションやマイクロネットワークの確立も、SDPゼロトラストアーキテクチャの導入によって恩恵を受ける」

CSAによると、SDPを使ってゼロトラストを実装することで、古い攻撃手法の新しいバリエーションに対して自衛できる。このようなバリエーションは既存のネットワークやインフラの境界中心型ネットワーキングモデルの中で絶えず表面化している。企業は、攻撃対象領域の拡大と複雑化に対して、継続的に適応する必要に迫られている。SDPの実装によってこうしたセキュリティ状況を改善できるという。

ホワイトペーパーでは次のような現在の課題を背景に、ネットワークセキュリティの実装方法を迅速に変更する必要が生じていると指摘している。

- 変わる境界

これまでのような固定化されたネットワーク境界のパラダイムは成り立たない。ネットワークアプライアンスで保護された信頼できる内部ネットワークセグメントという考え方も同じだ。その代わりに仮想ネットワークが導入されつつあり、これまでのネットワークプロトコルが、セキュリティを考慮して設計されていないという理解が進んできた。

- IPアドレスの課題

IPアドレスは、デバイスの信頼度を検証するために必要なユーザーに関する知識を一切持っていない。ユーザーコンテキストを持てないため、IPアドレスは接続情報を提供するにとどまり、エンドポイントやユーザーの信頼度の検証に関与しない。

- 統合型管理の課題

ネットワーク接続の可視性や透明性の確保が、ネットワークやサイバーセキュリティツールを実装する際に問題となっている。現在、管理の統合は、SIEM(System Information and Event Management)で分析用にデータを収集することで行われている。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

たった1分前に行われた認証すら信用できない、ゼロトラストセキュリティの利点とは

たった1分前に行われた認証すら信用できない、ゼロトラストセキュリティの利点とは

デジタルトラストを実現するための新たな情報セキュリティの在り方についてお届けする連載。今回は、新たなセキュリティモデルである「ゼロトラストセキュリティ」の特徴について。 当社のゼロトラストはどこまで進んでいる? Microsoftが「ゼロトラストアセスメントツール」をリリース

当社のゼロトラストはどこまで進んでいる? Microsoftが「ゼロトラストアセスメントツール」をリリース

Microsoftは2020年4月2日(米国時間)、ゼロトラストセキュリティ対策状況の評価を支援する「ゼロトラストアセスメントツール」を開発したと発表した。ゼロトラストセキュリティフレームワークに基づくセキュリティ対策の取り組みが、どのような段階にあるかを、企業が判断するのに役立つという。 「人とパケットは違う」――セキュリティの一線で活躍するエンジニアが語る「本当の信頼」とは

「人とパケットは違う」――セキュリティの一線で活躍するエンジニアが語る「本当の信頼」とは

「ゼロトラスト」のコンセプト発案者であるPalo Alto NetworksのJohn Kindervag(ジョン・キンダーバーグ)氏。農場の仕事に比べたらITの仕事は楽と笑顔で語る同氏がセキュリティに出会い、やがてゼロトラストという考えに至ったきっかけとは何だったのか。