5社に1社が「シャドーAI」に関するインシデント経験――企業のデータ侵害コスト、日本は5億5000万 IBM調査:IBMが推奨する5つの施策とは

企業のデータ侵害を取り巻く状況はどう変化しているのか。日本IBMは2025年9月2日、年次調査「Cost of a Data Breach Report 2025」の日本語版を発表し、同日開かれた記者説明会で調査結果を解説した。

ビジネスとITが直結する今、企業活動の中で日々蓄積される膨大なデータの侵害は企業にとって深刻な脅威となっている。ひとたび侵害が発生すれば、ブランドイメージの失墜や顧客からの信頼喪失といった、計り知れないダメージにつながることは、機密情報への不正アクセスや、それに伴う漏えいに関する日々の報道を見ても明らかだ。

では、データ侵害のインシデント発生により、企業にとってはどの程度の損害が生じるのか。企業のデータ侵害を取り巻く状況はどう変化しているのか。

日本IBMは2025年9月2日、IBMの年次調査「Cost of a Data Breach Report 2025」の日本語版を発表し、同日開かれた記者説明会で調査結果を解説した。同調査は、2024年3月〜2025年2月にデータ侵害を経験した日本を含む16の国と地域の企業600社を対象にヒアリングした結果をまとめたものだ。

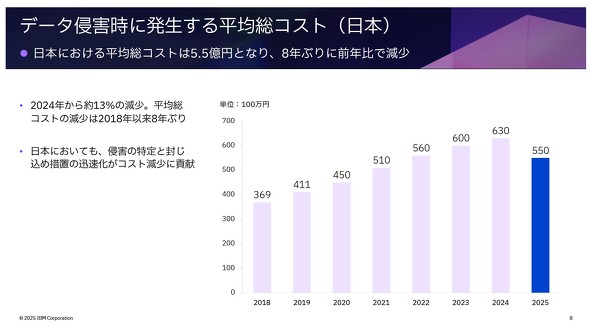

企業のデータ侵害コスト、日本は8年ぶりに減少

同調査によると、2025年のデータ侵害による平均総コストは前年比約9%減の444万ドル。日本における平均総コストは前年比約13%減の5億5000万円だった。日本においては8年ぶりに、平均総コストが減少に転じたという。

説明会に登壇した日本IBMの窪田豪史氏は、平均総コストが減少した背景を次のように分析する。

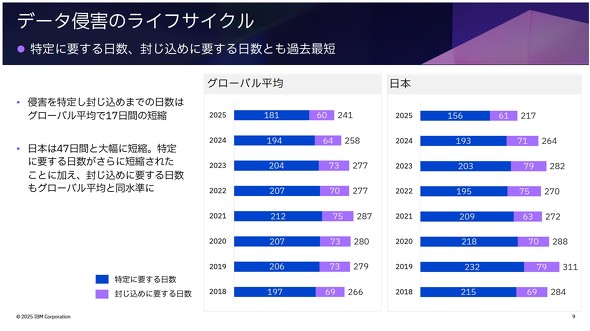

「背景にあるのは、企業のインシデント対応のスピードが上がりつつある点にあると考えられる。事実、侵害を検知、特定し、封じ込めにかかる日数はグローバル平均で前年比17日減の241日、日本は前年比47日減となっており、封じ込めに要する日数はグローバル平均と同水準になっている」

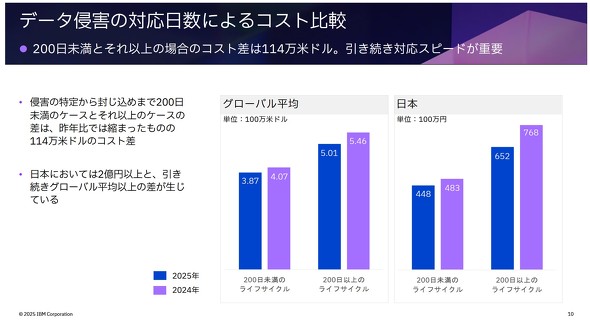

侵害を検知、特定してから封じ込めまでにかかった期間が200日未満の企業と、200日以上だった企業で平均総コストを比較すると、その差は114万ドル、日本においては2億円以上の差があった。

窪田氏は「2024年と比較するとコスト差は縮まりつつあるとはいえ、日本の場合はグローバル平均と比較して2億円以上と顕著だった」と述べた上で、「インシデント対応にかかる時間を短縮させることができれば、人件費や利用する外部サービスなどを含めたコストは低く済む。企業には侵害の検知やその後の対応を含め、迅速な対応が求められる」と指摘している。

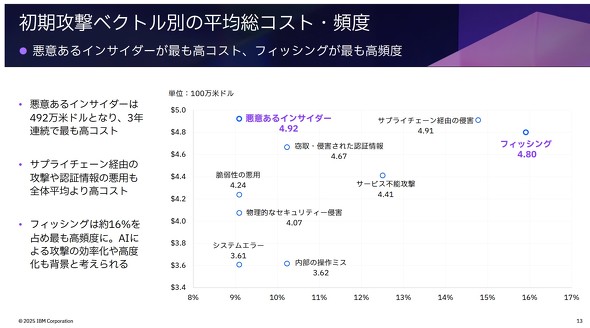

初期攻撃ベクトル(データ侵害に利用された最初の侵入経路)別に平均総コストやその頻度を比較すると、最も対応コストが高いのは「悪意あるインサイダー(内部不正)」で492万ドル。最も頻度が高い経路は「フィッシング」で、コスト別に見ると3位(480万ドル)だった。

窪田氏は「私自身、日本企業のインシデント対応を支援する中で、攻撃者が何らかの方法で正規の認証情報を窃取した状態で侵害が始まっているケースが散見される。その結果として情報の持ち出し、大規模なインシデントにつながった事例を複数対応してきていることから、企業は認証情報の窃取にも注意する必要がある」と述べている。

5社に1社が「シャドーAI」に関連するインシデントを経験

同調査では、企業で活用が進むAI(人工知能)のセキュリティインシデントの実態も明らかにしている。

利用を認可したAIモデルまたはアプリケーションに関するインシデントを経験した企業は13%だった。その内、97%が「適切なAIアクセス制御を欠いていた」と回答していた。

影響を受けたAIモデル、アプリケーションの提供元としては、「サードパーティーベンダーが提供するSaaS」が29%、「社内でトレーニングされたモデル」が26%、「オープンソース」が26%、19%が「サードパーティーベンダーがオンプレミスでデプロイ」だった。インシデントによる影響は、「機密データへの不正アクセス」「データ完全性の喪失」が60%を占め、31%が業務の中断を経験していた。

一方、企業内で利用が認可されていないものの従業員が非公式に利用するAI、いわゆる「シャドーAI」に関するインシデントは、20%の企業が経験していたという。

窪田氏は「認可されているAIなら、完全ではないにせよセキュリティはある程度考慮される。だが、シャドーAIになるとセキュリティが考慮される可能性はますます低くなるだろう。AI利用に関する従業員教育やポリシー策定が遅れている企業では『機微な情報をAIに入力してしまった』というようなインシデントが起きる可能性もあるとみている。企業は『シャドーIT』だけでなくシャドーAIについても監査、管理する取り組みが求められる」と指摘している。

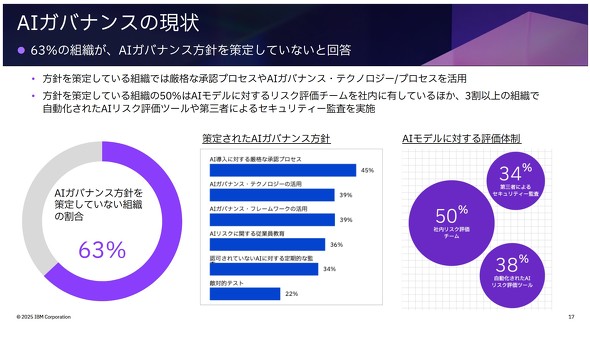

こうした背景のもと求められるのが、AIガバナンスの取り組みだ。

だが、63%の企業はAIガバナンス方針を策定していないという。「ヒアリング結果を見ても影響を受けている企業が現れていることから、どのようにAIを活用するのか、AIでどういった成果が得られるのかといった観点だけではなく、AIガバナンスの部分にも目を向けていく必要がある」と、窪田氏は述べている。

IBMが推奨する5つの施策

調査結果を踏まえ、日本IBMは次の5つの施策に取り組むことが重要だと推奨している。

人間と機械のIDを管理し、守りを強固する

AIと自動化を利用してIDセキュリティを強化する。人に付与されたIDだけではなく、AIなど非人間のエンティティーが使用するIDについても管理し、活動を可視化、監視する。また攻撃者による認証情報の悪用が難しい、または攻撃者が認証情報を入手できない認証方式を導入する。

- パスキーなどのフィッシング対策が施された認証方式の利用

- 多要素認証の導入

AIデータセキュリティの強化

プライバシーやコンプライアンスだけでなく、次のような機能を有するデータセキュリティ基盤を実装する。

- データの検知と分類

- アクセス制御

- 暗号化

- 鍵管理

AIセキュリティとガバナンスの連携

AIのセキュリティとガバナンスを組織横断的に連携できる体制を整備する。次のような効果をもたらすツールの導入や部門横断的なプロセスへの投資が有効だとした。

- シャドーAIの検知、管理

- AIデプロイメントの可視化

- 脆弱(ぜいじゃく)性の特定と管理

- 生成されたプロンプトやデータの保護

- コンプライアンスの向上や異常検知

AIセキュリティ、ツールと自動化の使用

セキュリティ組織の活動にもAIを積極的に導入し、攻撃やそのビジネスへの影響の軽減や防止、検知、脅威ハンティング精度の向上、対応時間の短縮を図る必要がある。

AIや自動化を活用したセキュリティツールやMSS(マネージドセキュリティサービス)の採用により、以下のような効果が期待できるとした。

- アラート数の削減

- リスクあるデータの特定

- セキュリティギャップや脅威の早期発見

- 進行中の侵害の検知、対応の精度向上および迅速化

レジリエンスの向上

侵入が発生した場合に備え、問題を迅速に検知し、重大な影響が生じる前に封じ込め、最小限の中断で業務を復旧するための計画を立てる必要がある。

- IR(インシデントレスポンス)計画やバックアップからの復元の定期的なテスト

- 危機対応時の役割と責任の明確化

- 高レベルのアクセス制御の実装

- 「サイバーレンジ」などの演習への参加

IBMの調査からは、新たなデータ侵害のリスクとして従業員が非公式に利用するシャドーAIが顕在化しつつあることが分かる。顧客情報や機密データを意図せずAIに入力してしまうといったリスクがある中では、単に技術的な対策を講じるだけではなく、従業員がAIを正しく理解し、安心して利用できるポリシーを策定するなど、全社的な取り組みが不可欠となる。

こうした取り組みを推進する上は、現場のニーズに応じて導入や対策を推進するIT部門やセキュリティ部門とともに、その取り組みを後押しする経営層のリーダーシップも欠かせないといえるだろう。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

国内経営層、AIに「懸念よりも期待」が7割、急増する非人間アイデンティティー管理が課題

国内経営層、AIに「懸念よりも期待」が7割、急増する非人間アイデンティティー管理が課題

職場のAI利用はどこまで進んでいるのか。国内企業の経営層はAIをどう捉えているのか。 生成AI活用は「データの壁」に阻まれる 経営層が知るべき、デジタル庁の「データガバナンスガイドライン」とは

生成AI活用は「データの壁」に阻まれる 経営層が知るべき、デジタル庁の「データガバナンスガイドライン」とは

多くの企業が生成AI活用に意欲を示す一方、「データの品質」が成果を妨げる最大の要因となっている。では、生成AIに注目する企業の経営層は何に取り組むべきなのか。そこで役立つのが、デジタル庁が2024年6月に公開した「データガバナンスガイドライン」だ。 「週4日勤務」「AI同僚」――もうすぐ働き方はこうなる Gartnerが示す6つの論点

「週4日勤務」「AI同僚」――もうすぐ働き方はこうなる Gartnerが示す6つの論点

2025年7月15日、Gartnerは「2030年に向かって企業がデジタルワークプレースを変革する上で考慮すべき6つの論点」を発表した。働き方、働く場はどう変わるのか。