これからはじめる電子署名〜技術背景、法的な位置付け、サービス導入のポイント〜:電子署名の基本をおさらい(1/2 ページ)

テレワークが急速に広まる昨今、「署名」「押印」のためだけに出社する「ハンコ出社」が業務の完全テレワーク化を妨げているとして問題視されている。そのような中注目の集まる「電子署名」の技術的、法的な仕組みから、2020年9月4日に公表された新解釈、サービス導入のポイントについて解説する。

新型コロナウイルス感染症(COVID-19)の感染拡大防止策の一環として、人と人の接触を少なくすることを前提とした新しい生活様式(いわゆる「ニューノーマル」)がどのようにあるべきか、世界各所で試行錯誤が進んでいる。また、2020年9月に発足した菅内閣においては、「デジタル庁」の発足をはじめとしたさまざまなデジタル化施策が検討されている。

感染対策の一環としてテレワークが普及しつつある昨今において従来の就労慣習も見直されているが、中でも従来の「紙」「ハンコ」を前提とする「押印業務」については、業務の生産性も下げてしまうことから、デジタル対応が求められる業務として喫緊の課題になっていた。現状では事務書類承認に必要な「署名」「押印」のためだけに出社する「ハンコ出社」をはじめとして「紙」「ハンコ」を前提としたフローがいまだ見直されない企業が多い。一方では電子署名や電子印鑑サービスが次々にリリースされ、利用者の選択の幅は広がっている。また電子署名法の解釈も広がり、セキュリティを維持しつつ印鑑と同等の署名フローに転換する好機が訪れている。本稿では電子署名の技術的、法的な仕組みとともに、電子署名システムを企業に導入する場合の留意点について解説する。

電子署名の技術的な仕組み

基本的な考え方

電子署名は「電磁的な文書に署名情報を付与して本人性、改ざん不可能性を満たしたデジタル文書に更新する手続き」全般を指す(以下、断りのないかぎり「文書」は「電磁的な文書」を指す)。この手続きによって手書き書類に付された署名情報のセキュリティ特性が模倣され、電子署名された文書は一定の要件を満たすことで法的拘束力を持ち、時間の経過によって無効になることがない。

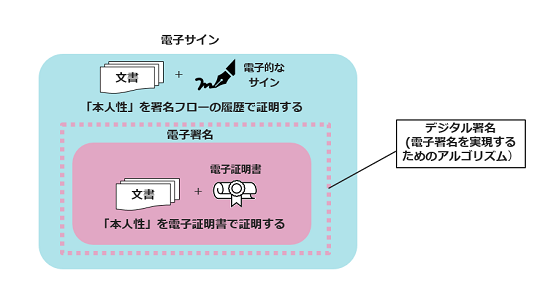

電子署名についてはさまざまな呼称が使われるため、ここで概念を整理する。電子サイン(Electronic Signatures)は、電磁的文書に電子的な署名情報を付加したもの全般を指す。この場合は「本人性」(本人が確かに作成した文書であることを証明すること)を電子的に確認できないため、署名の依頼から完了までの履歴ログに基づき本人性を証明する。署名は付されているが確かに本人が署名したものかどうかという点で証明力に疑問がある。

電子署名(Digital Signatures)は、電子文書に、第三者が発行した電子証明書が付与された署名データを追加することで、「本人性」を電子的に確認できる(電磁的文書に第三者機関の認証局が発行した電子証明書が組み込まれる)ため、高い証明力を持つ。

「デジタル署名」は「電子署名」を実装するためのアルゴリズムであるが、「電子署名」には「デジタル署名」の採用が必須ではない点に注意しよう。

公開鍵暗号化方式と電子署名のフロー

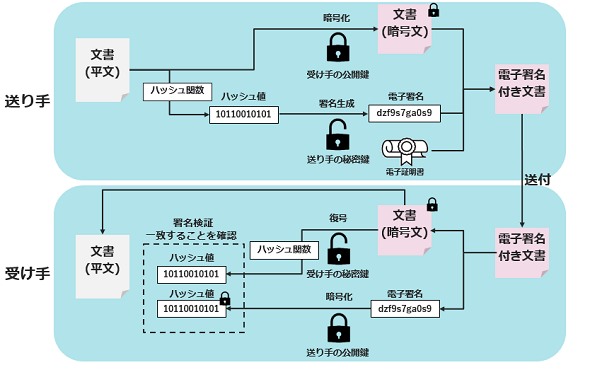

電子署名では文書に「電子的な署名情報」を付与する。通常のデータ暗号化では、誰でも知り得る「公開鍵」で「文書」を暗号化し、情報の送り手と受け手のみが知る「秘密鍵」で文書を復号する。

電子署名を付与する場合、この文書への暗号化手順が逆になり、「デジタル署名」アルゴリズムにより文書に署名情報を付与する。具体的な手順は以下に示す。

- 鍵生成

- 送り手は事前準備として「公開鍵」「秘密鍵」を生成する。

- 署名生成

- 送り手は文書をハッシュ関数に入力して「ハッシュ値」を生成する。

- 送り手は「秘密鍵」を利用して「ハッシュ値」をもとに「電子署名」を生成する。

- 送り手は文書に「電子署名」と第三者が発行した「電子証明書」を付与して「電子署名付き文書」を生成し、受け手に送付する。

- 検証

- 検証方法はさまざまな実装があるが、一つの方法として受け手は送付された「電子署名付き文書」について、「文書」をハッシュ関数に入力して「ハッシュ値」を生成し、「電子署名」を送り手の「公開鍵」で暗号化して「ハッシュ値」を入手する(電子証明書内に記載されている「公開鍵」の情報が署名者の「秘密鍵」に対応している)。文書と「電子署名」のハッシュ値が同一であれば、間違いなく本人が署名した文書であることが検証できる。

電子署名では従来の「印鑑」(本人しか管理していない情報)が「秘密鍵」に、「紙文書への印影」が「電子署名」に相当することになる。ハッシュ関数の代表的なものとして「MD5」「SHA-2ファミリー」「SHA-3 ファミリー」などがあり、現段階で広く使われているのは「SHA-2ファミリー」である。

「当事者署名型」と「立会人署名型」

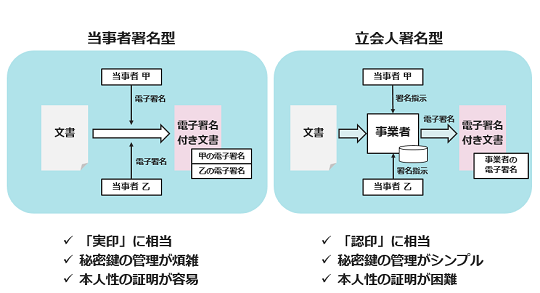

電子署名の方式は、電子署名を付与する主体の違いによって「当事者署名型」と「立会人署名型」(「事業者署名型」とも呼ばれる)に分かれる。

「当事者署名型」とは、当事者自身が「秘密鍵」と本人名義もしくは第三者機関の認証局から発行された電子証明書を管理して電子署名の生成を生成する方式である。後述の「本人性」を高度に担保する一方で、「秘密鍵」の管理(ICカードに埋め込まれた本人確認データや認証パスワード情報の管理)が煩雑になるという欠点がある。「当事者署名型」は、印鑑でいえば「実印」に相当する。

一方、多くの電子署名サービスとして提供されるのは「立会人署名型」である。「立会人署名型」は、契約当事者の締結意思を「ログインによる認証」や「締結意思の確認」を通して事業者のサーバ側で電子証明書を発行する方式で、印鑑でいえば「認め印」に相当する。作成者が秘密鍵を管理しなくてよく処理もシンプルになる反面、本人による電子署名が生成されないことから当事者間の意思を確実に推定する(※)法的な根拠が弱いという欠点がある。

※反証がない限り、事実が真実であると考えること

このような欠点に対して、電子署名サービスの各事業者はサービス安定性の保証、適切なセキュリティ、証跡の保存などを担保することで欠点を克服している。これらの欠点については、後述するように法解釈で「立会人署名型」を広く認める動きが出てきたことで克服されつつある。

Copyright © ITmedia, Inc. All Rights Reserved.