どこから始める? ゼロトラストの第一歩、全体像を考えるヒント:働き方改革時代の「ゼロトラスト」セキュリティ(11)

デジタルトラストを実現するための新たな情報セキュリティの在り方についてお届けする連載。今回は、企業や組織がどこからゼロトラストに取り組んでいけばよいのかを考えます。

ゼロトラストについて学ぶ本連載『働き方改革時代の「ゼロトラスト」セキュリティ』では、「ゼロトラスト」のコンセプトの解説を中心に、いまなぜゼロトラストが必要とされているのかについて考えてきました。今回から、「どこから始める? ゼロトラストの第一歩」として、企業や組織がどこからゼロトラストに取り組んでいけばよいのかを考えます。

どこから始める? ゼロトラスト

ゼロトラストは単体の製品やソリューションではありません。ゼロトラストは、複数の機能によって構成された、セキュリティのコンセプトです。

例えばステレオコンポでは、アンプやCDプレーヤー、スピーカー単体では音が鳴らせないように、それぞれの機能を連携させて初めて音楽が再生できるようになります。

ゼロトラストも同様に、それぞれのコンポーネントを連携させて機能させる必要があります。ゼロトラストは役割に応じた、下記のような幾つかのコンポーネントで構成されます。それぞれがコンポーネントの機能として提供されるサービスや製品を組み合わせてゼロトラストを構成します。

- IDaaS(ID as a Service)などのクラウド型統合ID基盤

- CSPM(Cloud Security Posture Management)やCASB(Cloud Access Security Broker)などのクラウドセキュリティ

- EDR(Endpoint Detection and Response)やEPP(Endpoint Protection Platform)などの端末セキュリティ

- SWG(Secure Web Gateway)などのインターネットへのアクセス制御

- 動的なポリシーと利用者の状態によって認証認可をするコンテキストベースのアクセス制御

ゼロトラストに取り組むと決めたときに、多様なゼロトラストのコンポーネントや製品を前にして、どこから手を付けるかは非常に悩ましい問題です。果たして、いま取り組むべき本当に必要なものは何でしょうか? どこからゼロトラストを始めればよいのでしょうか? そこで、まずは自分たちに必要なゼロトラストの全体像を考えるようにします。

ゼロトラストで何を守るのか

ゼロトラストの全体像を考えるに当たって、まずは、自分たちがいま、何を守れていて、何を守れていないのかを知る必要があります。

現実問題として、境界型セキュリティで守られた内部ネットワークの中は、標的型攻撃による侵害が発生しています。一度侵入が成功した攻撃者は、正規利用者のアカウントを奪い取り、ネットワークの内部で正規利用者と同じようにデータにアクセスします。インターネットとの境界を強固に防御していても、ネットワーク内部で動作していたソフトウェアが更新によって改ざんされ、裏口になってしまえばなすすべはありません。

内部ネットワークという信頼への依存は、複雑化、巧妙化するサイバー攻撃の脅威を前に、今後ますます危うさを増す状況です。さらに、費用対効果が高く、柔軟で利便性の高い商用パブリッククラウドサービスはますます進化しています。組織におけるSaaSやIaaSなどのクラウドサービスの活用はとどまるところを知りません。個人ではもはや、スマホを中心にクラウドサービスを利用しない日はないといえるような状況です。

働き方改革とともに感染症対策によって推奨されたテレワークは、新しい生活様式として定着しつつあります。東京都内のオフィス空室率は11カ月連続で上昇し続けており(参考:東京オフィス空室率、11カ月連続で上昇傾向|楽待不動産投資新聞)、オフィスへの出勤がなくなりつつある職場も多くあります。

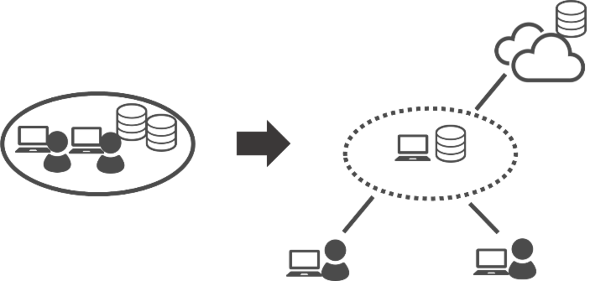

従来の境界型セキュリティの抱える現実的な問題とともに、クラウドサービスの活用、テレワークの導入によって、これまでネットワークの内側で守ってきたはずのデータや人の存在がネットワークの外側へと移っています。これまでのようにオフィスの建物やデータセンターなど、目に見えるものを伴って守られていた境界が、いまやあいまいなものとなっています。

このような状況で、従業員が勝手にクラウドサービスを使ったり、デバイスを持ち込んだりしてしまうシャドーITや、管理が届かない個人の自宅ネットワークの利用など、新たなセキュリティの問題も生じています。

組織を取り巻く環境や課題を正しく理解するには、組織が資産として保有しているデータや端末、利用者や利用者にまつわるアイデンティティーが、どのような形で存在するのかを把握する取り組みが重要です。

- 境界型ネットワークの内部にあるシステムや端末の把握

- 境界型ネットワークの内部にある利用者の環境の把握

- 境界型ネットワークの内部で運用されているアイデンティティーの把握

- 契約しているクラウドサービスの把握

- クラウドサービスで運用されているアイデンティティーの把握

- テレワークの利用実態の把握

デジタルによる業務が当たり前になった現在、その形態が変化すれば守り方も変わります。その考え方の一つがゼロトラストです。上記の取り組みによって把握した組織の現状を基に「どこに課題があるのか」「ゼロトラストのコンポーネントをどのように適用すれば解決できるのか」を考えます。

ゼロトラストの旅路

ゼロトラストの道のりは1つではありません。どこから優先的に対処すべきかは、組織の状況によって異なります。続く一歩は、現在の課題を解決して、すぐに役立つ取り組みである必要があります。

例えば、IDaaSを導入すれば、さまざまなクラウドサービスのアカウント管理の煩雑さから解放され、ミスが減り、SSO(シングルサインオン)によって利用者の利便性が向上します。エンドポイントセキュリティを導入すれば、サイバー攻撃による侵害に対して、端末での自律的な検知と防御が可能になり、侵害に対するセキュリティを高められます。クラウドセキュリティの仕組みを導入すれば、自動的な設定の確認によって、設定ミスによるクラウドからの情報漏えいを防げます。ゼロトラストネットワークアクセス(ZTNA)の仕組みを導入すれば、慢性的なVPNの課題を緩和できます。

これらを全て同時に進めるには膨大なリソースと急激な大きな変化に耐えられる柔軟性が必要です。多くの場合、従来のセキュリティ対策を維持しながら、部分的にゼロトラストを取り入れながらセキュリティを高める、境界防御とのハイブリッドゼロトラストが現実的です。組織の分析によって得られた最も大きな課題を解決できる取り組みから、ゼロトラストの道のりが始まります。

そこから一歩ずつ、歩むべきゼロトラストの道のりを描いた地図を作り上げていきます。この地図が、これから組織がいま取り組むべきゼロトラストの全体像です。歩むべき道としてゼロトラストの全体像が見えてきたときに、考えるべきものがあります。それが、ゼロトラスト戦略です。

ゼロトラスト戦略を立てる

現在ゼロトラストに関連する多くのソリューションベンダーが参照し、ゼロトラストの中心的な考え方とされているのが、リサーチ会社Forresterが2017年に発表した「Zero Trust eXtended」(ZTX:拡張ゼロトラスト)です。

ZTXでは、ゼロトラスト導入の第一歩として「ゼロトラスト戦略の策定」を挙げています。ゼロトラスト戦略では「これから自分たちが、ゼロトラストの考え方に基づくセキュリティの全体的な更新に取り組み、ゼロトラストによってセキュリティが保護された状態を目指す」というような、組織全体に浸透させる大きな目標を策定します。

ゼロトラストは組織全体に影響する枠組みであり、これから採用するセキュリティの方針に大きな変化をもたらします。その実現には、経営層が戦略を正しく理解して担当者の取り組みを支援し、組織全体がその方針に納得する必要があります。

長い取り組みとなるゼロトラストを成功させるために、ゼロトラスト戦略を立てることで、組織の現在のセキュリティモデルにおける課題を明確にして、ゼロトラストによって組織の資産がどのように保護されるのかについて、関係者の理解を促します。組織に合わせた全体像の作成とともに、このゼロトラスト戦略の策定が、従来の境界型セキュリティからゼロトラストに取り組む第一歩といえます。

次回からは組織の抱える課題に沿ったゼロトラストの各コンポーネントを紹介していきます。

筆者紹介

仲上竜太

株式会社ラック

セキュリティプロフェッショナルサービス統括部 デジタルペンテストサービス部長

兼 サイバー・グリッド・ジャパン シニアリサーチャー

進化するデジタルテクノロジーをこよなく愛し、サイバーセキュリティの観点で新たな技術の使い道の研究を行うデジタルトラストナビゲーター。家ではビール片手に夜な夜なVRの世界に没入する日々。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

当社のゼロトラストはどこまで進んでいる? Microsoftが「ゼロトラストアセスメントツール」をリリース

当社のゼロトラストはどこまで進んでいる? Microsoftが「ゼロトラストアセスメントツール」をリリース

Microsoftは2020年4月2日(米国時間)、ゼロトラストセキュリティ対策状況の評価を支援する「ゼロトラストアセスメントツール」を開発したと発表した。ゼロトラストセキュリティフレームワークに基づくセキュリティ対策の取り組みが、どのような段階にあるかを、企業が判断するのに役立つという。 コンテナ、サーバレスなどクラウドネイティブに求められる「開発者に優しいセキュリティ」がゼロトラストな理由

コンテナ、サーバレスなどクラウドネイティブに求められる「開発者に優しいセキュリティ」がゼロトラストな理由

コンテナ、マイクロサービス、サーバレス、そしてアジャイル/DevOpsといった、デジタルトランスフォーメーション(DX)時代に求められる技術や手法を駆使した現在の開発では、どのようなセキュリティバイデザインが求められるのか。 「人とパケットは違う」――セキュリティの一線で活躍するエンジニアが語る「本当の信頼」とは

「人とパケットは違う」――セキュリティの一線で活躍するエンジニアが語る「本当の信頼」とは

「ゼロトラスト」のコンセプト発案者であるPalo Alto NetworksのJohn Kindervag(ジョン・キンダーバーグ)氏。農場の仕事に比べたらITの仕事は楽と笑顔で語る同氏がセキュリティに出会い、やがてゼロトラストという考えに至ったきっかけとは何だったのか。