APIセキュリティについて学習できるオープンソースラボ環境「vAPI」、なぜ必要なのか:「OWASP API Security Top 10」に沿ったテストができる

「OWASP API Security Top 10」に含まれるAPIの脆弱性の挙動を観察できるオープンソースツール「vAPI」が登場した。どのように役立つのだろうか。

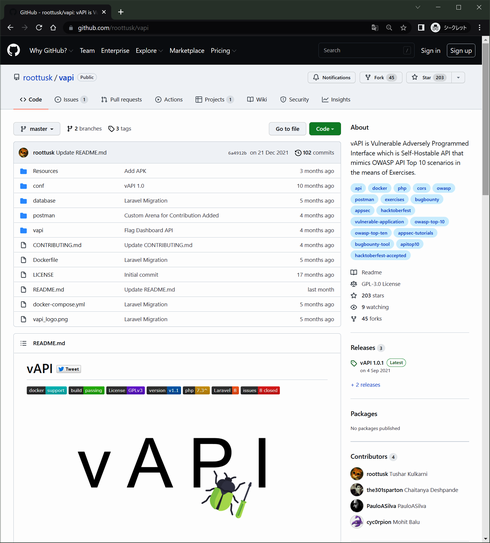

サイバーセキュリティツールベンダーのPortSwiggerは2022年1月17日(米国時間)、「OWASP API Security Top 10」に含まれる脆弱(ぜいじゃく)性の挙動を観察できるように設計されたオープンソースツール「vAPI」(Vulnerable Adversely Programmed Interface)を解説した。

APIセキュリティは近年、重要なセキュリティ分野となっている。APIは現在、サービスやデータ転送の管理に広く使われており、壊れたエンドポイントが1つあるだけで、データ流出や企業ネットワークの侵害につながる。

Gartnerは2022年には、API攻撃が企業Webアプリケーションに対する最も一般的な攻撃手法になると予測している。

vAPIでは何ができるのか

vAPIはセキュリティベンダーのHolm Securityでセキュリティエンジニアを務めるトゥシャー・クルカーニ氏が開発し、GitHubで公開しているツール。

同氏は、2021年11月に「Black Hat Europe 2021 Arsenal」でvAPIを紹介した際、このプラットフォームは、「新人のペネトレーションテスト担当者にとって、さまざまなAPIのバグの分類に慣れるのに役立つ。開発者にとっては、脆弱なコードの例を調べ、脆弱性の軽減策を検討するために利用できる」と説明した。

vAPIはAPIセキュリティについて学べるように設計された脆弱性の演習、テストプラットフォームであり、最新のWeb APIを保護する上での課題をセキュリティ専門家に伝えることを目的としている。

vAPIの技術スタックは、PHPフレームワークの「Laravel」と「MySQL」をベースにしている。Postmanコレクションや環境を使ってAPI呼び出しを保存する。これは最終的にOpenAPIに移行する予定だ。

テストの際はセルフホステッドAPIとして運用したり、Dockerイメージとして実行したりできる。「Burp Suite」や「ZAP」のようなMITM(Manipulator-in-the-Middle)プロキシを使用できる。

OWASP API Security Top 10とは?

vAPIは、OWASP API Security Top 10で使用されているAPI分類に基づいてテストできる。

OWASP API Security Top 10は、Webアプリケーションセキュリティなどの改善活動を行う非営利団体「The Open Web Application Security Project」(OWASP)が、セキュリティインシデントの最も一般的なAPI関連の原因のトップ10を選定し、解説したドキュメントだ。

OWASPは、APIセキュリティの重要性の高まりを受け、2019年に初のAPI Security Top 10を公開している。内訳は次の通り。

・API1:2019 オブジェクトレベルの認証の不備

・API2:2019 ユーザー認証の不備

・API3:2019 過度なデータ公開

・API4:2019 リソースの不足とレートの制限

・API5:2019 機能レベルの認可の不備

・API6:2019 大量の割り当て

・API7:2019 セキュリティ設定のミス

・API8:2019 インジェクション

・API9:2019 不適切な資産管理

・API10:2019 不十分なロギングとモニタリング

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

APIの脆弱性はどの程度危険なのか、どうすれば攻撃を防げるのか

APIの脆弱性はどの程度危険なのか、どうすれば攻撃を防げるのか

サイバーセキュリティツールベンダーのPortSwiggerは、APIの脆弱性対策について解説したブログ記事を公開し、警鐘を鳴らした。設計時からAPIの脆弱性に注意を払うこと、さらに攻撃者の立場でAPIをテストすることが重要だという。 Kubernetesクラスタのセキュリティ問題の根本原因は何か、Alcideが概説

Kubernetesクラスタのセキュリティ問題の根本原因は何か、Alcideが概説

「Kubernetes」ネイティブのセキュリティプラットフォームを手掛けるAlcideは、Kubernetesクラスタのセキュリティを確保する上での課題を概説したブログを公開した。Kubernetesのセキュリティ問題の根本原因と原因を絶つコツを紹介している。 1000本以上のAndroidアプリが認証情報を無防備な状態で保存、Comparitechが調査

1000本以上のAndroidアプリが認証情報を無防備な状態で保存、Comparitechが調査

人気のAndroidアプリケーション2500本について機密認証情報の扱いをComparitech.comの研究者が調べたところ、1057本では少なくとも1つの機密認証情報が無防備な状態で保存されていることが明らかになった。