【 Connect-AzureAD 】コマンドレット――PowerShellコマンドレットでAzure Active Directoryに接続する:Windows PowerShell基本Tips(30)

本連載は、PowerShellコマンドレットについて、基本書式からオプション、具体的な実行例までを紹介していきます。今回は「Connect-AzureAD」コマンドレットを解説します。

本連載では、Windows PowerShellの基本的なコマンドレットについて、基本的な書式からオプション、具体的な実行例までを分かりやすく紹介していきます。今回は、「Azure Active Directory」(Azure AD)に接続する「Connect-AzureAD」コマンドレットです。

Connect-AzureADコマンドレットとは?

「Connect-AzureAD」は、PowerShellを利用してAzure ADに接続するためのコマンドレットです。Azure ADの管理操作はWebブラウザ画面で行うのが一般的ですが、繰り返し操作を行う場合などには、PowerShellコマンドレットでAzure ADにアクセスして操作した方が効率的です。

なお、Connect-AzureADコマンドレットはWindows標準のコマンドレットではないため、本連載第19回で解説した「Install-Module」コマンドレットで「Install-Module AzureAD」コマンドレットを実行して、事前にコマンドレット群(モジュール)をインストールしておく必要があります。

Connect-AzureADの主なオプション

| オプション | 意味 |

|---|---|

| -Credential | Azure ADに接続するための資格情報を指定する。省略可能 |

| -TenantId | 接続先となるAzure ADのテナントを指定する。省略可能 |

| -CertificateThumbprint | 資格情報の代わりに証明書を利用してAzure ADに接続する。省略可能 |

| -ApplicationId | 接続先となるAzure ADのアプリケーションIDを指定する。省略可能 |

資格情報を指定してAzure ADに接続する

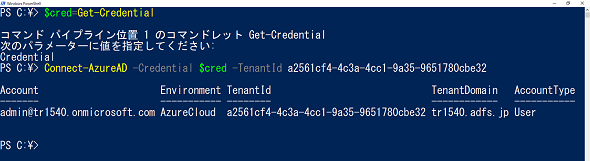

Connect-AzureADコマンドレットでAzure ADに接続する際には、「資格情報」を指定する必要があります。事前に「Get-Credential」コマンドレット(本連載第22回を参照)を利用して資格情報を指定しておけば、Connect-AzureADコマンドレット実行時に資格情報をあらためて指定する必要がなくなります(画面1)。

コマンドレット実行例

$cred=Get-Credential Connect-AzureAD -Credential $cred

画面1 コマンドレットの1行目を実行した時点でAzure ADに接続するための資格情報の入力が求められる。入力内容は$cred変数に格納され、格納された資格情報を利用して2行目でAzure ADに接続できる

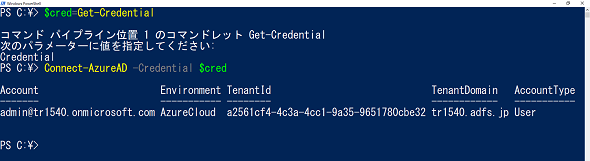

接続先となるテナントIDを指定してAzure ADに接続する

Azure ADに接続するユーザーに複数のテナントに対する管理ロールが割り当てられている場合は、Connect-AzureADコマンドレットの実行時に「-TenantId」オプションを付けて接続先を指定します(画面2)。

コマンドレット実行例

$cred=Get-Credential Connect-AzureAD -Credential $cred -TenantId <テナントID>

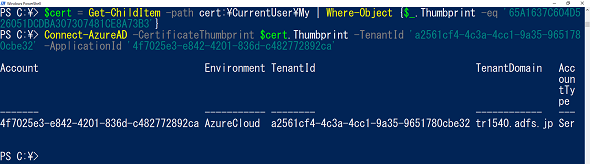

証明書を利用してAzure ADに接続する

Azure ADへ接続する際には、接続時に資格情報を入力する必要があります。そこで証明書を利用して接続することで、ユーザーによる資格情報の入力なしで接続を完了できます(画面3)。

コマンドレット実行例

$cert = Get-ChildItem -path cert:\CurrentUser\My | Where-Object {$_.Thumbprint –eq '<証明書の母印>'}

Connect-AzureAD -CertificateThumbprint $cert.thumprint -TenantId '<テナントID>' -ApplicationId '<アプリの登録のアプリケーションID>'

画面3 1行目で事前に作成した証明書を指定し、$cert変数に登録。2行目でAzure ADへ接続しているが、このときに-CertificateThumbprintオプションを利用して証明書($cert.thumprint)を使った認証を行っている。なお、-CertificateThumbprintオプション利用時には、-TenantIdオプションと-ApplicationIdオプションを同時に指定しなければならない

証明書は事前に「New-SelfSignedCertificate」コマンドレット(本連載第29回を参照)を利用して作成し、「Azure AD管理センター」の[アプリの登録]メニューから証明書を登録しておく必要があります。登録方法については、以下の筆者のブログを参照してください。

- 証明書を利用してConnect-AzureADコマンドレットを実行(筆者の個人ブログ:Always on the clock)

筆者紹介

国井 傑(くにい すぐる)

株式会社ソフィアネットワーク取締役。1997年からマイクロソフト認定トレーナーとして、Active DirectoryやActive Directoryフェデレーションサービス(AD FS)など、ID管理を中心としたトレーニングを提供している。2007年からMicrosoft MVP for Directory Servicesを連続して受賞。なお、テストで作成するユーザーアカウントには必ずサッカー選手の名前が登場するほどのサッカー好き。

Copyright © ITmedia, Inc. All Rights Reserved.