MITRE ATT&CK(マイターアタック)とは? 「今のサイバー攻撃って何してくるの?」が分かる6つの利用方法:MITRE ATT&CKで始める脅威ベースのセキュリティ対策入門(1)

ここ数年一気に注目度が高まり進化した「脅威ベースのセキュリティ対策」。その実現を支援する「MITRE ATT&CK」(マイターアタック)について解説する連載。初回は、概要や6つ使用方法について、具体例を挙げて解説する。

サイバー攻撃は日々進化もしくは変化し続けており、近年ではランサムウェアやオープンソースソフトウェア(OSS)の脆弱(ぜいじゃく)性を突いた攻撃など、全く新しい手法というよりも、従来の手法の発展形といった形態が見られます。こういった攻撃への対策として世の中にはセキュリティ対策の基準やフレームワークが存在しますが、それらを用いて網羅的に対応しようとすると膨大な投資が必要となります。

そこでここ数年一気に注目度が高まって進化してきたのが、脅威ベースアプローチであり、その実現を支援する「MITRE ATT&CK」(マイターアタック、以下、ATT&CK)です。本連載では、5回にわたってATT&CKの概要や使用方法について、具体例を挙げて解説します。

MITRE ATT&CKとは?

MITREとは?

MITRE(The MITRE Corporation)は、米国連邦政府が資金提供している非営利組織です。官民のパートナーシップを通じて米国の安全性、安定性、福祉に関する事項に取り組んでおり、その対象分野はAI、直感的なデータサイエンス、量子情報科学、医療情報学、宇宙安全保障、政策と経済、信頼できる自律性、サイバー脅威の共有、サイバーレジリエンスなどです。

サイバーセキュリティの分野では有名なCVE(共通脆弱性識別子)を運用しており、NIST(米国国立標準技術研究所)の連邦研究開発センターを運営して官民パートナーシップおよびハブとしての機能も提供しています。

ATT&CKの概要

ATT&CKはAdversarial Tactics, Techniques, and Common Knowledgeの略で、直訳すると「敵対的な戦術とテクニックおよび共通知識」です。ATT&CKはCVEを基に、脆弱性を悪用した攻撃を戦術とテクニックの観点で分類したナレッジベースであり、サイバー攻撃の流れと手法を体系化したフレームワークです。サイバー攻撃のテクニックだけでなく、それらに対する防御策(緩和策)や検知策なども登録されています。

ATT&CKは、不定期もしくは4半期に一度、アップデートされ、常に最新の脅威情報や防御策などが追加されています。2022年4月25日に、バージョン11に更新されました。

MITREでは、脅威ベースアプローチによってATT&CKを開発およびアップデートしています。この脅威ベースアプローチにおける5つの原則は、ATT&CKを利用する一般企業のセキュリティの考え方としても参考になる観点です。

脅威ベースセキュリティの5つの原則

- 原則1:侵害後の検知も含めること

侵入されることを前提とし、防御策だけでなく検知策も考えることを意味します。

- 原則2:行動にフォーカスすること

攻撃者の行動に着目することを意味します。

- 原則3:脅威ベースのモデルを使うこと

攻撃者の行動をモデル化して活用することを意味します。

- 原則4:設計により反復すること

攻撃者の行動分析を繰り返して対策を見直すことを意味します。

- 原則5:現実的な環境で開発やテストを行うこと

できるだけ現実に近いシステム環境でテストすることを意味します。

ATT&CKの脅威モデルおよび戦術 〜サイバーキルチェーンとの関係

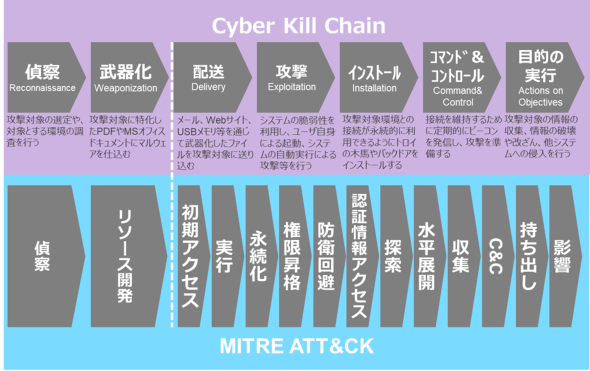

ATT&CKと並ぶサイバー攻撃のフレームワークとしては、他に「Cyber Kill Chain(サイバーキルチェーン)」が有名です。これは、Lockheed MartinのEric M. Hutchins氏らが発表した論文(*1)に記載されている「Intrusion Kill Chain」のことです。この論文では、攻撃者の行動について偵察から目的の実行までを7つのプロセスで分類、モデル化しています。

一方、ATT&CKは偵察から影響までを14のプロセスで分類、モデル化しています。ATT&CKの最初の2つのプロセス(偵察、リソース開発)まではCyber Kill Chainのプロセスとほぼ同じですが、3つ目の初期アクセス以降はもう少し細かく分類されています。

なお、ATT&CKの最初の2つのプロセスは、以前は「PRE-ATT&CK」という独立したドメインに位置付けられていましたが、ATT&CK バージョン8(2020年10月)でATT&CKの中に統合されました。

ATT&CKでは、これら14のプロセスを「戦術(Tactics)」と表現しています。攻撃者は、最初は偵察(Reconnaissance)によって攻撃対象の情報を収集し、やがて初期アクセス(Initial Access)で攻撃対象に侵入して次の戦術に移り、攻撃を進めていきます。そして攻撃者は、最後の影響(Impact)まで進め、最終目的を達成します。

場合によっては、戦術の途中の段階で目的が達成されれば、そこで中断することもあります。例えば、攻撃し侵入したサーバで次の攻撃先を探索し、水平展開して、次のサーバに攻撃を移すこともあります。

14の戦術の概要を表1に示します。

| 戦術(Tactics) | 概要 |

|---|---|

| 偵察(Reconnaissance) | 攻撃者が攻撃に必要な情報を収集しようとしている |

| リソース開発(Resource Development) | 攻撃者が攻撃に必要なツールや環境を作成しようとしている |

| 初期アクセス(Initial Access) | 攻撃者がネットワークに侵入しようとしている |

| 実行(Execution) | 攻撃者が悪意のあるコードを実行しようとしている |

| 永続化(Persistence) | 攻撃者が不正アクセスする環境を確保しようとしている |

| 権限昇格(Privilege Escalation) | 攻撃者がより高いレベルの権限を取得しようとしている |

| 防衛回避(Defense Evasion) | 攻撃者が検知されないようにしている |

| 認証情報アクセス(Credential Access) | 攻撃者がアカウントやパスワードを盗もうとしている |

| 探索(Discovery) | 攻撃者がアクセス先の環境を理解しようとしている |

| 水平展開(Lateral Movement) | 攻撃者がアクセス先の環境を移動しようとしている |

| 収集(Collection) | 攻撃者が目標に関心のあるデータを収集しようとしている |

| C&C(Command and Control) | 攻撃者が侵害されたシステムと通信して制御しようとしている |

| 持ち出し(Exfiltration) | 攻撃者がデータを盗もうとしている |

| 影響(Impact) | 攻撃者がシステムとデータを操作、中断、または破壊しようとしている |

| 表1 ATT&CKの戦術およびその概要 | |

ATT&CKが持つデータ/ナレッジ

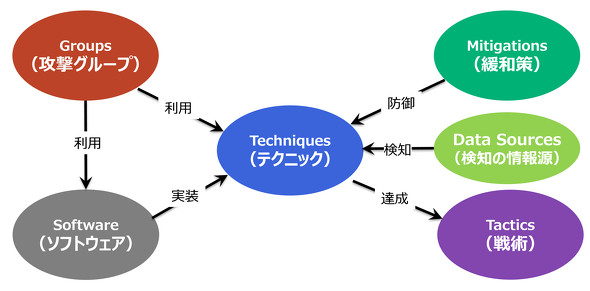

ATT&CKには、サイバー攻撃に関わるさまざまなデータが登録されており、それらを提供する機能も豊富です。最初に説明した14の戦術はその一要素でしかなく、これら多くのデータを組み合わせて使うことで効果的に脅威ベースアプローチを進めることができます。

ATT&CKの画面のメニューバーには大きく7つの表示メニューがあり、図2のデータを表示できるようになっています。

これらのデータはサイバー攻撃の行動を表すのに必要な要素であり、それらの関係性はMITREが公開している「MITRE ATT&CK: Design and Philosophy」を参考に図3のように示せます。

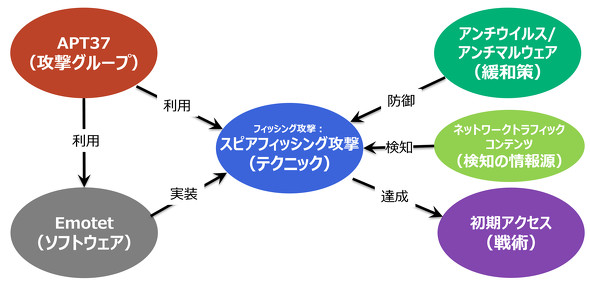

ある攻撃グループを例に、この関係性を図4のように説明できます。ここではスピアフィッシング攻撃(≒標的型メール攻撃)を例にします。この図4は「攻撃グループ『APT37』が『Emotet』を使ったスピアフィッシング攻撃によって初期アクセスを達成しようとする。これに対する防御策としてアンチウイルス/アンチマルウェアが考えられる。また、ネットワークトラフィックを情報源とした検知も考えられる」と理解できます。

ATT&CK Matrix(アタック マトリクス)

それではこれらのデータ/ナレッジをどのようにして使うのでしょうか?

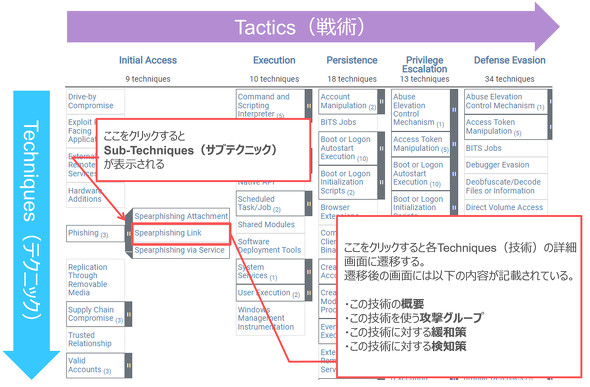

もちろんそのまま使うのもよいのですが、最も基本的かつ効果的なのは「ATT&CK Matrix」を使うことです。ATT&CK Matrixとは、攻撃の戦術(Tactics)をヨコ軸に、テクニック(Techniques)タテ軸にしたマトリクス形式の表です。テクニックによってはさらに詳細なサブテクニック(Sub-Techniques)に展開できます。

それぞれのテクニックには、概要、攻撃グループ、緩和策、検知策などが記載されており、ATT&CK Matrixと記載事項を整理すると図5のようになります。

ATT&CKがカバーするプラットフォーム 〜成長し続けるATT&CK

ここ近年、クラウドやコンテナといった技術が急速に普及してきましたが、ATT&CKではどのようになっているのでしょうか?

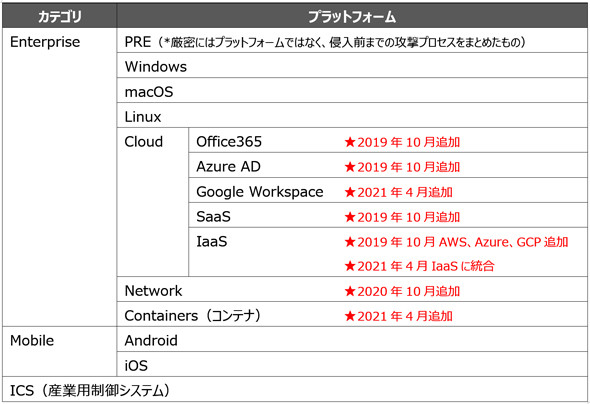

ATT&CKの中身は、大きくエンタープライズ、モバイル、ICS(産業用制御システム)の3つのカテゴリーに分類されており、そこからさらにプラットフォーム別に戦術やテクニックが登録されています。

ATT&CKは、攻撃のトレンドをアップデートのたびに反映しており、それに合わせる形で技術の進化も取り入れています。特にここ2、3年の変化は大きく、クラウドの内容が充実するとともに、コンテナも追加されるようになりました。

また、ATT&CKに登録されているデータ数はここ4年ほどで2倍ほどとなり、年々増加しています。ATT&CKはおよそ四半期ごとにアップデートされているので、攻撃グループやテクニックなどの最新状況を継続的に確認することが望ましいでしょう。

MITRE ATT&CKで何ができるのか――6つの利用方法

先述したMITRE ATT&CK:Design and Philosophyでは、ATT&CKの使用法について紹介しています。その内容を基に、6つの利用方法を紹介します(順序は変えています)。

【1】攻撃の疑似検証

ATT&CKは、一般的なサイバー攻撃の攻撃シナリオの作成ツールとして利用できます。また、特定の攻撃グループのプロファイルを、ATT&CKの中の情報から入手して作成できます。

【2】防御策のギャップ評価

ATT&CKは、企業内の既存のセキュリティ対策における妥当性を評価するために攻撃者の行動にフォーカスしたモデルとして利用できます。既存の防御策とATT&CKに登録されている防御策とのギャップ評価によって、企業のどの部分に脆弱性があるかを確認できます。

【3】SOCの成熟度評価

SOC(Security Operations Center)とは、サイバー攻撃の検知や分析、対応を行う組織のことで、自社内に設置することもあれば委託するケースもあります。ATT&CKは、サイバー攻撃の検知、分析、および対応においてSOCの有効性を判断する評価指標として利用できます。防御策のギャップ評価と似ていますが、こちらは検知策の評価が主な目的です。

【4】脅威インテリジェンスの強化

ATT&CKは、各企業で行われた脅威インテリジェンスの結果に対して、関連する情報を収集するのに役立ちます。例えばある攻撃グループの活動の疑いが検出された場合、関連する攻撃手法やソフトウェアを確認して対策強化に活用できます。

【5】レッドチーム演習

レッドチーム演習とは、演習としてサイバー攻撃を仕掛けて、これに対して適切な対応や防御ができるかどうかを検証するものです。ATT&CKは、レッドチーム演習の計画を作成してネットワーク内に配置する防御策を回避する方法を整理するツールとして利用できます。

【6】行動分析の開発

ATT&CKは、攻撃者の行動を分析することで未知の攻撃手法を見つけ、それらに対応する手法を開発するテストツールとして利用できます。

まとめ

今回は、ATT&CKの概要について解説しました。ATT&CKには、サイバー攻撃に関するさまざまなデータが格納されていますが、その情報量が多いために「何から始めればいいのか」「どこまでやればいいのか」と難しく感じる方も多いと思います。そのため、多くのデータの中から自社のシステムや目的に合った使い方が必要になってきます。

次回は、ATT&CKを有効に使うためのツール「ATT&CK Navigator」について解説します。

参考資料

- 「Finding Cyber Threats with ATT&CK-Based Analytics」

- 「Intelligence-Driven Computer Network Defense Informed by Analysis of Adversary Campaigns and Intrusion Kill Chains」

- 「MITRE ATT&CK: Design and Philosophy」

筆者紹介

戸田 勝之

NTTデータ先端技術株式会社 セキュリティ事業本部 セキュリティイノベーション事業部 セキュリティコンサルティング担当 担当課長

CISSP、情報セキュリティスペシャリスト、CEH、CISA

リスクアセスメント、個人情報保護、NIST対応、脅威インテリジェンス、セキュリティ監査など、多様な案件に従事。技術とマネジメント両面の視点で企業のセキュリティ課題解決を支援している。

永澤 貢平

NTTデータ先端技術株式会社 セキュリティ事業本部 セキュリティイノベーション事業部 セキュリティコンサルティング担当 チーフセキュリティコンサルタント

CISSP

プラットフォームに対するセキュリティ診断の経験を生かし、システムの技術面を重視したセキュリティコンサルティングを提供している。直近では、お客さまのシステムのセキュリティ監査や、脅威インテリジェンスを活用したリスクアセスメントなどの案件に従事。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

「MITRE ATT&CK」とは何か? どう利用すべきか?

「MITRE ATT&CK」とは何か? どう利用すべきか?

MITREは、Gartnerがよく問い合わせを受けるトピックだ。本稿では、MITRE ATT&CKのフレームワークについて説明する。 「Log4j」の脆弱性についてセキュリティリーダーが知っておくべきこと、すべきこと

「Log4j」の脆弱性についてセキュリティリーダーが知っておくべきこと、すべきこと

「Log4j」の脆弱(ぜいじゃく)性がもたらすリスクを理解し、関連する潜在的な脅威から企業システムを保護するための対策を把握する。 OSがCentOS 7かどうかを判定するサンプルで、SCAPの構成要素XCCDFとOVALの構造を理解する

OSがCentOS 7かどうかを判定するサンプルで、SCAPの構成要素XCCDFとOVALの構造を理解する

本連載では、グローバルスタンダードになっている「SCAP」(セキュリティ設定共通化手順)、およびそれを基にシステム構成や脆弱性の検査を行うためのOSSツール「OpenSCAP」や、その周辺の技術、用語などを紹介する。今回は、OSがCentOS 7かどうかを判定するサンプルで、SCAPの構成要素XCCDFとOVALの構造を理解する。