情報セキュリティの概要とトレンドをざっくり学ぼう:ビジネスパーソンのためのIT用語基礎解説

IT用語の基礎の基礎を、初学者や非エンジニアにも分かりやすく解説する本連載、第4回は「情報セキュリティ」です。ITエンジニアの自学用、エンジニアと協業する業務部門の仲間や経営層への解説用にご活用ください。

1 情報セキュリティとは

情報セキュリティとは、「情報の機密性」「完全性」「可用性」の3要素を確保することです。各要素の定義は以下の通りです。

- 機密性 ある情報へのアクセスを認められた人だけが、その情報にアクセスできる状態を確保すること

- 完全性 情報が破壊、改ざんまたは消去されていない状態を確保すること

- 可用性 情報へのアクセスを認められた人が、必要時に中断することなく、情報にアクセスできる状態を確保すること

情報セキュリティに対する脅威は時代とともに変化しており、常に最新の動向をキャッチすることが大切です。

2 一般的な情報セキュリティ対策

一般的な情報セキュリティ対策としては、以下が挙げられます。

アクセス制限

ユーザーや機器ごとに認証を行い、アクセス可能な情報や場所を制限することで、情報資産を守ります。認証の方法としては、「IDとパスワード」を用いた方法や「ICカード」を用いた方法、または静脈などの「生体情報」を用いた方法があります。また、近年はこれらの方法を複数組み合わせた「多要素認証」も一般的です。

マルウェア対策

コンピュータウイルスをはじめとしたマルウェア(悪意のあるソフトウェア)の対策としては、「ウイルス対策ソフトウェア」の導入が一般的です。ウイルス対策ソフトウェアは、「パターンファイル」と呼ばれるマルウェア検出に必要な情報を含んだデータベースを用いて、マルウェアを検出、駆除します。パターンファイルを使用する方式では、未知のマルウェアを検出できないという課題がありましたが、現在は「振る舞い検知」と呼ばれる、挙動からマルウェアを識別する方式も用いられています。

暗号化

情報システムが扱うデータは大きく2通りあります。ネットワーク上を流れるデータと、サーバやデータベースなどに蓄積されるデータです。いずれも「暗号化」することによりデータを秘匿できます。インターネット上を流れるデータは、SSL/TLSという仕組みを用いて暗号化されます(※1)。サーバやデータベース上のデータは、各製品の機能により暗号化します。

ネットワーク対策

ネットワーク機器やOS、クラウドサービスなどが持つ「ファイアウォール」という機能を用いて対策することが一般的です。ファイアウォールはIPアドレスやポート番号といった情報を利用して、通信を許可または拒否します。WebサイトやWebアプリケーションへのサイバー攻撃対策に特化した「WAF」(Web Application Firewall)は、近年よく利用されるネットワーク対策の一つです。

3 情報セキュリティの脅威

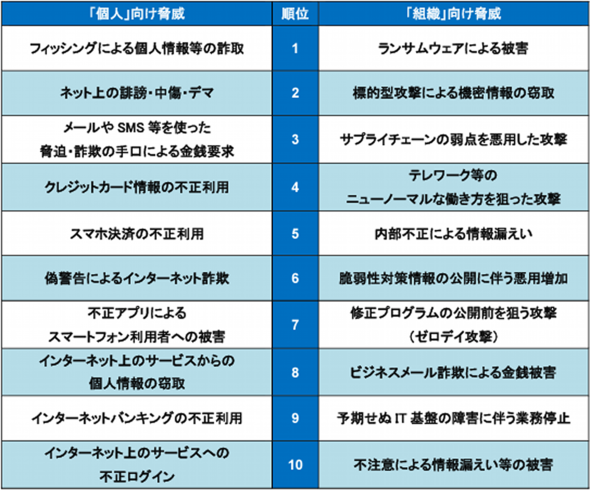

情報セキュリティに対する脅威は年々多様化し、その手法も高度になっています。IPA(情報処理推進機構)が公開している「情報セキュリティ10大脅威 2022」では、以下の通り脅威をランク付けしています。

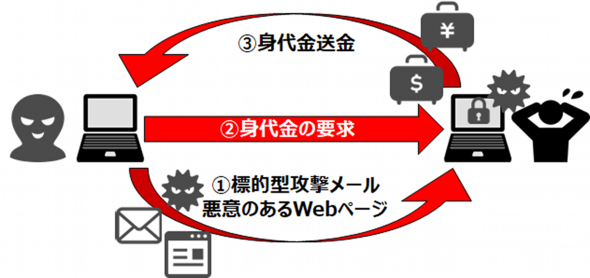

近年、特に世界的に被害が拡大している脅威が「ランサムウェア」です。感染すると、コンピュータ上のデータを暗号化するなど利用を制限した上で、制限の解除と引き換えに金銭を要求されることから、「身代金要求型ウイルス」と呼ばれています。

IPAでもランサムウェア対策特設ページを設けるなど、注意喚起しています(※2)。ランサムウェアの感染経路としては、不審なメールに含まれているリンクや添付ファイル、またはWebサイトやUSBメモリなどがあります。さらに、テレワークの普及に伴いVPN機器やリモートデスクトップを感染経路としたランサムウェア攻撃が増えており、注意が必要です。

4 セキュリティモデルの変化

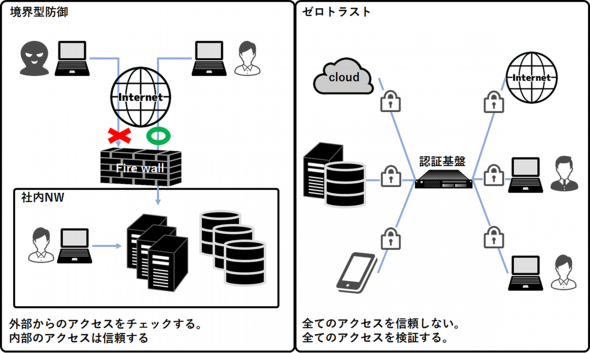

最後に、近年の情報セキュリティにおける変化をお伝えします。これまでのネットワークセキュリティ対策では、ネットワークを内部(社内ネットワーク)と外部(インターネット)に分けて考え、外部からのアクセスはチェックし、内部からのアクセスは信頼する「境界型防御」が一般的なセキュリティモデルとして採用されていました。

しかし、近年ではテレワークやクラウドサービスの普及により、外部ネットワークへの接続が必要となるケースや、重要なデータが社外に存在するケースが増えています。また、標的型攻撃をはじめとしたサイバー攻撃の高度化により、ITに関する知識やセキュリティへの意識が低い人を介して内部ネットワークに侵入されるケースもあり、内部であっても必ずしも信頼できない状況が発生しています。

そのような状況下において近年注目されているセキュリティモデルが「ゼロトラスト」です。ゼロトラストは、ネットワークを内部と外部で区別せず、全てのユーザー、機器を疑う点が特徴です。

日本政府でもゼロトラスト適用の検討は進められており、国内企業においても今後一層の普及が予想されます(※3)。

古閑俊廣

BFT インフラエンジニア

主に金融系、公共系情報システムの設計、構築、運用、チームマネジメントを経験。

現在はこれまでのエンジニア経験を生かし、ITインフラ教育サービス「BFT道場」を運営。

「現場で使える技術」をテーマに、インフラエンジニアの育成に力を注いでいる。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

ゼロトラスト、Digital Identity Wallet、Passkey――“デジタルアイデンティティー”の歴史と最新動向

ゼロトラスト、Digital Identity Wallet、Passkey――“デジタルアイデンティティー”の歴史と最新動向

2022年11月に開催された「ITmedia Security Week 2022 冬」の「クラウド&ゼロトラスト」ゾーンにおいて、パロンゴ 取締役 兼 最高技術責任者/LocationMind 取締役の林達也氏が「加熱する変容:デジタルアイデンティティー時代の基礎と次世代動向」と題して基調講演に登壇した。林氏がこれまで追いかけ続けてきたデジタル世界におけるアイデンティティーと、その変容について解説し、デジタルアイデンティティーの最新動向を紹介するセッションとなった VUCA時代のサイバーセキュリティを見通す、脅威インテリジェンスとゼロトラスト

VUCA時代のサイバーセキュリティを見通す、脅威インテリジェンスとゼロトラスト

デジタルトラストを実現するための新たな情報セキュリティの在り方についてお届けする連載。今回は、脅威インテリジェンスとゼロトラストについて解説する 「ソフトターゲット」「三重脅迫」――ランサムウェア攻撃の重要動向から見えてくること

「ソフトターゲット」「三重脅迫」――ランサムウェア攻撃の重要動向から見えてくること

Backblazeは、2022年第3四半期に起きたランサムウェア攻撃関連の重大動向として「ソフトターゲットへの脅威増大」「三重脅迫行為」「地政学的状況の影響」を公式ブログで紹介した サイバー犯罪の現場で起きている7つの変化とは

サイバー犯罪の現場で起きている7つの変化とは

プルーフポイントは2022年11月2日、2023年のサイバーセキュリティ予想を発表した。「暗号化だけでなくデータの窃取がランサムウェア攻撃の成功要素の一つとなる」など、7項目を予想した