自動化し、時間を操作せよ――日本シーサート協議会の又江原氏が考えるデジタル災害時代のセキュリティ運用とは:ITmedia Security Week 2023 冬

2023年12月4日、アイティメディアが主催するセミナー「ITmedia Security Week 2023 冬」の「セキュリティ分析/運用自動化」ゾーンで、日本コンピュータセキュリティインシデント対応チーム協議会(日本シーサート協議会)運営委員 又江原恭彦氏が基調講演「セキュリティ分析・運用の現在と未来における自動化と周辺環境」に登壇した。もはや事故ではなく「災害」と化しているサイバー脅威に対し、監視、運用にどう取り組んでいくかを語るセッションだ。本稿では、講演内容を要約する。

「デジタル災害」の時代に私たちはどう取り組むか

又江原氏はまず、数値で現状のセキュリティインシデントを俯瞰(ふかん)する。不正アクセスの事案として、2023年上期だけでもフィッシング報告件数は53万件超、インターネットバンキング不正送金も2300件を超え、サイバー事案の検挙件数は1181件と、1日当たり5〜6件発生していることを、警察庁の資料から引用する。

「攻撃者も技術革新のメリットを得て、生成AIの悪用や自動化によって攻撃効率を向上させ、引き続き“攻撃者圧倒的有利”な状況が続いている」(又江原氏)

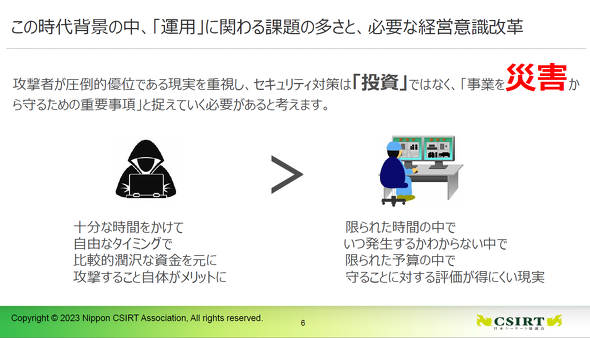

企業、組織は引き続き不利な上に、運用は引き続き軽視され続けている。攻撃者は十分な時間をかけ、自由なタイミングで攻撃を仕掛けられるが、対抗すべき組織内の運用チームは限られた時間、リソースの中、いつ起きるか分からない攻撃に備えればならない。守ることに対する評価が得にくいこともあり、経営者の意識改革が進まなければこの状況は打破できない。

「もはや単なる事故ではなく災害。今後はセキュリティを、事業を災害から守るためのものと捉える必要がある」(又江原氏)

唯一変えられる変数は「時間」

このような背景の中、運用の効率化を目指すには、唯一操作が可能な「時間」を鍵にしていかねばならない。そのためには、これまでは分けて考えられていた「セキュリティ監視/運用」と、「IT監視/運用」を、統合することの重要性を又江原氏は訴える。「これは、まだ一般的になっていない。実現には時間がかかるが、重要なポイントだ」

又江原氏は「セキュリティ監視/運用」および「IT監視/運用」の組み合わせの例を表として提示し、その概要と統合による目標効果を例示した。例えばこれまでセキュリティ監視/運用として行われてきた「ネットワーク全体の可視化」と、IT監視/運用の文脈で行われてきた「ネットワーク内の資産の可視化」を組み合わせることで、自社内における「アタックサーフェスポイントの可視化」につながる。

加えて、脆弱(ぜいじゃく)性情報の収集と管理を、IT資産の管理、設定情報の管理と統合することで、これまでセキュリティ事故の起点となっていたリスク発生ポイントを把握できる。また、外部脅威、内部脅威、公開/研究といった攻撃可能性情報の把握をソフトウェア資産の状況把握と統合すれば、リスクや影響範囲の判断と対策検討の役に立つ。

加えて又江原氏は、これらの「優先度」についても解説する。考え方の一つとしては、各事業者における「致命傷」とは何かがポイントとなる。「業種、業態によって多様な考え方がある。平常時に検討することが重要だ」(又江原氏)

このように監視/運用の統合はさまざまな組み合わせが想定できるが、自動化するポイントとして又江原氏は「人の判断が不要、もしくは人が対応することで間違いが起きやすいタスクを優先的に取り組むべし」と強調する。

「どの自動化においても100%の精度を出すことは難しいが、いまよりも良くなる部分、劇的に変化する部分を探せば、事業者にとっても相当自動化できるポイントがある」(又江原氏)

これらセキュリティ監視/運用とIT監視/運用を統合することについて、又江原氏は「最近はかなり現実的な製品もある」と評価する。

「アタックサーフェスポイントを可視化し、全体構成の中でどこが攻撃されそうか、リスク発生ポイントを可視化できれば問題点がかなり明確になる。専門の事業者がいなくても、事業ごとのシステム担当者目線でも分かるようになるのではないか」(又江原氏)

それを踏まえれば、これらの統合範囲をどう内製化するか、外部委託するかを判断できるようになる。

「外部の専門委託業者が、顧客の内部システムや顧客の業務の関連性まで把握し監視するケースはまれ。そのため、中の事情を知らねばならないものや事業における重要な部分については、自動化の精度を上げるには内製で仕上げる必要がある」(又江原氏)

逆に、外部委託する専門の事業者が得意な部分は、主に外部の状況を把握し、攻撃の可能性について動向、傾向を把握することだ。

「災害と考えれば自助努力だけでカバーが難しい部分もあるので、できれば事故が起きる前に、予防として相談先を決めておき、災害発生時の対応方法を決めておくことを含め、先に連携を図ることが重要だ」(又江原氏)

デジタル災害では「業界」全体の取り組みが重要となる

自然災害ならば発生したときに多くの報道がなされ、継続的に情報が提供されるだろう。しかし、デジタル災害ではまだ、報道がごく限られたものになるだけでなく、業界内における横の連携もまだ少ないのが現状だ。

又江原氏が所属する日本シーサート協議会も、各企業のCSIRT(Computer Security Incident Response Team:コンピュータセキュリティインシデント対応組織)が横のつながりとして連携し、情報を共有するための組織だ。加えて各業種ではISAC(Information Sharing and Analysis Center)が分野横断で設置されている。又江原氏はこれらの組織と連携し、情報を得て発信する重要性を強調する。

「運用の統合化や自動化においても他社がどのように取り組んでいるのかについて、連携の場を活用し、共有してほしい。また、セキュリティインシデントについても、同業者で同じような事故が発生する可能性が高いことを考えれば、同じ業界同士で情報共有することは重要だ」(又江原氏)

昨今では日本国内の病院で大きなランサムウェア被害が多発している。これについても原因となる脆弱性はさまざまな業界で問題となっているが、その危険度が共有されていなかったことが事故の増加につながっている。土砂災害などにおいては自治体でも情報共有が当たり前だが、今後はデジタル災害においても必要となるだろう。

「ISACや日本シーサート協議会などにぜひ参加してほしい。自分の業界にまだISACのような団体がなければ、設立に尽力してほしい。これも、重要な取り組みの一つだ」(又江原氏)

サイバー攻撃は、その考え方を変えねばならないフェーズに来ている。投資であるだけでなく「災害対策」として捉えること、そして段階的に運用のやり方も変え、経営者もその認識を変えていかねばならない。

「自動化を進め、内製の余裕を作ること。改めて自社の環境、そして運用状況を再把握することが重要だ。それができれば、セキュリティの定常的な作業は自動化でき、精度も高められる。外部から情報を得る活動のための時間も作れるようになる。日本シーサート協議会に限らず、業界内の共有や取り組みを主導する活動に、自ら参加していってほしい」(又江原氏)

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

「殿、ゼロトラストでござる!」から始まる城下町(企業ITインフラ)のデザイン方法

「殿、ゼロトラストでござる!」から始まる城下町(企業ITインフラ)のデザイン方法

2023年6月、ITmedia Security Week 2023 夏で、日本コンピュータセキュリティインシデント対応チーム協議会 運営委員長の萩原健太氏が「ゼロトラストを進められる組織とは?」と題して講演した。 クラウドは「注文住宅」、ゼロトラストは「友達作り」、製品導入がゴール?――“設計思想”で強化するセキュリティ

クラウドは「注文住宅」、ゼロトラストは「友達作り」、製品導入がゴール?――“設計思想”で強化するセキュリティ

2022年11月に開催された「ITmedia Security Week 2022 冬」の「クラウド&ゼロトラスト」ゾーンにおいて、日本コンピュータセキュリティインシデント対応チーム協議会 運営委員長の萩原健太氏が基調講演「クラウド活用とゼロトラストの考え方に流され過ぎていませんか?〜製品導入ではなく設計思想や方針がセキュリティを強化する〜」と題して講演した。「これはあくまで登壇者の私見も含めて」と前置きしつつ、さまざまなキーワードが飛び交うITセキュリティの世界において、もう一度主目的を思い出すきっかけとなる講演だった。その様子をレポートする。 「“あのとき”に何が起こり、どう対応したかが伝わっていない。記録もない」──CSIRTに潜む“ある”課題

「“あのとき”に何が起こり、どう対応したかが伝わっていない。記録もない」──CSIRTに潜む“ある”課題

日本シーサート協議会が2017年8月23〜25日にイベント「NCA 10th Anniversary Conference」を開催する。設立から10年を迎える同協議会は、同様にやや長く運用してきたCSIRTに浮上する「ある課題」を投げ掛けた。