近ごろよく耳にする「ゼロトラスト」の基本原則と構成要素をおさらいしよう:ビジネスパーソンのためのIT用語基礎解説

IT用語の基礎の基礎を、初学者や非エンジニアにも分かりやすく解説する本連載、第24回は「ゼロトラスト」です。ITエンジニアの学習、エンジニアと協業する業務部門の仲間や経営層への解説にご活用ください。

1 ゼロトラストとは

ゼロトラストは、「何も信頼しない」ことを前提としたセキュリティモデルです。

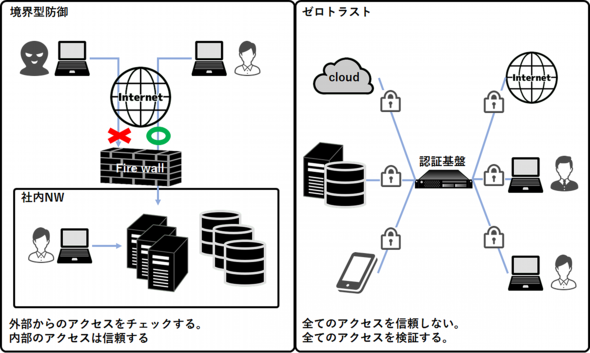

従来の、ネットワークの内部と外部に境界を作り、信頼された内部のネットワーク内の全てのユーザーやデバイスを信頼する「境界型セキュリティ」モデルとは異なり、ゼロトラストでは、ユーザーやデバイスがネットワークにアクセスする際に、常に身元確認(認証)と権限確認(認可)をし、そのアクセスが正当であることを証明する必要があります。これにより、内部不正などの脅威や不正アクセスからシステムを保護します。

ゼロトラストは、クラウド環境やテレワークが普及し、ネットワークの境界が曖昧になった現代において、より安全な情報保護の手段として注目されています。

2 ゼロトラスト登場の背景

従来の境界型セキュリティモデルでは「信頼できるネットワーク」と「信頼できないネットワーク」を区別していましたが、「信頼できるネットワーク」としていた内部からの脅威やサイバー攻撃が増加し、そのモデルがもはや最適ではないと考えられるようになりました。

特にクラウドやテレワークの普及により、従来のネットワーク境界が曖昧になり、全ての接続やリソースを同等に管理する必要性が生じました。このような背景から、ゼロトラストは「何も信頼しない」という前提に基づく新たなセキュリティモデルとして登場しました。

3 ゼロトラストの基本原則

ゼロトラストは、「何も信頼しない」という前提に基づき、全てのアクセスリクエストに対して厳格に検証することを基本原則とします。

この原則の中心には、「決して信頼せず、常に確認する(Never Trust, Always Verify)」という考え方があります。具体的には、ユーザーやデバイスがネットワークやシステムにアクセスする際に、必ず認証と認可を行い、そのアクセスが正当であることをリアルタイムで確認します。

また、ネットワーク内の全ての通信は暗号化され、ネットワークを細かく分割することで、各リソースへのアクセスを最小限に抑えます。さらに、常に監視とログ記録が行われ、異常な活動や不正アクセスが検出された場合には即座に対処できる体制を整えます。

このような仕組みによって、ゼロトラストは内部、外部を問わず、あらゆる脅威からシステムを保護します。

4 ゼロトラストの構成要素

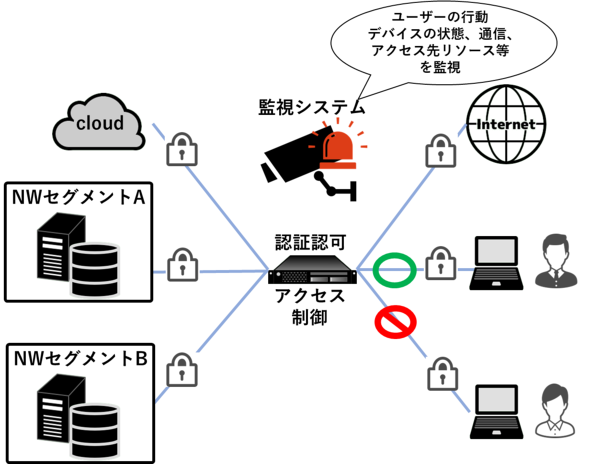

以下の構成要素が連携することで、ゼロトラストは高度なセキュリティを提供します。

4.1 認証と認可

認証はユーザーやデバイスの身元を確認するプロセスで、認可はそのユーザーがアクセスできる権限を確認するプロセスです。両者を組み合わせて、アクセスを厳格に管理します。

4.2 ネットワークセグメンテーション

ネットワークを複数の小さな領域に分割し、各領域へのアクセスを制限することで、攻撃がネットワーク全体に広がるリスクを抑えます。過度に分割すると管理が複雑になり運用コストが増加するため、バランスを取ることが重要です。

4.3 リアルタイム監視とロギング

システムやネットワーク内のアクティビティーをリアルタイムで監視し、ログに記録することで、異常な動きや不正アクセスを早期に検出し、対応可能にします。不要なログの削除や、発報するアラートの精査が重要であり、それらを怠るとストレージ容量の圧迫や重要なアラートの見逃しなどのリスクが増加するため、注意が必要です。

4.4 アクセスポリシーの管理

誰がどのリソースにアクセスできるかを定義し、その権限を動的に管理します。適切なポリシーの設定により、状況に応じた最適なセキュリティ対策を実現します。

5 ゼロトラスト導入によるメリットと課題

5.1 メリット

ゼロトラストは、内部、外部の脅威に対して常に認証と検証を行うため、不正アクセスやデータ漏えいのリスクを大幅に軽減できます。また、ユーザーやデバイスごとに個別のアクセスポリシーを設定できるため、テレワークやクラウドサービスなど、最新の職場環境に最適化されたセキュリティを実現できます。

5.2 ゼロトラスト導入における課題

ゼロトラストの導入には高度な技術力とコストが必要で、従来のシステムやネットワークの大規模な見直しが必要となります。適切なツールやセキュリティ製品の選定、投資も必要となり、導入のハードルが高いことが大きな課題といえます。

また、ユーザーによっては多段階認証や細かいアクセス制御が煩雑に感じられることがあり、適切な教育も求められます。これらの課題を考慮した上で、ゼロトラストの導入を成功させるためには、計画的かつ段階的に進める必要があります。

6 今後の展望

ゼロトラストは世界的に需要が高まっており、日本国内でも導入を進める企業が増加しています。テレワークなどの働き方の多様化や、クラウドの普及を背景にゼロトラストの重要性は増しており、今後も需要は高まっていくことが予想されます。

また、日本政府の情報システムでもゼロトラストの適用検討が進められており、企業のみならず、政府や自治体でも適用が進んでいくものと思われます。

古閑俊廣

BFT インフラエンジニア

主に金融系、公共系情報システムの設計、構築、運用、チームマネジメントを経験。

現在はこれまでのエンジニア経験を生かし、ITインフラ教育サービス「BFT道場」を運営。

「現場で使える技術」をテーマに、インフラエンジニアの育成に力を注いでいる。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

「殿、ゼロトラストでござる!」から始まる城下町(企業ITインフラ)のデザイン方法

「殿、ゼロトラストでござる!」から始まる城下町(企業ITインフラ)のデザイン方法

2023年6月、ITmedia Security Week 2023 夏で、日本コンピュータセキュリティインシデント対応チーム協議会 運営委員長の萩原健太氏が「ゼロトラストを進められる組織とは?」と題して講演した。 「人とパケットは違う」――セキュリティの一線で活躍するエンジニアが語る「本当の信頼」とは

「人とパケットは違う」――セキュリティの一線で活躍するエンジニアが語る「本当の信頼」とは

「ゼロトラスト」のコンセプト発案者であるPalo Alto NetworksのJohn Kindervag(ジョン・キンダーバーグ)氏。農場の仕事に比べたらITの仕事は楽と笑顔で語る同氏がセキュリティに出会い、やがてゼロトラストという考えに至ったきっかけとは何だったのか。 「このままゼロトラストへ進んでいいの?」と迷う企業やこれから入門する企業も必見、ゼロトラストの本質、始め方/進め方が分かる無料の電子書籍

「このままゼロトラストへ進んでいいの?」と迷う企業やこれから入門する企業も必見、ゼロトラストの本質、始め方/進め方が分かる無料の電子書籍

人気連載を1冊にまとめてダウンロードできる@ITの電子書籍。第122弾は、連載『働き方改革時代の「ゼロトラスト」セキュリティ』。ゼロトラストへの移行を既に進めている企業はもちろん、これから始める企業も入門書として参考になるはずです。