流行中の「ClickFix」、そしてより厄介な「FileFix」とは何者? 何が厄介?:デジタルアーツがマルウェアに感染させる仕組みをレポート

デジタルアーツは、インフォスティーラーに関するセキュリティレポートを発表した。インフォスティーラーに感染させる手法として、「ClickFix」と、その派生版の「FileFix」が流行中だという。

デジタルアーツは2025年7月29日、インフォスティーラー(情報窃取マルウェア)に関するセキュリティレポートを発表した。レポートでは、インフォスティーラーに感染させる手法として猛威を振るっている「ClickFix」と、その派生版の「FileFix」についてその仕組みを説明している。

ClickFixとは何者? 何が厄介?

ClickFixは、人をだますことで不正な操作をさせたり情報を窃取したりするソーシャルエンジニアリングの一種で、Webページに偽の警告や偽のCAPTCHAなどを出してその解決策(Fix)を表示し、それを信じたユーザーにPCを操作させ、マルウェアに感染させる。

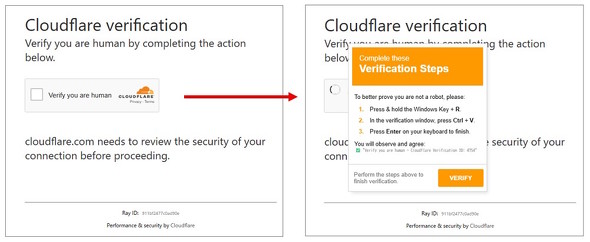

デジタルアーツが2025年7月に確認したClickFixの例は、「Cloudflare Turnstile」というサービスを模倣したもの。このサービスは、Webサイトを保護するため、ユーザーにクリックを促し、機械的なアクセスでないことを証明させるページを表示する。本来のCloudflare Turnstileでは、問題がなければオリジナルのWebサイトに遷移するのだが、ClickFixを組み込んだページではユーザーがクリックしたときにクリップボードにコマンド文字列がコピーされ、ユーザーには証明ステップと称して表示した手順に沿って実行するように促す。

その手順(指示)は、以下の3つ。

- [Windows]+[R]キー

- [Ctrl]+[V]キー

- [Enter]キー

つまり、Windows+Rキーで「ファイル名を指定して実行」を表示して、Ctrl+Vキーでクリップボードの内容を貼り付け、Enterキーでそれを実行する、というもの。

あらかじめクリップボードに格納されていたコマンドで外部URLに接続し、そこに記載された新たなコマンドを実行する。実行されたコマンドは、別の外部URLに接続してマルウェアをダウンロードし、感染させる。デジタルアーツは、このマルウェアが「Rhadamanthys」というインフォスティーラーであることを確認したとしている。

この方法は「Windows PowerShell」(以下、PowerShell)や「ファイル名を指定して実行」などOSの標準機能を使って悪意のあるコマンドを実行してマルウェアをダウンロードさせるため、Webブラウザのセキュリティ機能を回避できる。さらに、OSの標準機能は、利用の禁止や制限などの対策がされにくい。

ClickFixよりも気付かれにくいFileFix

一方、FileFixは、その存在が2025年6月23日に発表されたClickFixの派生版。同年7月3日には、実際に攻撃に悪用されたことが観測されている。

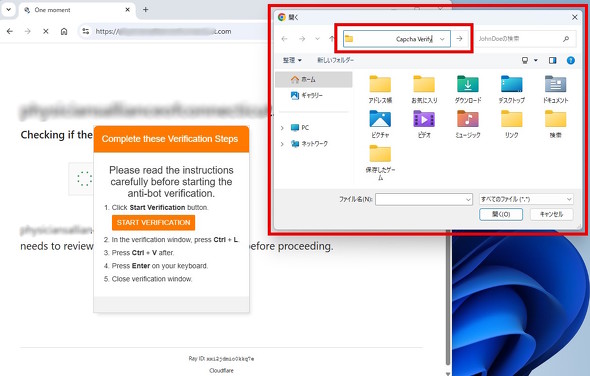

FileFixは、WebブラウザからWindowsのエクスプローラーを起動し、エクスプローラーのアドレスバーに悪意のあるコマンドをコピーさせて、実行する。手順はClickFixとほぼ同じだが、「ファイル名を指定して実行」を開くのではなく、ブラウザからエクスプローラーを開いて、そのアドレスバーに悪意のあるコマンドを貼り付けて実行させる点が異なる。

ClickFixでは「Windows+Rキーを押させる」(ファイル名を指定して実行を開かせる)という手順が、FileFixではユーザーがWebサイトでクリックしたときにエクスプローラーを開き、ユーザーに[Ctrl]+[L]キー(エクスプローラーのアドレスバーにフォーカスを移動)を押させる点が異なる。その後、あらかじめクリップボードに格納してあった悪意のあるコマンドをCtrl+Vキーで貼り付け、Enterキーで実行させる手順は同じだ。このとき、貼り付けた後のアドレスバーには「Capcha Verify」の文字しか見えないが、無意味なスペースやもっともらしい文字列を加えて末尾の部分だけを表示させ、実行コマンドが気付かれないようにしている。

デジタルアーツによると、以前流行した「Emotet」のようにメール受信者をだましてマクロを実行させるように仕向ける方法は、Microsoftの仕様変更によって、ダウンロードしたファイルやメールの添付ファイルではマクロを簡単に実行できないように対策されたため、マルウェア感染の成功率が下がった。有効だったマルウェア感染手法がつぶされたことによって、攻撃側はいかにして防御策を潜り抜けるのか試行錯誤を繰り返し、その結果、成功した手法の一つがClickFixだ。デジタルアーツでは、人をいかにしてだますかというところに攻撃者は注目していると注意を促している。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

誰もが避けられない“認証”操作が攻撃ポイントに? ESETが偽CAPTCHAの脅威と対策を解説

誰もが避けられない“認証”操作が攻撃ポイントに? ESETが偽CAPTCHAの脅威と対策を解説

ESETは偽CAPTCHAの脅威と対策を公式ブログで解説した。Webサイト閲覧時に“CAPTCHAチャレンジ”を求められることがあるが、指示に従順過ぎるとトラブルに巻き込まれる可能性が高い。 認証やユーザー操作なしで悪用できる脆弱性対応を含む Microsoftが2025年8月セキュリティ更新プログラムを公開

認証やユーザー操作なしで悪用できる脆弱性対応を含む Microsoftが2025年8月セキュリティ更新プログラムを公開

Microsoftは2025年8月の月例セキュリティ更新プログラムを公開した。CVSS基本値が9.8の脆弱性対応が含まれているため早急な対応が必要だ。 ランサムウェア攻撃被害が中小企業で増加、完全復旧できない企業が7割 「サイバーリカバリー」のポイントとは

ランサムウェア攻撃被害が中小企業で増加、完全復旧できない企業が7割 「サイバーリカバリー」のポイントとは

警察庁の調査によると、ランサムウェア被害の報告件数が中小企業を中心に増加傾向にある。攻撃を完全に防げない今、求められるのはシステムやデータを復旧するプロセスを迅速化する「サイバーリカバリー」の取り組みだ。 InfoStealerにクッキーを盗まれるとログイン不要の正規侵入が起こる――「セキュリティのアレ」の3人が明かす、認証認可を狙う新たな手口の現状とは

InfoStealerにクッキーを盗まれるとログイン不要の正規侵入が起こる――「セキュリティのアレ」の3人が明かす、認証認可を狙う新たな手口の現状とは

2025年5月27日、ITmedia Security Week 2025 春で、インターネットイニシアティブ 根岸征史氏、SBテクノロジー 辻伸弘氏、脅威情報分析チーム LETTICEのpiyokango氏がパネルディスカッション「認証認可唯我独尊 第弐章」に登壇した。ポッドキャスト「セキュリティのアレ」でおなじみのメンバーは今回、2024年の「認証認可唯我独尊」の続編に当たる内容で議論を交わした。