正規ドメインを装い、内部メールに見せかけるフィッシングが急増 Microsoftが警鐘:人事やパスワード切れの連絡に注意

Microsoftは、組織のドメインを偽装し、内部からのメールを装うフィッシング攻撃に関する最新の調査結果を発表した。攻撃者は複雑なメールルーティングや不適切な設定を悪用しており、認証情報の窃取や金銭詐欺につながっているという。

Microsoftの脅威インテリジェンスチームは2026年1月6日(米国時間)、組織のドメインを偽装して内部からのメールに見せかけるフィッシング攻撃に関する最新の調査結果を公開した。

脅威アクター(攻撃者)は、複雑なルーティングや誤設定されたなりすまし保護機能を悪用し、あたかも組織内部から送信されたかのように見えるフィッシングメールを送信している。このような手口は2025年5月以降、特に多く使われるようになっているという。

偽装内部メールによるフィッシング攻撃の実態

攻撃者は、内部メールを装う手口を使い、「Tycoon2FA」などの「サービスとしてのフィッシング」(PhaaS:Phishing as a Service)プラットフォームと関連するさまざまなフィッシングメッセージを配信している。これらのメッセージは、正規の社内連絡を装ってユーザーを欺くもので、代表的な偽装内容には以下がある。

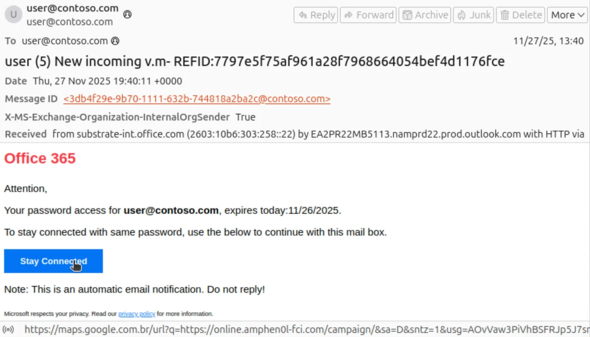

- ボイスメールの通知

- 共有ドキュメントのリンク

- 人事部門(HR)からの連絡

- パスワードのリセットまたは期限切れ

これらの攻撃は特定の組織を狙ったものではなく、さまざまな業界や垂直市場の組織に対して無差別に送信される性質を持っている。組織に対する金銭詐欺を目的としたキャンペーンも確認されている。

この攻撃手口は、「Microsoft 365」に含まれる法人向けメールサービス「Exchange Online」のMXレコード(Mail Exchanger Record:受信メールの配送先を指定するDNS<Domain Name System>設定)が「Office 365」を直接指しておらず、なりすまし対策が適切に構成されていない環境で悪用されやすい。

MXレコードがOffice 365を直接指しているテナントは、Exchange Onlineに標準搭載されているなりすまし検出機能によって保護されているため、この手法による被害を受けることはない。

偽装メールによる認証情報の窃取

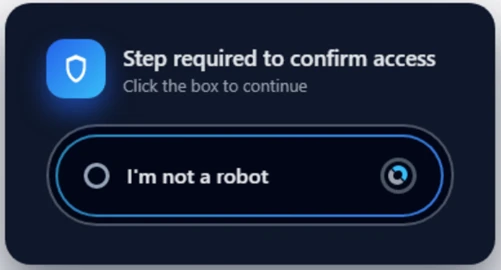

Tycoon2FAなどのPhaaSは、多要素認証(MFA:Multi-Factor Authentication)を回避する「AiTM」(Adversary-in-the-Middle、中間者攻撃)型のフィッシング機能を備えている。

2025年10月には、Microsoftのメールセキュリティ対策製品「Microsoft Defender for Office 365」が、Tycoon2FAに関連する1300万通以上の悪質なメールをブロックした。

偽装メールの多くは、受信者のメールアドレスが送信元(From)と宛先(To)の両方に使用されている。メールヘッダを分析すると、以下の特徴が見られる。

- SPF(メールが正規の送信元サーバから送られてきたかどうかを検証する仕組み)やDMARC(メールを受信側でどう扱うかを送信ドメイン側が指定できる仕組み):「fail」(失敗)

- DKIM(メールが送信途中で改ざんされていないこと、送信ドメインが正当であることを暗号署名で検証する仕組み):「none」(署名なし)

- 「X-MS-Exchange-Organization-InternalOrgSender」(組織内部の送信者によるメール):「True」

- 「X-MS-Exchange-Organization-MessageDirectionality」(受信メールか送信メールかの判定):「Incoming」

- 「X-MS-Exchange-Organization-AuthAs」(どの認証主体として扱ったか):「Anonymous」(外部の匿名送信者)

適切な設定が行われていないテナントでは、認証に失敗してもアクションが実行されない「reason 905」や、迷惑メールフォルダに振り分けられる「reason 451」といったステータスがヘッダに記録される。

攻撃メールに含まれるリンクには、攻撃者が制御するドメインへリダイレクトさせるために、「Googleマップ」のURLなど正規のサービスを装ったリンクが悪用される。リンクをクリックすると、偽のセキュリティチェックに見せかけたカスタムCAPTCHA(完全自動公開チューリングテスト)ページが表示され、それを通過した後に、ユーザーの認証情報を入力させるフィッシングページへ誘導される仕組みになっている。

偽装メールによる金銭詐欺

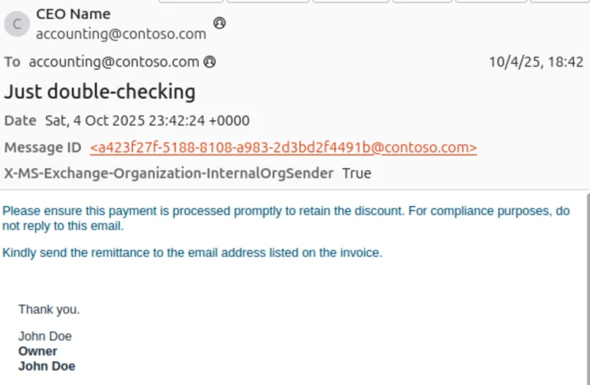

Microsoftは、偽装メールを用いた金銭詐欺も確認している。これらのメッセージは、組織の最高経営責任者(CEO) などの経営幹部と、支払い請求者や会計部門との間のメールスレッドを装って作成されている。

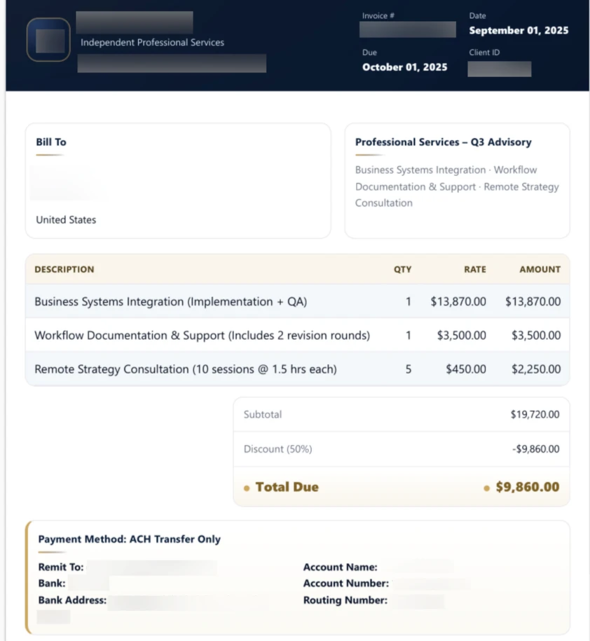

詐欺メールでは、偽の請求書への支払いを促すために「割引を維持するために迅速な処理が必要」といった緊急性をあおる文言が使用される。具体例として確認されたメッセージには、以下の3つのファイルが添付されていた。

- 偽の請求書(数千ドルの支払いを要求)

- IRS W-9フォーム(銀行口座開設に悪用された個人の情報を含む)

- 偽の銀行からの書面(請求書と同じ口座情報を提供し、信頼性を高めるためのもの)

確認された偽の請求書の例では、合計9860ドル(約154万8000円<1ドル=約157円の為替レートで換算>)の支払いが要求されていた。こうした詐欺の被害に遭うと、攻撃者によって資金が迅速に移動されるため、回復不可能な多額の金銭的損失を被る可能性がある。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

Windows「死のブルースクリーン」で誘導、正規ツールで検知を回避するClickFix攻撃

Windows「死のブルースクリーン」で誘導、正規ツールで検知を回避するClickFix攻撃

Securonixの脅威調査チームは、ステルス性の高い攻撃キャンペーン「PHALT#BLYX」を解析した。偽のブルースクリーンを表示して悪意あるコードを実行させるソーシャルエンジニアリング手法を用いる手口が判明した。 「Claude Cowork」にファイル流出の脆弱性 巧妙な間接的プロンプトインジェクションの具体的な中身

「Claude Cowork」にファイル流出の脆弱性 巧妙な間接的プロンプトインジェクションの具体的な中身

Anthropicが公開したAIエージェントのプレビュー版「Claude Cowork」に、ローカルファイル流出の脆弱性が存在することが分かった。巧妙な間接的プロンプトインジェクションを駆使しているという。 「基本を忘れてはならない」 優先すべき4つのセキュリティ戦略をMicrosoftが提言

「基本を忘れてはならない」 優先すべき4つのセキュリティ戦略をMicrosoftが提言

Microsoftは、予防可能な攻撃が多くの被害を生んでいる現状を踏まえ、サイバー攻撃対策として優先すべき4つの戦略を公開した。