最終回 ハードウェアによるPC保護

竹井 淳

インテル株式会社

技術政策本部シニアリサーチャー

TCG日本支部共同代表

小池 浩之

インテル株式会社

技術本部 アプリケーションエンジニア

2011/1/6

「盗んだら最後、二度と起動しないPC」も設定可能

「盗んだら最後、二度と起動しないPC」も設定可能

ソフトウェアをベースにした盗難・紛失対策では、ハードディスクの交換やOSの再インストールなどにより、対策が無効化される危険性も否めない。だがインテルATをはじめとするハードウェアベースの対策では、そうした可能性を抑えることができる。もし窃盗犯が、PCに施された紛失・盗難対策を回避しようと下手にソフトウェア周りをいじったりすれば、逆にシステムがロックされるなど“より機密性の高い状態に倒れる”ことになるのだ。このあたりはハードウェアベースの対策の優位点の1つといえるだろう。

ユーザー自身がPCの紛失/盗難に気付いた場合は、まずユーザーがIT管理者にその旨を連絡し、連絡を受けたIT管理者が管理サーバに接続されたコンソール上で、対象PCを「盗難状態」と設定する。そして、対象PCが次に管理サーバとランデブーを実行した際に、「盗難状態」の設定がクライアント・エージェントによって読み込まれMEに渡されることで、システムは盗難モードに移行し、あらかじめ設定された前述の各種アクションを取ることになる。

場合によっては、ユーザーが長期不在の間にPCを盗まれたり、あるいはどこかに置き忘れて、気付かないうちに他人の手に渡るなどの事情で、紛失・盗難に気付くのが遅れる場合もあるだろう。そのような際でも、前述のようにサーバとの定期通信が通常通り行われなければ、遅かれ早かれDTimerが時間切れを起こし、いわば“自律的に”盗難モードに移行する。

つまり、ネットワーク接続やソフトウェア・エージェントに依存せず、PCが自ら盗難モードに移行するという動作がハードウェア自体に組み込まれている。

例えば、再販を目的にした窃盗犯がPCを盗み出した後、慎重を期して、ネットワークに接続したり、電源を入れたりといった操作を一切行わなくても、盗難モードへの移行は回避できない。たとえ再販業者に持ち込んでも、盗んだPCは起動すらせず、まるで価値のないものになるだろう。そうすれば、再販業者もPCの買い取りに慎重になるだろうし、盗難行為に対する抑止効果も期待できる。

また、対応ソフトウェアの提供する「Preboot Authentication Module」(PBA)と呼ばれる認証画面との連携機能も備えている。ディスク暗号化ソフトウェアなどでよく見られる、OS起動前に表示される認証画面で、あらかじめ設定された回数以上にログインに失敗した場合に、すぐにPCを盗難モードに移行させることが可能なのだ。

以上のようにインテル ATでは

- IT管理者による設定

- 定常通信失敗によるDTimerの時間切れ

- PBA画面での認証失敗

という3種類のトリガーにより、PCを盗難モードに移行させることができる。さらに特定の3Gモジュールを実装したPCでは、SMSメッセージをサーバから送信することでPCを盗難モードに移行させることも可能であり、柔軟かつ堅牢な運用が可能になっている。

迅速な復旧作業も可能に

迅速な復旧作業も可能に

インテル ATのもう1つの特徴として、PCが本来の持ち主の手元に戻ってきた場合の復旧作業が非常に容易に行えることが挙げられる。

既存のソフトウェア・ベースのソリューションの場合、そのほとんどがPC上のデータを実際に消去してしまい、たとえPCが持ち主の手元に戻ったとしてもOSから再インストールし、さらにバックアップしておいたデータをバックアップデバイスから復旧し直して……といった作業が必要になるのが一般的だ。

PCが手元に戻ってから使い始めるまでに、最低でも半日から1日かかることになり、その間は何もできなくなる。ユーザーの生産性や実ビジネスに対するインパクトを考えると、その影響は少なくない。実際に紛失・盗難に遭った場合はともかく、何らかの誤操作などでデータを消去してしまった場合は目も当てられない。

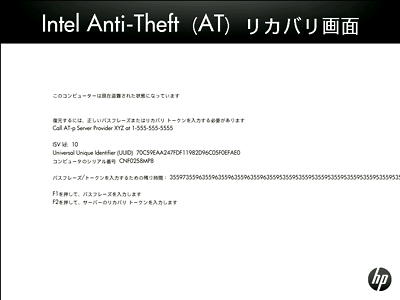

インテル ATの場合、あらかじめ設定しておいたパスフレーズを入力することで、システムを瞬時に通常状態に移行させることが可能である。前述した「ブロブ」に暗号鍵や認証情報などを置いておいた場合でも、紛失・盗難時にこれらの情報を「隠す」という設定にしておけば、通常状態に戻すと同時に情報へのアクセスも可能になり、PCを完全に以前の状態に復帰させることが可能だ。

|

| 図3 手元に戻ったPCを通常状態に復帰させる画面 |

パスフレーズをユーザーに管理させることによる運用の面倒さや情報漏れの可能性を避けたければ、管理コンソール側で生成可能な、一度限り有効なワンタイムトークンを使ってシステムを通常状態に復帰させることもできる。さらに特定の3Gモジュールを搭載したPCであれば、復帰用のワンタイムトークンをSMSメッセージとしてPCに送信し、通常状態に復帰させることまで可能である。

これらの機能を使用することで、ユーザーがPCを使用できない時間を可能な限り短くし、生産性へのインパクトを最小限に抑えることができるのだ。

このようにシステム・ハードウェア自体に紛失・盗難対策のための基本機能を組み込み、ソフトウェア製品と組み合わせることで、従来のソフトウェア・ベースのソリューションだけでは成し得なかったレベルの堅牢なセキュリティ性とユーザーの利便性を高い次元で実現するのがインテル ATの目指すところである。

◆

以上、3回に渡って説明してきたが、前回紹介したOPAL対応のハードディスクやAES-NI対応の暗号化ソフトウェア、さらにインテル AT対応のPCといった、ハードウェアベースのテクノロジを適切に組み合わせれば、ソフトウェアだけの対策に頼る場合に比べ、強固なセキュリティを実現することができる。

最近では、情報漏えいを恐れるあまり、モバイルPC本来の目的である「いつでもどこでも最高の生産性を実現する環境」を犠牲にするケースも散見されるが、これでは本末転倒だ。最新のセキュリティ技術を最大限活用し、生産性とセキュリティを両立したモバイルコンピューティングを実現、享受していただきたい。

| Profile |

| 竹井 淳(たけい じゅん) インテル株式会社 技術政策本部シニアリサーチャー TCG日本支部共同代表 1990年よりインターネットの運用、研究に従事。衛星回線をインターネットで活用するための研究、標準化などを担当したのち、約3年間ISP事業立ち上げのために事業会社へ出向。 2005年より現職にて技術政策や標準技術にかかわる業務に従事。通信技術からセキュリティ技術およびプライバシー保護など広範囲に日本および世界の技術政策をカバーする。 TCGにおいては、世界で最初となる地域支部の設立にかかわり、現在富士通研究所の小谷氏とともに共同代表を務める。 TCGの日本支部は、世界最先端のIT環境である日本においてTCG技術の普及を助けるための非営利の団体として活動を続けている。 |

| Profile |

| 小池 浩之(こいけ ひろゆき) インテル株式会社 技術本部 アプリケーションエンジニア 1987年より業務アプリケーション・システムの設計・開発に従事。10年間のSE経験を経て1996年にインテル入社。クライアント管理ソフトおよびネットワーク機器の営業技術を担当したのち、サーバ関連ソフトウェア技術者としてIPMI、InfiniBand、EFIなどの実装につき国内PCメーカーを支援。 2006年のインテルvProテクノロジー発表以降、現職にてPCメーカー、ソフトウェア・メーカー、システム・インテグレータ、企業IT部門に対する開発支援、技術情報の提供および布教活動に従事。企業におけるクライアントPC管理戦略についての情報発信を行う。 現在はPCの紛失・盗難対策のための要素技術であるインテル・アンチセフト・テクノロジーの実装・開発支援を担当し、同技術の普及活動に注力している。 |

2/2 |

| Index | |

| ハードウェアによるPC保護 | |

| Page1 徹底した保護を実現するハードウェアベースのテクノロジ 独立したコントローラや対応ソフトウェアと連動 「盗難状態」を識別する仕組み |

|

| Page2 「盗んだら最後、二度と起動しないPC」も設定可能 迅速な復旧作業も可能に |

|

| “ノートPC使わない”以外の盗難防止策 連載インデックス |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|