第3回 徹底解剖、アプリケーション識別と制御技術

乙部幸一朗

パロアルトネットワークス合同会社

技術本部長

2011/9/13

| プライベートのみならず、仕事においても、FacebookやTwitterといったソーシャルネットワーキングサービスを使うのが当たり前になってきたが、それに伴い、新たなリスクが生まれている。この連載では、新しいアプリケーションとうまく付き合いながら、脅威に対策する方法を探る。(編集部) |

前回は、企業を取り巻くアプリケーションの増加とそれらを踏み台にした脅威に対応するためのセキュリティ製品として、ファイアウォールとIPS(不正侵入防御)の2つを紹介した。今回は、アプリケーション識別および制御を行うに当たって、これら2製品の技術的な違いについてもう少し踏み込んで紹介していきたい(編注:ファイアウォールベンダとしての立場からの解説となります)。

出入国審査官が判断基準とする3つの情報

出入国審査官が判断基準とする3つの情報

仕事の関係上、「ファイアウォールとIPSの違いは何だと思いますか?」と尋ねることが多い。するとほとんどの人が「IPSはファイアウォールで防げない攻撃を防ぐことができます」と答える。

そこで「IPSにファイアウォール以上の仕事ができるのであれば、IPSさえあれば、ファイアウォールは必要ないのではないですか?」と重ねて質問すると、答えに詰まってしまう場合が多い。

中には「ファイアウォールはIPSが持っていないNATやVPNなどの機能を持っているから必要だ」と答える人もいるが、これは正しいけれど満点の回答ではない。ファイアウォールとIPSの本質的な違い、それは通信制御の仕組みにある。

話を分かりやすくするために、あなたが仮に出入国審査官だとしよう。あなたは、自分の国にやってくる(または出ていく)多くの旅行者をチェックしなければならない。では、次々とやってくる人を通すか通さないかという判断は、何の情報を基に行えばよいのだろう。

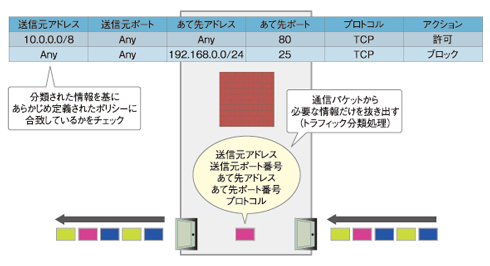

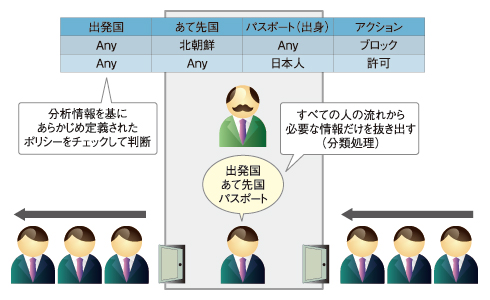

おそらく審査の際に必要となるのは、どこの国から来て、どこの国へ向かうのか、それからパスポート/査証といった情報である。その人の趣味や恋愛対象といった情報はいちいち確認している暇はないし、知る必要もないはずだ。ここから、審査官に求められるのは、旅行者を大きく3つ(出発国、目的国、パスポート)の情報で分類して、これらの情報を基に可否を判断するという処理であることが分かる(図1)。

|

| 図1 出入国審査官の分類処理と制御のイメージ |

ファイアウォールが行っている通信制御は、まさにこれと同じく、トラフィックの分類処理が基本となる。

まず、やってくる全ての通信から、送信元アドレスやポート番号(出発国)、宛先アドレスやポート番号(目的国)、プロトコル(パスポート)といった情報を抜き出して分類し、これらの情報から通信の可否を判断するのだ。ここではパケットの中身にどのようなデータが含まれているかは分からないし、知る必要もない。

簡単にいえば、このような分類に基づく情報を基に、あらかじめ定義されたポリシーを確認し、該当パケットを許可するかブロックするかを判断するのが、ファイアウォールで行われる通信制御の仕組みである(図2)。これによって「特定の通信だけを通さない」(例:北朝鮮への渡航は禁止)という制御だけでなく、逆に「特定の通信だけを通す」(例:日本人だけは出国を許可する)ことも可能となる。

| 図2 ファイアウォールのトラフィック分類処理とは制御(クリックすると拡大します) |

なぜこのような柔軟な制御が可能になるかというと、これはファイアウォールがすべての通信に対して、例外なく、“必ず”分類処理を行っているためである。さらにデフォルトで全通信を不許可とすることによって、ポジティブセキュリティモデルと呼ばれている通信制御を実現している。

入出国審査官になれないIPS

入出国審査官になれないIPS

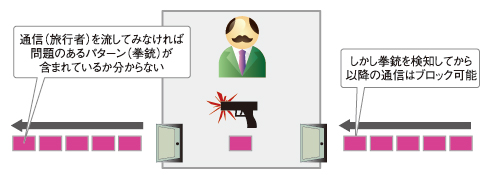

では、IPSの場合はどうだろう。もしIPSが審査官だとすると、先の例でいえばファイアウォールでは不可能な「銃を持っている人だけは通過させない」という制御ができるはずだ。その点から、IPSがファイアウォールの代わりに審査官になれるかと言えば、物事はそう単純ではない。

IPSは基本的に、ファイアウォールで行うトラフィック分類のような処理は行わない。デフォルトで全通信を許可しながら、その中で条件に合致した通信だけを見つけるという制御を行っている。

つまり、出入国審査官の例で言えば、手荷物の中から拳銃を見つけることはできる。だが、たとえ同じ旅行者の荷物でも拳銃さえ入っていなければ、たとえナイフがあっても麻薬があっても通過してしまうことになる。

何よりこのアプローチでは、「特定の通信だけを通す」(例:拳銃を持った人だけを通す)という制御はできない。理由は、いったん通過させた上で荷物を見なければ、拳銃が入っているかどうかは分からないためだ(図3)。

|

| 図3 IPSのアプリケーション検知と制御のイメージ |

これは、IPSがシグネチャ検知や振る舞い検知という技術によって、特定の条件に合致したパケットを見つけるというイベントドリブンな制御を行っているためで、このような制御はネガティブセキュリティモデルと呼ばれる。

1/2 |

| Index | |

| 今そこにある“機器”、最新技術を追う | |

| Page1 典型的なセキュリティ機器は新たな脅威にどう対応? 「火を防ぐ壁」という名を冠するファイアウォール |

|

| Page2 新しいアプリと脅威に対するファイアウォールの有効性 文字通り“攻撃を防ぐ”IPS 今日のアプリと脅威に対するIPSの有効性 ファイアウォール vs IPS、本命は? |

|

| ソーシャルアプリ時代のセキュリティ 連載インデックス |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|