最終回 企業を狙う標的型攻撃――その手口と抜本的な対策とは

乙部幸一朗

パロアルトネットワークス合同会社

技術本部長

2011/11/14

分の悪いイタチゴッコ

分の悪いイタチゴッコ

標的型攻撃への対策を考える場合、攻撃に利用されるマルウェアは新種または亜種のものであるという前提に立って考える方が間違いない。となると、アンチウイルスなどのシグネチャでこれらのマルウェアを検知できない可能性が高いため、セキュリティの観点では、侵入および感染されてしまったケースをあらかじめ想定しておく必要がある。

しかし、いったんマルウェアに感染した端末からC&Cサーバに対して行われるバックドア通信を見つけるのは非常に難しい。

これらの通信は、以前はIRCや独自プロトコルで行われることが主流だった。だが最近では、HTTPプロトコルでトンネルした上で、独自に暗号化したデータをヘッダやペイロード内に埋め込んで送信するケースも増えている。そうすると、いくら企業の入り口でこのような通信を監視したとしても、独自暗号のためシグネチャなどでは検出できず、また星の数ほどあるインターネット向けのWeb通信に紛れてしまって、見つけ出すのが困難になってしまう。

ここまで説明すると、いかに標的型攻撃への対策が困難かが分かると思う。

例えば、従業員に「Facebookには自分の会社名を掲載させない」よう徹底することなど多分不可能だろう。また、多くのコストをかけてファイアウォール、アンチウイルスやURLフィルタなどのセキュリティ対策を導入したとしても、前述のとおり、これらをすり抜けてこられては、ほとんど効果がないことになる。

実際、攻撃を受けた企業は、一般的な他の企業よりも多くのコストをかけてセキュリティ対策をとっていたはずなのに、被害を受けてしまった。

ただし、打つ手がないわけではない。ここでポイントとなるのが「アプリケーションの識別と制御」だ。

標的型攻撃への抜本的な対策は?

標的型攻撃への抜本的な対策は?

標的型攻撃に対応するためには、大きく以下の3つの段階での対策が必要だと考える。

- 脅威の侵入経路を狭める

- マルウェアの侵入を食い止める

- 侵入された感染端末をできる限り早く発見する

では、具体的な対策をそれぞれ細かくみていこう。

■ステップ1「脅威の侵入経路を狭める」

まずステップ1の「脅威の侵入経路を狭める」というアプローチであるが、ここでは、アプリケーションの制御が大きなポイントになるだろう。

先の例ではSNSを侵入の入り口として紹介したが、自宅のパソコンからの個人利用を止めることは不可能だとしても、少なくとも、会社のパソコンからFacebookなどのSNSアプリケーションへのアクセスは、業務上必要なユーザーだけに限定するべきだ。これらのアプリケーションに会社のパソコンから直接アクセスできると、社内に直接マルウェアを侵入させてしまう可能性がある。

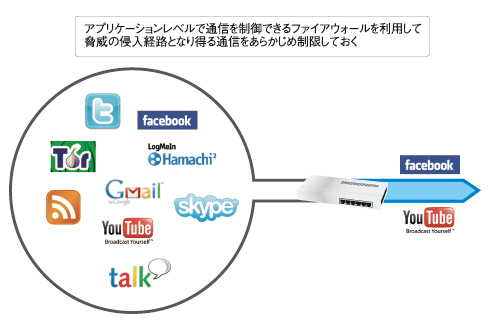

また、SNSだけではなく、「Skype」や「Windows Live Messenger」のようなP2P技術を利用したメッセージングアプリケーション、「Gmail」や「Yahoo!メール」のようなWebメールアプリケーション、「MEGAUPLOAD」や「宅ファイル便」のようなファイル共有アプリケーションなど、ファイルを送信可能なアプリケーションにも、同じように注意を払う必要がある。この対策には、前回まで紹介したようなアプリケーションレベルで通信の可視化と制御に対応したファイアウォールを活用する必要があるだろう(図4)。

|

| 図4 アプリケーションレベルで通信を制御できるファイアウォールを利用して脅威の侵入経路となり得る通信をあらかじめ制限しておく |

■ステップ2「マルウェアの侵入防止」

次にステップ2の「マルウェアの侵入防止」であるが、これについては既存のアンチウイルスやアンチスパイウェア製品を、ゲートウェイ、サーバ、クライアントなどに多段で導入し、さらにマルチベンダで構築することで、ブロック率を高めることができると考える。

しかしながら、標的型攻撃の場合には、先に述べたように新種や亜種のマルウェアが使用されることを前提とすると、従来のようなシグネチャベースのアンチウイルス製品だけでは対策が難しいだろう。

これに対しては、最近登場しているサンドボックスを活用したマルウェア検知に対応した製品が有効だと考えられる。サンドボックスとは、保護された仮想環境のことだ。外部から受信したファイル通信を、サンドボックスで一度動作させ、パソコン上のレジストリやHostsファイルなどの情報を変更するような、マルウェアと疑われる挙動を行わないかどうかを確認する、振る舞いベースでのマルウェア検知を行うアプローチである(図5)。

|

| 図5 サンドボックスによるファイル検査。仮想環境(サンドボックス)上でいったんファイルを実行し、実行後の振る舞いをチェックしてマルウェアを見付ける |

このアプローチでは仮想環境を用意する必要があるため、クライアント側で対応しようとすると、処理能力などの面で制限が大きく、技術的にもハードルが高い。だが、仮想化技術自体の進展に加え、クラウドサービスなどを組み合わせることで、幅広いOS環境やファイルタイプにも対応できると期待される。

■ステップ3「侵入された感染端末をできる限り早く発見する」

最後の「侵入された感染端末をできる限り早く発見する」についてであるが、前述のとおり、いったん感染したスパイ端末のバックドア通信は巧妙化されているため、発見は非常に難しくなっている。アンチスパイウェア製品の中には、これらのバックドア通信を検知する機能を備えたものがあるが、ステップ2の場合と同様、シグネチャベースの検知ではすり抜けてしまう可能性が高い。

この場合にポイントとなるのも、通信の振る舞いや特徴から見分けるという方法だ。こうしたバックドア通信は、あらかじめマルウェア内に埋め込まれて設計されているため、特徴的な通信を定期的に行うことが多い。

具体的には、HTTP通信であってもIPアドレスベースのURLやDNSドメインのURL、登録されたばかりのドメインのURLに定期的に、頻繁にアクセスすることになる。例えば1日に数十回以上このような特徴的なURLにアクセスするような端末は、マルウェアに感染している疑いがある。

このような通信を見付ける場合も、プロキシやアプリケーションレベルでの通信の可視化に対応したファイアウォールが有効だろう。製品によっては、こうした“ボットネット”感染端末を洗い出すためのレポーティング機能を備えたものも登場しているので、ぜひ活用を検討してほしい。

ソーシャルアプリ時代のセキュリティとは?

ソーシャルアプリ時代のセキュリティとは?

本連載はアプリケーション可視化や識別といった最新の技術を取り上げながら、ソーシャルアプリ時代のセキュリティを考えなければいけない企業の管理者の方に、少しでもお役に立てばと思いスタートした。

日本では世界の他の先進国と比べると、ITにおけるセキュリティ、とりわけネットワークセキュリティというものに対する意識がまだまだ低く、実際に企業がセキュリティ対策にかけているコストにも大きな差がある。業界によっては保守的な考えがITにも残っていて、生産性やコストを無視したIT技術をいまだに多くの企業が使い続けているケースが多々見受けられる。

今後さらに多くのグローバル化したアプリケーションがクラウドで提供されるようになると、これらをいかにビジネス上のツールとして生かせるかが成功のポイントとなってくるだろう。

今回取り上げたような標的型攻撃以外にも、新しい“想定外”の脅威が生まれてくることも十分に予想される。そのときに、いかに迅速に対策を取れるセキュリティインフラを備えておくか、それが文字通り、企業の“生き残り”の命運を分けることになるだろう。

2/2 |

| Index | |

| 企業を狙う標的型攻撃――その手口と抜本的な対策とは | |

| Page1 日本企業も狙われた“標的型攻撃” 全方位型vs標的型 SNSアプリケーション、その恐るべき威力 |

|

| Page2 分の悪いイタチゴッコ 標的型攻撃への抜本的な対策は? ソーシャルアプリ時代のセキュリティとは? |

|

| ソーシャルアプリ時代のセキュリティ 連載インデックス |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|