第3回 Exchange Server 2003のS/MIME、SSL、TLSの実装手順

竹島 友理

NRIラーニングネットワーク株式会社

2005/9/17

|

S/MIMEの設定はすべてクライアントコンピュータ側で行う |

S/MIME用デジタル証明書要求、発行されたデジタル証明書のインストール、S/MIMEの有効化など、S/MIMEの設定はすべてクライアントコンピュータで行います。S/MIMEで使用するデジタル証明書は、ユーザープロファイルの一部としてローカルのワークステーションに格納されます。S/MIMEで使用するデジタル証明書はユーザー固有の情報なので、ワークステーションのユーザーごとにデジタル証明書を入手する必要があります。

手順1 ユーザー証明書の取得

インターネットにメッセージを送信するためのデジタル証明書を、インターネット上のCAから取得するには、Outlookを起動して[ツール]メニューの[オプション]をクリックし、[セキュリティ]タブから[デジタルIDの取得]を実行します。

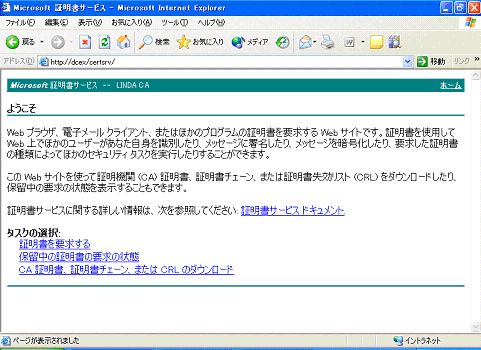

一方、Windows Server 2003の証明書サービスからデジタル証明書を取得する場合は、クライアント コンピュータからWebブラウザを起動して以下のURLにアクセスします。

| http://証明書サービス起動サーバ名/certsrv/ |

これは、証明書サービスの証明書要求Webサイトです。指示に従ってデジタル証明書発行要求をWindows Server 2003のCAに送り、発行されたデジタル証明書をクライアントコンピュータにインストールします。ここで使用するのはユーザー証明書という種類のデジタル証明書です。

|

| 図2 証明書サービスサイトに接続 |

手順2 オプション設定

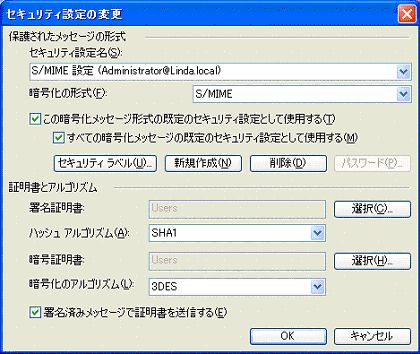

クライアントコンピュータにユーザー証明書をインストールすると、Outlookのオプション設定を構成できるようになります。

デジタル署名に使用するハッシュアルゴリズムとメッセージ暗号化のアルゴリズムの種類は、Outlookから[ツール]メニューの[オプション]をクリックし、[セキュリティ]タブの[設定]をクリックした画面で指定します。

|

| 図3 セキュリティ設定の変更画面 |

送信メッセージに対する既定の設定は、Outlookから[ツール]メニューの[オプション]をクリックし、[セキュリティ]タブで指定します。

|

| 図4 セキュリティ構成画面 |

使用可能なオプションは、次のとおりです。

・送信メッセージの内容と添付ファイルを暗号化する:

すべての送信メッセージを暗号化します

・送信メッセージにデジタル署名を追加する:

すべての送信メールメッセージにデジタル署名を追加します

・署名されたメッセージを送信する際は、クリアテキストで送信する:

受信者のメールクライアントがS/MIMEデジタル署名をサポートしていない場合、受信者がデジタル署名を検証しなくてもメッセージを表示できます

・すべてのS/MIME署名されたメッセージの確認メッセージを要求する:

S/MIME署名されたメッセージの受信者に確認メッセージの返信を要求します

| Outlook Web Access(OWA)環境でS/MIMEを使用するためには、OWAのオプションページからS/MIME Microsoft ActiveXコントロールをダウンロードして、インストールする必要があります |

S/MIMEが正しく動作しない場合 |

S/MIMEが正しく動作しない場合は、以下の2つを確認してみてください。

確認その1 ユーザーが自分のデジタル証明書を持っているかどうか

最も簡単な確認方法は、デジタル署名付きのメッセージを送信してみることです。「デジタル署名されたメッセージを送信できる」ということは、「ユーザーが自分のデジタル証明書を持っている」ことの証明になります(デジタル署名メッセージを送信するのに、ほかのユーザーのデジタル証明書を持っている必要はありません)。

ユーザーがデジタル署名されたメールを誰にも送信できない場合、そのユーザーはデジタル証明書を持っていないことが考えられます。

確認その2 送信者と受信者が、お互いに相手のデジタル署名とPublicキーを持っているかどうか

暗号化されたメールメッセージをほかの受信者に送信するには、送信者が受信者のPublicキーを持っている必要があります(Publicキーは相手のデジタル証明書の中に含まれています)。例えば、デジタル署名付きメッセージは送信できるが暗号化メッセージは送信できない場合、送信者が必要となる受信者のPublicキーを持っていない可能性があります。

送信者に、受信者のPublicキーを取得させる最も簡単な方法は、その受信者からデジタル署名付きのメールを事前に受け取っておくことです。署名付きのメールには、Publicキー情報が含まれているデジタル証明書が添付されています。署名付きのメールが到着したら、相手の情報をデジタル証明書とともにアドレス帳に保存してください。

ところで、送信者と受信者がデジタル証明書を持っているとしても、お互いに相手が使用しているCAを信頼していない場合、メッセージ受信者の画面に警告が表示されます。なぜなら、そのクライアント コンピュータは、そのデジタル証明書そのものを信頼できないからです。

ここでは、Windows Server 2003証明書サービスのエンタープライズCAを社内限定(もしくは関係者限定)で使用することを前提としていますので、お互いに相手の身元を確実に信用できるため、お互いのデジタル証明書を信頼するよう、クライアントを明示的に構成してください。

また、1人のユーザーが複数のコンピュータを使用してログオンするような環境の場合、署名付きのメールメッセージを送信できない場合があります。なぜなら、Privateキーはローカルに保存されているからです。どのコンピュータからでも署名付きのメールメッセージを送信できるようにするには、1台のコンピュータからPrivateキーをエクスポートして、それを別のコンピュータにインストールする必要があります。または、Privateキーを移動ユーザープロファイルの一部として格納するようにしてください。

|

2/3

|

|

| Index | |

| Exchange Server 2003のS/MIME、SSL、TLSの実装手順 | |

| Page1 S/MIME、SSL、TLSの設定に必要なデジタル証明書 コラム:PKI とは デジタル証明書の取得方法と種類 |

|

| Page2 S/MIMEの設定はすべてクライアントコンピュータ側で行う S/MIMEが正しく動作しない場合 |

|

| Page3 SSLとTLSの設定は主にサーバ側で行う コラム:RPC over HTTP ってどうやるの? - SSLが正しく動作しない場合 TLSの設定方法 |

|

| 関連記事 |

| 基礎から学ぶExchange Server 2003運用管理 |

| Security&Trust記事一覧 |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|