第2回 メッセージ環境をクリーンにするコンテンツフィルタ

竹島 友理

NRIラーニングネットワーク株式会社

2008/8/11

コンテンツフィルタで隔離されたメッセージの行き先

コンテンツフィルタで隔離されたメッセージの行き先

スパム対策フィルタを使用する場合、どうしても正当な送信者からのメッセージを誤ってスパムとして識別してしまう「誤検知」の問題がついてまわります。しかし、検疫用メールボックスを構成することにより、誤検知のリスクや重要なメッセージが失われるリスクを軽減できます。もし、エッジトランスポートサーバが受信したメッセージのSCLが隔離のしきい値を超えていて、それがスパムとして判断された場合、そのメッセージは配信不能レポート(NDR)にラップされ、検疫用メールボックスに格納されます。

検疫用メールボックス内のメッセージの確認は、Outlook Web Access(OWA)ではなく、Outlookのクライアントを使用してください。OWAからもアクセスできますが、OWAでは受信したメッセージの詳細を確認できません。しかし、Outlookであれば、管理者は、誰から誰あてのどのような内容のメールかを確認できます。

管理者は、検疫用メールボックスに配信されたメッセージを監視し、管理することで、そのスパムメッセージを適切に処理できます。例えば、そのスパムメッセージを削除することも、誤ってスパムと判断されたメッセージを本来のあて先に再送することもできます。

以下は、Outlook の受信トレイで受け取った検疫メッセージです。

| 図9 検疫用メールボックスの受信トレイ(クリックで拡大します) |

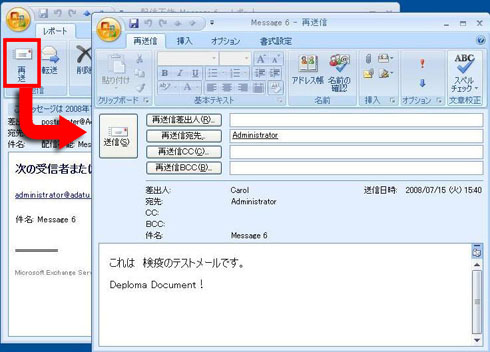

この検疫メッセージを開き、[再送]ボタンをクリックすると、本来のメッセージが表示され、この画面から、あらためて本来の受信者にメッセージを送信できます。

| 図10 検疫メッセージの再送 |

検疫用メールボックスは、専用のユーザーオブジェクトで作成してください。そして、検疫用メールボックスには非常に大量のメッセージが格納される可能性が高いので、検疫用メールボックス専用に、大きなメールボックスデータベースを作成し、そこにメールボックスを格納することをお勧めします(万が一、格納域の制限の上限に達してしまった場合、メッセージは失われてしまいます)。

さらに、組織の方針に合わせて、メールボックスのサイズや、メッセージが削除されるまで保存される日数などを、適切に設定するようにしてください。

セーフリスト集約を活用しよう

セーフリスト集約を活用しよう

最後に、Exchange Server 2007のコンテンツフィルタの新機能の1つである、セーフリスト集約について見ておきましょう。これは、冒頭で前述したとおり、ユーザー自身がOutlookで設定したセーフリストの定義情報をエッジトランスポートサーバに集約して、ユーザーの意見を反映させた状態でコンテンツフィルタの処理ができるようにする機能で、誤検知を減らす効果があります。

ユーザー自身が定義したセーフリスト情報は、ユーザーのメールボックスに格納されるので、Exchange Server 2007のメールボックスサーバに保管されます。この情報をExchange Server 2007のエッジトランスポートサーバに集約するには、管理者がExchange管理シェルのUpdate-Safelistコマンドレットを実行します。それによって、ユーザーのメールボックスに格納されているセーフリスト情報が読み取られ、そのハッシュ情報をバイナリに変換し、Active Directoryのユーザーオブジェクトに格納されます。

Exchange Server 2007のハブトランスポートサーバとエッジトランスポートサーバが、エッジ同期という一方向同期を構成している場合、社内のActive DirectoryデータベースのExchange Server関連情報の一部が自動的にエッジトランスポートサーバに同期されるので、その結果、ユーザー自身が定義したセーフリスト情報がエッジトランスポートサーバに集約されます。

|

| 図11 セーフリスト集約の仕組み |

このとき、このコマンドレットを実行しただけでは定期的なアップデートは行われない点に注意してください。集約処理を定期的に行う場合は、Update-Safelistコマンドレットを定期的に実行するようにバッチファイルを作成し、それを定期実行タスクとして登録することをお勧めします。ただし、Exchange管理シェルのコマンドレットは、コマンドプロンプトから直接実行することはできないので、以下のように行います。

例)すべてのメールボックスのセーフリスト情報を定期的に集約させる場合

|

この処理は、Active Directoryのレプリケーショントラフィックを発生させるので、できる限り業務時間外に実行するようにしてください。

以上、Exchange Server 2007のコンテンツフィルタについて解説しました。次回は、Exchange Server 2007のウイルス対策を取り上げたいと思います。

3/3 |

| Index | |

| メッセージ環境をクリーンにするコンテンツフィルタ | |

| Page1 コンテンツフィルタとセーフリスト集約とは コンテンツフィルタの構成 |

|

| Page2 アクションタブで「スパムのレベル」に応じた処理を決める カスタム単語タブで「絶対にハズせない」メールをキープ コンテンツフィルタをかけられないユーザーは例外タブで |

|

| Page3 コンテンツフィルタで隔離されたメッセージの行き先 セーフリスト集約を活用しよう |

|

| 新・Exchangeで作るセキュアなメッセージ環境 連載インデックス |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|